Mithilfe des Password Hash ist es möglich Passwörter sicher zu speichern. So lange Passwörter noch zur Authentifizierung verwendet und gefordert werden, so lange muss man sich Gedanken über die sichere Speicherung von Passwörter machen! Aber was steckt hinter einem Hash und wie arbeitet der mit Salt und Pepper zusammen um mehr Sicherheit bei der Speicherung von Passwörtern zu erreichen?

Was wird im oberen Teil der Infografik: Password Hash dargestellt?

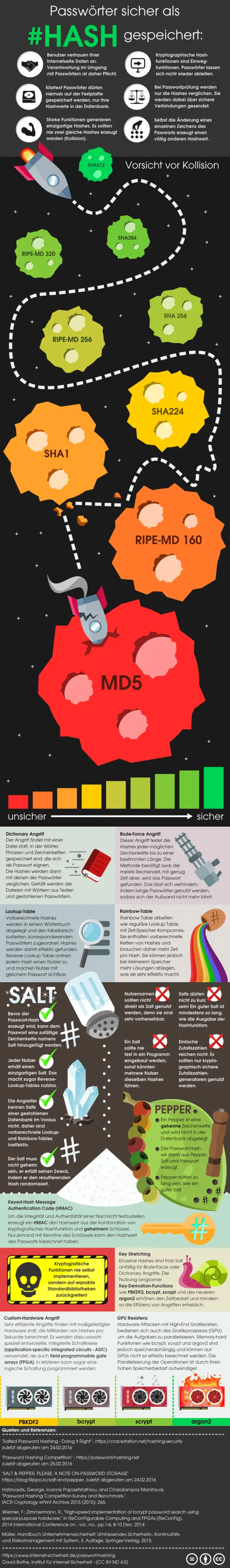

Im ersten Abschnitt der Grafik werden die Basics erklärt. Also weshalb Passwörter schützenswert sind. Außerdem sollten sie niemals im Klartext gespeichert werden, sondern als Hash. Die Berechnung vom Password Hash ist eine mathematische Funktion, die das Passwort transformiert. Im speziellen ist es eine kryptographische Funktion – oder auch Einwegfunktion genannt.

Die Berechnung des Passwortes zum Hash ist einfach – nicht jedoch anders herum. Werden Passwörter eingeben, so wird nicht das Passwort verglichen, sondern der berechnete Hash mit dem verglichen, wie er in der Datenbank gespeichert ist. Eine Kollision trifft dann zu, wenn es zu zwei unterschiedlichen Passwörtern den gleichen Hash gibt. Das sollte in der Praxis nicht vorkommen – ist theoretisch jedoch nicht auszuschließen, da ein Hash eine fest Länge hat – ein Passwort jedoch selten.

Unterschiedliche kryptographische Funktionen arbeiten unterschiedlich gut. In der Infografik sind gute kryptographische Funktionen als grüner Komet dargestellt. Weniger gute sind orange und die schlechten rötlich bzw. rot gekennzeichnet. Das Alter solcher Hash Funktionen spielt eine große Rolle, da die zunehmende Rechenleistung es ermöglicht schneller mehr Berechnungen durchzuführen. Somit werden vermeintlich sichere Hash Algorithmen in Zukunft zu berechnen sein.

Download Infografik Password Hash [PDF] – [PNG]

Was wird im unteren Teil der Infografik: Password Hash dargestellt?

Der untere Teil der Infografik widmet sich den Themen, wie man trotz der Speicherung des Passwortes als Hash, einem Angriff zum Opfer fallen kann. Hierbei werden in der Infografik die gängigsten Methoden erklärt:

- Dictionary Angriff

- Brute Force Angriff

- Lookup-Table

- Rainbow Table

Des Weiteren wird der Salt erwähnt, welcher dem Hash ein zusätzliches Plus an Sicherheit bringt. Zusätzlich findet auch der Pepper Erwähnung. Im untersten Teil der Infografik wird es etwas spezieller. Dort wird z.B. Entwicklern dazu geraten, niemals kryptographische Funktionen selbst zu implementieren. Der Custom-Hardware Angriff und die GPU Resistenz findet am Schluss Erwähnung. Einige der Darstellungen der Hashes sind leider nicht aktuell (z.B. SHA-1). Doch die Erläuterungen haben uns veranlasst diese Infografik zu teilen.

Erkennen Sie zuverlässig Phishing E-Mails?

Jetzt das AWARE7 Phishing Quiz absolvieren

und das eigene Wissen überprüfen!

Ein Password Hash schützt Benutzer und Plattform!

Passwörter sind eine leichte Methode die Authentifizierung von Nutzern abzubilden. Doch ein Passwort langfristig sicher abzulegen, um auch bei einem Diebstahl der Daten keinen Verlust zu erleiden, ist ein aufwändiges Vorhaben. Dank dieser Infografik öffnet sich das Mysterium der sicheren Speicherung von Passwörtern etwas. Die Anordnung der Elemente in dieser Infografik macht durchaus Sinn, da sie zunehmender komplexer wird.

Hat Ihnen der Beitrag gefallen? Gerne benachrichtigen wir Sie, wenn wir einen neuen Beitrag veröffentlicht haben. Tragen Sie jetzt Ihre E-Mail-Adresse ein. Für Sie entstehen keine Kosten.