Wir unterstützen Sie vollumfänglich bei der Umsetzung der EU-Richtlinie NIS-2

Von klein – mittelständischen Unternehmen bis hin zu Konzernen, öffentlicher Verwaltung und Organisationen der kritischen Infrastruktur – wir beraten und unterstützen unsere Kunden in unterschiedlichsten Größen. Auf dem aktuellen Stand und auf Basis der NIS-2 Richtlinie.

Setzen Sie auf die Expertise unserer Berater

1. Bedarfserfassung & Angebotserstellung

Wir untersuchen Ihre Unternehmens-Richtlinien und identifizieren dabei Lücken und Schwachstellen, die wir in einem ausführlichen Bericht zusammenstellen. Die erhobenen Informationen werden für Sie in einem individuellen Angebot bereitgestellt, welches dem im Einzelfall zu erwartenden Aufwand entspricht.

2. Informationsaustausch

Nach der Angebotsannahme werden relevante Informationen, insbesondere die Ansprechpartner, übermittelt. Darüber hinaus können Sie uns in diesem Schritte alle relevanten Dokumente übermitteln.

3. Planung und Durchführung

In Abstimmung mit Ihnen planen wir einen initialen Kick-Off, in dem sich beide Seiten kennenlernen, im Anschluss beginnt die operative Arbeit an dem Projekt.

4. Reporting

Wir erstellen Ihnen monatlich einen Bericht über die geleisteten Arbeiten und die entsprechenden Fortschritte gemäß der in den Anforderungen der NIS-2 Richtlinie und im Kick-Off definierten Ziele. Außerdem empfehlen wir Ihnen individuelle Maßnahmen und arbeiten gemeinsam einen Plan aus, um Sie fit für NIS-2 zu machen.

Arturs Nikitins

Account Manager

Vertrieb

Sie wünschen eine persönliche Beratung?

Gerne stehe ich Ihnen mit unserer Expertise zur Verfügung und erstelle Ihnen innerhalb von 24 Stunden ein individuelles Angebot!

Was Sie über NIS-2 wissen müssen

Die NIS-2-Richtlinie (Netzwerk- und Informationssicherheit) ist eine EU-Richtlinie, die darauf abzielt, ein hohes gemeinsames Sicherheitsniveau für Netzwerk- und Informationssysteme in der gesamten Europäischen Union sicherzustellen. Sie ist eine Überarbeitung und Erweiterung der ursprünglichen NIS-Richtlinie von 2016 und adressiert die wachsenden Herausforderungen in der Cybersicherheit. Bis Oktober 2024 müssen die EU-Mitgliedsstaaten NIS-2 auch in nationales Recht überführen – natürlich auch Deutschland.

Die NIS-2-Richtlinie intensiviert die Anforderungen an die Cybersicherheit und verschärft die Sanktionen, um das Sicherheitsniveau in den Mitgliedstaaten zu vereinheitlichen und zu verbessern. Sie stellt höhere Anforderungen an verschiedene Branchen als bislang. Unternehmen und Organisationen müssen sich mit Themen wie Cyber-Risikomanagement, Überwachung und Kontrolle sowie dem Umgang mit Vorfällen und der Aufrechterhaltung der Geschäftskontinuität beschäftigen. Darüber hinaus erweitert die Richtlinie den Anwendungsbereich auf mehr Organisationen. Für die Geschäftsleitung der betroffenen Unternehmen gelten strengere Haftungsbestimmungen.

Sie müssen zukünftig die NIS-2-Richtlinien umsetzen? Wir beraten Sie gerne und stellen Ihnen unsere Expertise zur Verfügung. Vom ersten Beratungsgespräch bis hin zur Implementierung von Maßnahmen zur Steigerung der Unternehmenssicherheit.

Sektoren mit hoher Kritikalität gemäß Anhang I der NIS-2

Sind Sie betroffen?

Die bisherige KRITIS-Gesetzgebung betraf bislang neben der kritischen Infrastruktur nur einzelne größere Institutionen und Unternehmen. Das ändert sich mit NIS-2. Nun müssen sehr viel mehr Unternehmen die EU-Anforderungen für Cybersicherheit und -Resilienz erfüllen.

Teilsektoren:

- Elektrizität

- Fernwärme und -kälte

- Erdöl

- Erdgas

- Wasserstoff

Beispielhafte Einrichtungen:

- Betreiber in den jeweiligen Teilsektoren

- Versorgungsunternehmen

- Erdgasunternehmen

- zentrale Bevorratungsstellen (Erdöl)

Teilsektoren:

- Luftverkehr

- Schienenverkehr

- Schifffahrt

- Straßenverkehr

Beispielhafte Einrichtungen:

- Luftfahrtunternehmen

- Infrastrukturbetreiber im Schienenverkehr

- Passagier- und Frachtbeförderungs-

unternehmen der Binnen-, See- und Küstenschifffahrt - Straßenverkehrsbehörden

- Betreiber intelligenter Verkehrssysteme

Beispielhafte Einrichtungen:

- Kreditinstitute

Beispielhafte Einrichtungen:

- Betreiber von Handelsplätzen

- zentrale Gegenparteien

Beispielhafte Einrichtungen:

- Gesundheitsdienstleister

- Einrichtungen, die bestimmte pharmazeutische Erzeugnisse herstellen

Beispielhafte Einrichtungen:

- Lieferanten von und Unternehmen der Versorgung mit „Wasser für den menschlichen Gebrauch“

Beispielhafte Einrichtungen:

- Unternehmen, die kommunales Abwasser, häusliches Abwasser oder industrielles Abwasser sammeln, entsorgen oder behandeln

Beispielhafte Einrichtungen:

- Betreiber von Internet-Knoten

- Anbieter von Cloud-Computing-Diensten

- Anbieter von Rechenzentrumsdiensten

- Vertrauensdiensteanbieter

- Anbieter öffentlicher elektronischer Kommunikationsnetze

Beispielhafte Einrichtungen:

- Anbieter verwalteter Dienste

- Anbieter verwalteter Sicherheitsdienste

Beispielhafte Einrichtungen:

- Einrichtungen der öffentlichen Verwaltung von Zentralregierungen sowie auf regionaler Ebene

Beispielhafte Einrichtungen:

- Betreiber von Bodeninfrastrukturen

Aus diesen Sektoren sind auch Einrichtungen unabhängig von ihrer Größe von der Richtlinie betroffen. Hierzu zählen zum Beispiel Anbieter von öffentlichen elektronischen Kommunikationsnetzen, Vertrauensdiensteanbieter, alleinige Anbieter, die essenziell für Gesellschaft und Wirtschaft sind sowie Einrichtungen, deren Ausfall einen großen Effekt für die öffentliche Ordnung, Sicherheit oder Gesundheit hätte.

Sonstige kritische Sektoren gemäß Anhang II der NIS-2

Sind Sie betroffen?

Die bisherige KRITIS-Gesetzgebung betraf bislang neben der kritischen Infrastruktur nur einzelne größere Institutionen und Unternehmen. Das ändert sich mit NIS-2. Nun müssen sehr viel mehr Unternehmen die EU-Anforderungen für Cybersicherheit und -Resilienz erfüllen.

Beispielhafte Einrichtungen:

- Anbieter von Postdiensten und Kurierdiensten

Beispielhafte Einrichtungen:

- Unternehmen der Abfallwirtschaft

Beispielhafte Einrichtungen:

- Unternehmen, die chemische Stoffe herstellen und mit Stoffen oder Gemischen handeln

- Unternehmen, die Erzeugnisse aus diesen Stoffen oder Gemischen produzieren

Beispielhafte Einrichtungen:

- Lebensmittelunternehmen, die im Großhandel sowie in der industriellen Produktion und Verarbeitung tätig sind

Teilsektoren:

- Herstellung von Medizinprodukten und In-vitro-Diagnostika

- Herstellung von Datenverarbeitungsgeräten, elektronischen und optischen Erzeugnissen

- Herstellung von elektrischen Ausrüstungen

- Maschinenbau

- Herstellung von Kraftwagen und Kraftwagenteilen

- sonstiger Fahrzeugbau

Beispielhafte Einrichtungen:

- Einrichtungen, die Medizinprodukte herstellen

- Unternehmen, die im jeweils genannten Teilsektor gemäß NACE Rev. 2 tätig sind

Beispielhafte Einrichtungen:

- Anbieter von Online-Marktplätzen

- Anbieter von Online-Suchmaschinen

- Anbieter von Plattformen für Dienste sozialer Netzwerke

Beispielhafte Einrichtungen:

- Forschungseinrichtungen

Anforderungen

Die NIS-2-Richtlinie unterscheidet zwischen „Besonders wichtigen Einrichtungen“ und „wichtigen Einrichtungen“. Der Hauptunterschied besteht darin, dass für „wichtige Einrichtungen“ geringere Geldstrafen vorgesehen sind und sie einer reaktiven Aufsicht durch die Behörden unterliegen, während „Besonders wichtige Einrichtungen“ einer proaktiven Aufsicht unterliegen.

In der EU soll es keine unterschiedlichen Mindestschwellenwerte mehr geben, sondern die Betroffenheit soll nach einheitlichen Kriterien ermittelt werden. Unter die Regulierung sollen mittelgroße und große Unternehmen fallen:

- Mittel: 50-249 Beschäftigte oder 10-50 Mio. Euro Umsatz, < 43 Mio. Euro Bilanz

- Groß: ab 250 Mitarbeitenden oder min. 50 Mio EUR Umsatz

Durch diese Änderungen wird der Anwendungsbereich in Deutschland enorm ausgeweitet, sodass sehr viele Unternehmen zukünftig die NIS-2-Richtline umsetzen müssen.

Neue Regelungen für die Haftung

Nicht nur mehr Unternehmen müssen die NIS-2-Richtline umsetzen, auch die Regeln werden die Haftung werden ausgeweitet und verschärft. Besonders wichtige Einrichtungen müssen bei Verstößen mit Sanktionen von bis zu zehn Millionen Euro oder zwei Prozent des Jahresumsatzes rechnen, wobei der höhere Betrag entscheidend ist. Bei wichtigen Einrichtungen belaufen sich die Bußgelder auf bis zu sieben Millionen Euro oder 1,4 Prozent des Jahresumsatzes. Auch hier entscheidet der höhere Betrag.

Laut Entwurf des Bundesinnenministeriums haften die Leitungsorgane von Unternehmen mit ihrem Privatvermögen für die Einhaltung der Risikomanagementmaßnahmen. Die Haftungsobergrenze entspricht dabei zwei Prozent des globalen Jahresumsatzes des Unternehmens. Um Strafen zu vermeiden, müssen Unternehmen und Organisationen entsprechende Maßnahmen in den Bereichen Cyber-Risikomanagement, Lieferketten-Sicherheit, Business Continuity Management, Verschlüsselung, Zutrittsbeschränkungen sowie Reportings an Behörden und Abhilfemaßnahmen im Ernstfall.

Sanktionsvorschriften

Das Stufenkonzept für Bußgeldtatbestände sieht Strafen von bis zu 20 Millionen Euro vor. Es unterscheidet zwischen fahrlässigem und vorsätzlichem Verschulden. Für wichtige Einrichtungen beträgt der Bußgeldrahmen bis zu 7 Millionen Euro oder mindestens 1,4 % des gesamten weltweiten Umsatzes des Unternehmens im vorangegangenen Geschäftsjahr, wobei der höhere Betrag maßgeblich ist.

Bei besonders wichtigen Einrichtungen können Bußgelder bis zu 10 Millionen Euro oder mindestens 2 % des gesamten weltweiten Umsatzes des Unternehmens im vorangegangenen Geschäftsjahr verhängt werden, auch hier ist der höhere Betrag entscheidend. Eine Differenzierung zwischen besonders wichtigen Einrichtungen und kritischen Anlagen erfolgt nicht.

Haftung der Geschäftsleitung

Geschäftsleitungen können zukünftig in Haftung genommen werden, wenn sie etwa ihre Überwachungspflicht verletzen und dadurch zu einem erhöhten Risiko durch Cyber-Attacken beitragen. Ist ein Schaden durch eine Cyber-Attacke entstanden, der auf die Verletzung der Überwachungspflicht zurückzuführen ist, muss die Geschäftsleitung persönlich dafür haften.

Durch Cyber-Attacken können enorme finanzielle Schäden entstehen, etwa durch Ausfall von Produktion oder Versorgung, Kosten für IT und externe Dienstleister, Bußgelder oder Lösegelder bei Ransomware-Attacken.

Besonderheit: Verzicht der Einrichtung auf Ersatzansprüche gegen die Geschäftsleitung oder ein Vergleich der Einrichtung über diese Ansprüche ist unwirksam

Ausnahme: Bei Zahlungsunfähigkeit der Leitungsperson kann ein Vergleich mit ihren Gläubigern erfolgen oder wenn die Ersatzpflicht in einem Insolvenzplan geregelt wird

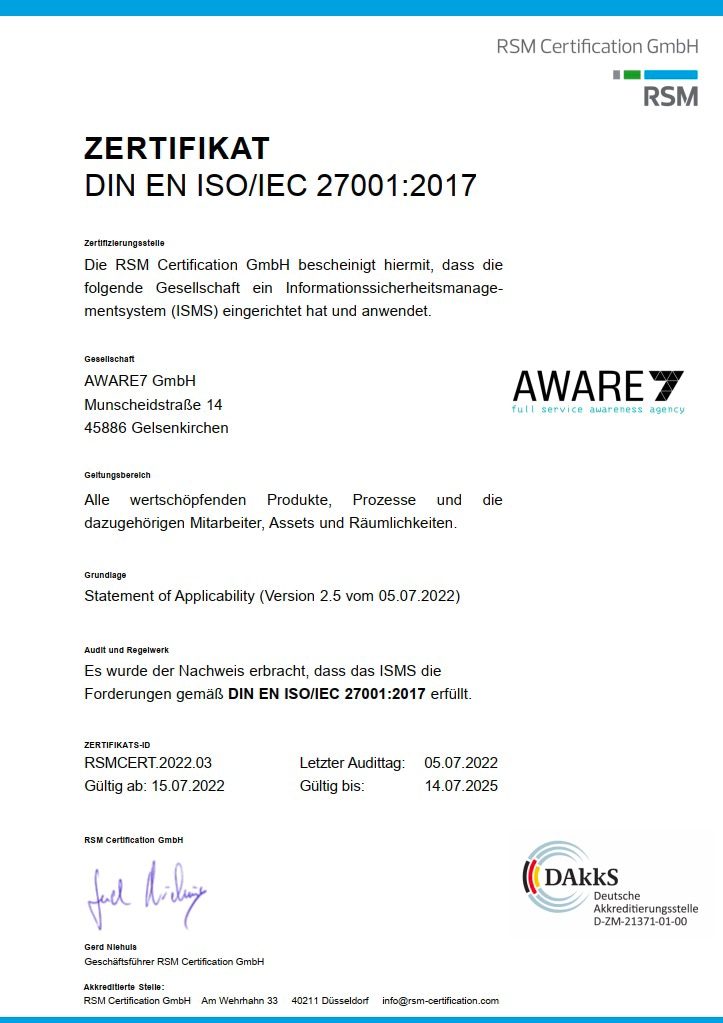

Wir sind unser bester Kunde

Als Beratungsunternehmen für Informationssicherheit ist der Anspruch an die eigenen Systeme hoch. Allen Mitarbeiter:innen ist bewusst, dass die Verbesserung im Rahmen des PDCA-Zyklus für einen erhöhten Reifegrad an Informationssicherheit notwendig ist.

Um diesen Anspruch nach außen darstellen zu können, haben wir uns dazu entschlossen, unser ISMS nach ISO 27001 zertifizieren zu lassen. Im Geltungsbereich sind alle Standorte, Mitarbeiter:innen, Geschäftsprozesse und Assets. Das Zertifikat kann kostenfrei heruntergeladen werden.

Wir wissen, wovon wir sprechen, kennen die Herausforderungen bei der Projektplanung und pflegen einen intensiven Kontakt zu Auditoren.

Ein Auszug unserer Informationssicherheitsberater

Ivo Dick

Information Security Consulting

Ivo Dick ist Berater für Informationssicherheit. Zu seinen Kernaufgaben gehören die Beratung bei der Entwicklung und Etablierung eines Informationssicherheits-Managementsystems nach der ISO 27001 sowie die laufende Pflege solcher Systeme. Außerdem übernimmt er die Position des externen Informationssicherheitsbeauftragten für zahlreiche Kunden.

Jan Hörnemann, MSc

Prokurist, Chief Operating Officer

Jan Hörnemann ist Prokurist und externer Informationssicherheitsbeauftragter (ISB) bei der AWARE7 GmbH. Mit seinem fundierten Fachwissen im Bereich IT-Sicherheit und seiner langjährigen Erfahrung unterstützt er Unternehmen bei der Entwicklung und Umsetzung ihrer Sicherheitsstrategien, um ein hohes Maß an Schutz vor Cyberbedrohungen zu gewährleisten.

Chris Wojzechowski, MSc

Geschäftsführender Gesellschafter

Seit der Gründung im Jahr 2018 beschäftigt sich Chris Wojzechowski mit dem Auf- und Ausbau von ISMS und führte durch seine Beratung bereits einige Unternehmen zur ISO 27001 Zertifizierung. Mit seiner praxisnahen und anschaulichen Darstellung komplexer Themen unterstützt er Unternehmen dabei, ihre Sicherheitsmaßnahmen zu optimieren.

Rückrufservice

Schreiben Sie uns Ihr Anliegen. Gerne rufen wir Sie zu einer bestimmten Uhrzeit zurück.

Terminservice

Vereinbaren Sie einen digitalen Gesprächstermin mit uns.

Kontaktformular

Hinterlassen Sie eine Nachricht über unser Kontaktformular. Wir melden uns zurück.

Unsere Mitgliedschaften

Am Ende ist eben nicht an jeden gedacht, wenn jeder nur an sicht denkt. Aus diesem Grund beteiligen wir uns in unterschiedlicher Art und Weise in Verbänden, Initiativen und Vereinen.

Erfahren Sie mehr über unsere durchgeführten Projekte

Erfolgsgeschichten

IT-Security Made in Germany

Das Angreifen und Testen von Anwendungen ist das Mittel zum Zweck. Das mittelfristige Ziel ist es stets das IT-Sicherheitsniveau zu erhöhen und damit den langfristigen Schutz von Kunden- und Unternehmensdaten zu ermöglichen. Wir haben das Siegel „IT-Security made in Germany“ vom TeleTrust Bundesverband IT-Sicherheit e.V. ausgestellt bekommen. Die Urkunde zur Erklärung und Gestattung der Nutzung des Siegels kann eingesehen werden.

Auch wenn wir weltweit tätig sind, ist und bleibt unser Hauptsitz in Deutschland

Seit der Gründung befindet sich der Unternehmenssitz der AWARE7 GmbH in Deutschland. Der Standort Deutschland wird von unseren internationalen Kunden geschätzt.

Produkte und Dienstleistungen sind frei von versteckten Zugängen

Alle von uns erbrachten Dienstleistungen erfolgen nach ethischen Grundsätzen. Die Beseitigung aller Zugänge nach einem Test ist obligatorisch und fest im Prozess integriert.

Forschung & Entwicklung findet ausschließlich in Deutschland statt

Neue Produkte sowie die Zusammenarbeit mit Studenten und Instituten sind in unserer Unternehmens-DNA. Wir forschen und entwickeln aus Deutschland heraus.

Treten Sie jetzt in den direkten Kontakt mit unseren Beratern

FAQ – Häufig gestellte Fragen

Die NIS-2-Richtlinie ist eine überarbeitete Version der ursprünglichen NIS-Richtlinie (Network and Information Systems Directive) der EU, die 2016 eingeführt wurde. Sie zielt darauf ab, die Cybersicherheit in der EU zu stärken und auf neue Bedrohungen und Entwicklungen zu reagieren.

Die NIS-2-Richtlinie wurde eingeführt, um den steigenden Bedrohungen durch Cyberangriffe gerecht zu werden und die Resilienz und Sicherheit kritischer Infrastrukturen in der EU zu verbessern.

Unternehmen müssen strengere Sicherheitsmaßnahmen einführen, regelmäßig Risikobewertungen durchführen, Sicherheitsvorfälle melden und eine enge Zusammenarbeit mit den zuständigen Behörden sicherstellen.

1. Risikomanagement

Unternehmen müssen ein umfassendes Cyber-Risikomanagement implementieren, das sowohl präventive als auch reaktive Maßnahmen umfasst. Dazu gehört die Identifikation und Bewertung von Risiken, die für die Netz- und Informationssysteme relevant sind.

2. Technische und organisatorische Maßnahmen

Die Implementierung geeigneter und verhältnismäßiger technischer und organisatorischer Sicherheitsmaßnahmen, inklusive Maßnahmen zur Gewährleistung der Netz- und Informationssicherheit, einschließlich der Prävention, Erkennung und Reaktion auf Cyberbedrohungen.

3. Überwachung und Kontrolle

Kontinuierliche Überwachung und regelmäßige Überprüfung der Sicherheitsmaßnahmen. Dazu die Einführung von Systemen zur Erkennung und Meldung von Sicherheitsvorfällen.

4. Meldepflichten

Unternehmen müssen erhebliche Cyber-Sicherheitsvorfälle an die zuständigen nationalen Behörden melden. Die Einhaltung festgelegter Meldefristen für die Berichterstattung über Sicherheitsvorfälle ist streng zu beachten.

5. Vorfallmanagement

Entwicklung und Implementierung von Plänen und Verfahren für den Umgang mit Cyber-Sicherheitsvorfällen. Dazu gehört die Sicherstellung einer schnellen und effektiven Reaktion auf Vorfälle zur Minimierung von Schäden.

6. Sicherstellung der Geschäftskontinuität

Maßnahmen zur Gewährleistung der Kontinuität der wesentlichen Dienste im Falle eines Cyberangriffs oder Sicherheitsvorfalls, inklusive Notfallplänen und Wiederherstellungsstrategien zur Aufrechterhaltung des Geschäftsbetriebs.

7. Erweiterter Anwendungsbereich

Die Richtlinie erweitert den Anwendungsbereich auf eine breitere Palette von Sektoren und Diensten, einschließlich wichtiger digitaler Dienste wie Cloud-Computing, soziale Netzwerke und Datenverarbeitungsdienste.

8. Strengere Haftungsregeln

Die Geschäftsleitung der betroffenen Organisationen unterliegt strengeren Haftungsbestimmungen für die Einhaltung der Sicherheitsanforderungen. Verantwortlichkeit und Rechenschaftspflicht der Führungskräfte für die Umsetzung und Überwachung der Cybersicherheitsmaßnahmen.

Sicherheitsvorfälle, die erhebliche Auswirkungen auf die Erbringung wesentlicher Dienste haben, müssen unverzüglich, spätestens jedoch innerhalb von 24 Stunden nach Feststellung, an die zuständigen Behörden gemeldet werden.

Die Richtlinie fördert den Austausch von Informationen und bewährten Verfahren zwischen den Mitgliedstaaten durch Einrichtung eines Netzwerks von Computer Security Incident Response Teams (CSIRTs) und einer Zusammenarbeit auf EU-Ebene.

Unternehmen, die die Anforderungen der NIS-2-Richtlinie nicht erfüllen, können mit erheblichen Geldstrafen belegt werden. Die Höhe der Strafen variiert je nach Mitgliedstaat und Schwere des Verstoßes.

Unternehmen können Unterstützung durch nationale Cyber-Sicherheitsbehörden, Branchenverbände und spezialisierte Beratungsunternehmen erhalten.

Ja, es gibt eine Übergangsfrist. Die genauen Fristen und Zeitpläne können jedoch unterschiedlich sein. Bei Fragen können Sie uns jederzeit kontaktieren.