Wir führen Penetrationstest für unterschiedlich große Unternehmen durch

Von klein – mittelständischen Unternehmen bis hin zu Konzernen, öffentlicher Verwaltung und Organisationen der kritischen Infrastruktur – wir führen Tests in unterschiedlichsten Größen durch. Auf dem aktuellen Stand, nach Standards wie den OWASP Top 10 und auf Basis der ISO 27001.

Setzen Sie auf die Expertise unserer Pentester, so einfach geht’s

1. Kontaktaufnahme & Austausch erster Details

Nachdem Sie zu uns Kontakt aufgenommen haben, terminieren wir ein erstes Gespräch, in dem wir Ihr Anliegen detaillierter besprechen. Wir reservieren den gewünschten Durchführungszeitraum unter Vorbehalt und bestimmen die Arbeitspakete und den Umfang. Im Anschluss erhalten Sie ein Angebot.

2. Angebotsannahme und Kick-off Termin

Ihr Termin ist reserviert, sobald Sie das Angebot angenommen haben. Sie erhalten eine Auftragsbestätigung und alle notwendigen Verträge. Alle benötigten Informationen sollten für den Kick-off Termin vorliegen.

3. Durchführung des Tests

Wir beginnen zum vereinbarten Termin mit der Durchführung des Tests, welcher durch einen intensiven Austausch begleitet wird.

4. Versand des Reports und Ergebnispräsentation

Wir stellen Ihnen den Report zur Verfügung und führen im Anschluss bei Bedarf einen Termin durch, in welchem wir Ihren Technikern sowie dem Management die Testergebnisse und empfohlenen Maßnahmen präsentieren.

Silas Borgmeier

Account Manager

Vertrieb

Sie wünschen eine persönliche Beratung?

Gerne stehe ich Ihnen mit unserer Expertise zur Verfügung.

Unsere Schwachstellenscan Arbeitspakete in der Übersicht

Externer Schwachstellenscan

Der Test umfasst im Arbeitspaket eins die Durchführung eines Schwachstellenscans auf externe Systeme. Hierbei werden verschiedene automatisierte Tools eingesetzt. Unter anderem können folgende Schwachstellen identifiziert werden:

- Verwendung veralteter Software

- Erkennung von bekannten Schwachstellen

- Einsatz von unsicheren Verschlüsselungsverfahren

- Fehlende HTTP-Header

- Unsichere Default Credentials

Methoden des Social Engineering, wie beispielsweise Phishing, sind nicht Teil des Angriffs. Ziel dieses Arbeitspakets ist es, die folgenden Fragestellungen in Bezug auf die externen Systeme zu beantworten:

- Weisen Systeme bekannte Schwachstellen auf?

- Kann ein Angreifer auf vertrauliche Daten zugreifen?

- Ist ein Angreifer in der Lage, unbefugt Daten zu ändern?

- Sind die Systeme und deren Software aktuell?

- Können Authentifizierungsmechanismen umgangen werden?

Interner Schwachstellen Scan

Der Test umfasst im Arbeitspaket eins die Durchführung eines Vulnerability Scans auf interne Systeme. Hierbei werden verschiedene automatisierte Tools eingesetzt. Unter anderem können folgende Schwachstellen identifiziert:

- Verwendung veralteter Software

- Erkennung von bekannten Schwachstellen

- Einsatz von unsicheren Verschlüsselungsverfahren

- Unsichere Default Credentials

- Unsichere Netzwerk- und Anwendungsprotokolle

- Veraltete Betriebssysteme

Methoden des Social Engineering, wie beispielsweise Phishing sind nicht Teil des Angriffs. Ziel dieses Arbeitspakets ist es, die folgenden Fragestellungen in Bezug auf die externen Systeme zu beantworten:

- Weisen Systeme bekannte Schwachstellen auf?

- Kann ein Angreifer auf vertrauliche Daten zugreifen?

- Ist ein Angreifer in der Lage, unbefugt Daten zu ändern?

- Sind die Systeme und deren Software aktuell?

- Wie ist die Sicherheit der Netzwerkinfrastruktur?

Rückrufservice

Schreiben Sie uns Ihr Anliegen. Gerne rufen wir Sie zu einer bestimmten Uhrzeit zurück.

Terminservice

Vereinbaren Sie einen digitalen Gesprächstermin mit uns.

Kontaktformular

Hinterlassen Sie eine Nachricht über unser Kontaktformular. Wir melden uns zurück.

Ein Auszug unserer Pentester

Vincent

Reckendrees, BSc

Head of Penetration Testing

Vincent Reckendrees, B.Sc., ist ein engagierter Pentester bei der AWARE7 GmbH, der mit seinem Bachelor of Science fundierte Kenntnisse in der IT-Sicherheit mitbringt und Unternehmen bei der Identifikation und Abwehr von Cyberbedrohungen unterstützt.

Mario

Klawuhn, BSc

Senior Penetration Testing Expert

Mario Klawuhn, OSCP, ist ein hochqualifizierter Pentester bei der AWARE7 GmbH, der durch seine Zertifizierung als Offensive Security Certified Professional (OSCP) seine Expertise in der Erkennung und Behebung von Sicherheitslücken unter Beweis stellt.

Roman

Mazuritskiy, BSc

Penetration Testing Expert

Roman Mazuristkiy, B.Sc., arbeitet als Pentester bei der AWARE7 GmbH und nutzt sein umfassendes Wissen aus seinem Bachelorstudium, um Sicherheitslücken in IT-Systemen aufzudecken und effektive Schutzmaßnahmen zu entwickeln.

Thomas

Henning, BSc

Penetration Testing Expert

Thomas Henning ist ein zertifizierter OSCP-Pentester und besitzt einen Bachelor of Science. Bei der AWARE7 GmbH nutzt er seine umfassende Fachkenntnis und analytische Fähigkeiten, um Sicherheitslücken in IT-Systemen aufzudecken und maßgeschneiderte Sicherheitslösungen zu entwickeln.

Tim

Barsch, BSc

Penetration Testing Expert

Tim Barsch, B.Sc., ist ein erfahrener Pentester bei der AWARE7 GmbH, der mit seinem Bachelor of Science fundiertes technisches Wissen und analytische Fähigkeiten einsetzt, um die IT-Sicherheit von Unternehmen zu stärken.

Hendrik

Siewert, MSc

Penetration Testing Expert

Hendrik Siewert, M.Sc., ist ein Pentester bei der AWARE7 GmbH, der mit seinem Master of Science fortgeschrittene Kenntnisse und innovative Ansätze zur Identifikation und Behebung von Sicherheitslücken in IT-Systemen einbringt.

IT-Security Made in Germany

Das Angreifen und Testen von Anwendungen ist das Mittel zum Zweck. Das mittelfristige Ziel ist es stets das IT-Sicherheitsniveau zu erhöhen und damit den langfristigen Schutz von Kunden- und Unternehmensdaten zu ermöglichen. Wir haben das Siegel “IT-Security made in Germany” vom TeleTrust Bundesverband IT-Sicherheit e.V. ausgestellt bekommen. Die Urkunde zur Erklärung und Gestattung der Nutzung des Siegels kann eingesehen werden.

Auch wenn wir weltweit tätig sind, ist und bleibt unser Hauptsitz in Deutschland

Seit der Gründung befindet sich der Unternehmenssitz der AWARE7 GmbH in Deutschland. Der Standort Deutschland wird von unseren internationalen Kunden geschätzt.

Produkte und Dienstleistungen sind frei von versteckten Zugängen

Alle von uns erbrachten Dienstleistungen erfolgen nach ethischen Grundsätzen. Die Beseitigung aller Zugänge nach einem Test ist obligatorisch und fest im Prozess integriert.

Forschung & Entwicklung findet ausschließlich in Deutschland statt

Neue Produkte sowie die Zusammenarbeit mit Studenten und Instituten sind in unserer Unternehmens-DNA. Wir forschen und entwickeln aus Deutschland heraus.

Planen Sie jetzt Ihren nächsten Schwachstellenscan

FAQ – Häufig gestellte Fragen

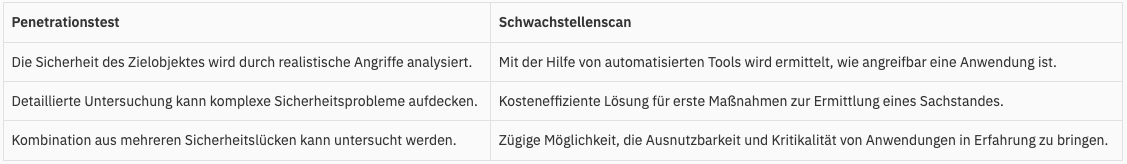

Ein Schwachstellenscan ist ein automatisierter Prozess, der Computersysteme, Netzwerke und Anwendungen auf Sicherheitslücken untersucht. Ziel ist es, potenzielle Schwachstellen zu identifizieren, die von Angreifern ausgenutzt werden könnten.

Schwachstellenscans sind wichtig, um Sicherheitslücken frühzeitig zu erkennen und zu beheben. Sie helfen dabei, das Risiko von Cyberangriffen zu minimieren und die allgemeine Sicherheit der IT-Infrastruktur zu erhöhen.

Es wird empfohlen, Schwachstellenscans regelmäßig durchzuführen, mindestens vierteljährlich oder nach jeder signifikanten Änderung an der IT-Infrastruktur. Häufigere Scans können notwendig sein, wenn Ihre Organisation einem hohen Risiko ausgesetzt ist.

Schwachstellenscans können auf eine Vielzahl von Systemen und Anwendungen angewendet werden, darunter Webanwendungen, Netzwerke, Server oder Datenbanken.

Die Dauer eines Schwachstellenscans hängt von der Größe und Komplexität der zu scannenden Umgebung ab. Ein typischer Scan kann von einigen Stunden bis zu mehreren Tagen dauern.

In der Regel haben Schwachstellenscans nur minimale Auswirkungen auf die Systemleistung. Es kann jedoch zu einer erhöhten Netzwerkauslastung während des Scans kommen. Scans können oft so konfiguriert werden, dass sie außerhalb der Geschäftszeiten durchgeführt werden.

Schwachstellenscans können eine Vielzahl von Sicherheitslücken identifizieren, darunter fehlende Sicherheitsupdates, falsch konfigurierte Systeme, Schwachstellen in Webanwendungen und vieles mehr.

Nach einem Schwachstellenscan erhalten Sie einen detaillierten Bericht, der alle identifizierten Schwachstellen auflistet. Der Bericht enthält auch Empfehlungen zur Behebung der gefundenen Sicherheitslücken.

Die Ergebnisse eines Schwachstellenscans werden verwendet, um Sicherheitslücken zu priorisieren und entsprechende Maßnahmen zu ergreifen. Dies kann das Einspielen von Sicherheitspatches, die Neukonfiguration von Systemen oder andere Sicherheitsmaßnahmen umfassen.

Ja, Schwachstellenscans sind sicher und werden so konzipiert, dass sie keine Schäden an Ihren Systemen verursachen. Es ist jedoch wichtig, den Scan von einem vertrauenswürdigen Anbieter durchführen zu lassen.

Ja, Schwachstellenscans können intern von Ihrem IT-Team durchgeführt werden, sofern die notwendigen Tools und das Wissen vorhanden sind. Alternativ können Sie einen externen Dienstleister wie z. B. die AWARE7 GmbH beauftragen.

Die Kosten für einen Schwachstellenscan variieren je nach Umfang und Komplexität der zu scannenden Umgebung. Bitte kontaktieren Sie uns für ein maßgeschneidertes Angebot.

Sie können einen Schwachstellenscan über unser Kontaktformular auf der Website buchen oder uns direkt telefonisch oder per E-Mail kontaktieren. Wir beraten Sie gerne und erstellen ein individuelles Angebot für Ihr Unternehmen.

Vor dem Scan sollten alle relevanten Systeme identifiziert und Zugriffsrechte geklärt werden. Es ist auch hilfreich, eine Liste der wichtigsten Anwendungen und Systeme zur Hand zu haben, die gescannt werden sollen.