Bin ich mit Emotet infiziert? Die erfolgreichste Malware Familie bereitet Unternehmen, Privatpersonen und Organisationen seit 2018 Kopfschmerzen. E-Mails im eigenen Namen, abgeflossene Daten, gut aussehende E-Mails. Bei einem Befall stellen sich viele Fragen – häufig aber, ob es Emotet ist oder eine andere Schadsoftware. EmoCheck is ein Werkzeug vom Japan CERT (Computer Emergency Response Team) und ermöglicht die Feststellung einer Infizierung.

Emotet verteilt sich über Phishing Mails mit Word Anhang

Neu ist die Angriffsart von Emotet gewiss nicht. Aber sie ist besonders gut gemacht. Der Betreff der unterschiedlichen Emotet Mails reicht von einer angeblichen Rechnung, Versandbenachrichtigungen, einer Einladung zu einer Party oder gar mit Informationen rund um das Coronavirus. Einmal infiziert, nutzt die Schadsoftware das eigene Konto um weitere, sogenannte Dynamite Phishing Mails zu versenden. Diese Masche ist vor allem sehr erfolgreich. Das Bundesamt für Sicherheit in der Informationstechnik warnt mehrfach. Mit Emotet alleine ist es jedoch nicht getan. Im Hintergrund wird weitere Schadsoftware wie z.B. Trickbot und Ryuk heruntergeladen und ausgeführt.

Bin ich mit Emotet infiziert? Jetzt den EmoCheck durchführen!

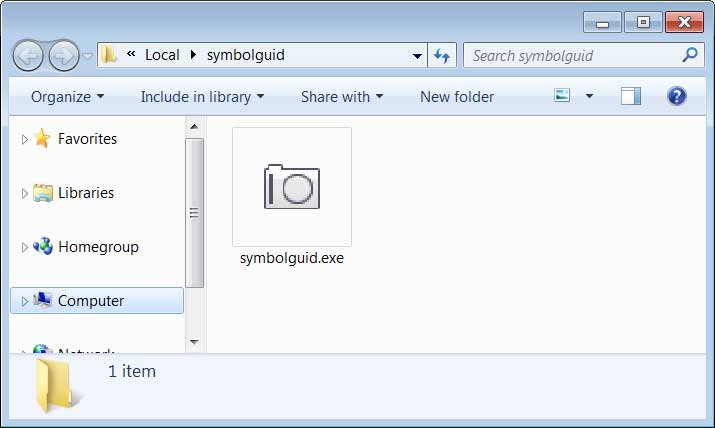

Emotet zeichnet sich unter anderem dadurch aus, dass nach der Infizierung ein semi-zufälliger Ordner angelegt wird. Diesen findet ihr unter %LocalAppData%. Er ist nur semi-zufällig, da er aus zwei Wörtern des folgendes Pools zusammengewürfelt wird:

duck, mfidl, targets, ptr, khmer, purge, metrics, acc, inet, msra, symbol, driver, sidebar, restore, msg, volume, cards, shext, query, roam, etw, mexico, basic, url, createa, blb, pal, cors, send, devices, radio, bid, format, thrd, taskmgr, timeout, vmd, ctl, bta, shlp, avi, exce, dbt, pfx, rtp, edge, mult, clr, wmistr, ellipse, vol, cyan, ses, guid, wce, wmp, dvb, elem, channel, space, digital, pdeft, violet, thunk

Wie in dem unteren Bild zu sehen, ist Emotet im “symbolguid” Ordner installiert. Beide Wörter finden sich im oberen Pool wieder.

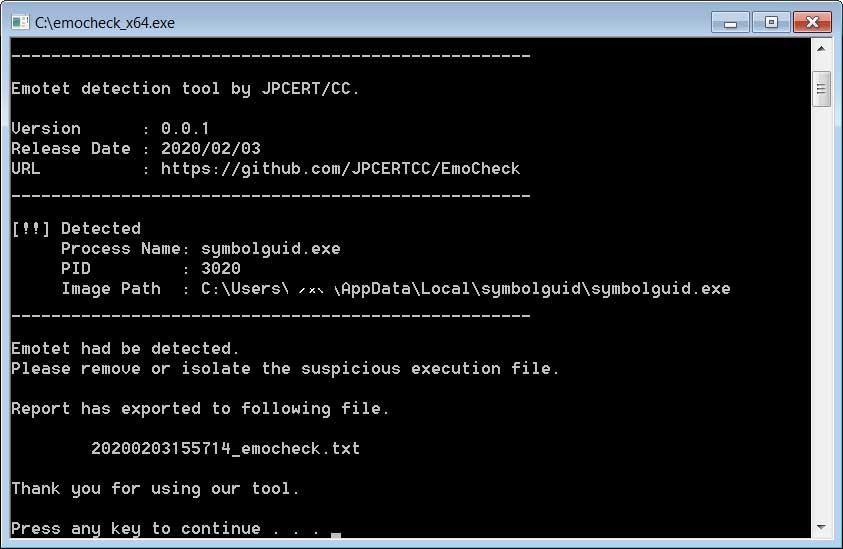

Um die Infizierung nicht händisch durchzutesten, kann EmoCheck verwendet werden. Das Tool kann einfach heruntergeladen werden. Gerne auch aus dem GitHub Repository. Ist die Datei heruntergeladen, einfach entpacken und öffnen. Hat man das Werkzeug einmal losgetreten, erhält man im Terminal einen Alarm. Anschließend kann man die Prozess ID ablesen und den Ort, wo sich Emotet eingenistet hat.

Diese Information wird auch in ein Logfile geschrieben. Das findet ihr dort, wo die ausgeführte emocheck.exe liegt. Dort ist die Datei vorrangig nach yyyymmddhhmmss sortiert. Bei einer positiven Infizierung sollte unverzüglich der Task Manager geöffnet und der Prozess gekillt werden. Anschließend ist ein Antivirenscan der Maschine stark empfehlenswert. Das kleine Werkzeug ist praktisch für Netzwerkadministratoren. Hier kann es in den Login Prozess eingebunden werden. Infizierte Maschinen lassen sich so schnell identifizieren und ein größerer Ausbruch sich verhindern.