Diese Social Engineering Beispiele zeigen wie erfolgreich Kriminelle die zwischenmenschliche Beeinflussung nutzen können um ihr Ziel zu erreichen. Dabei kann es das Aushändigen von Hardware oder der Zutritt zu Gebäuden sein. Es gibt viele Vorfälle, die bestätigen dass diese Angriffe in der Praxis ausgeübt werden. Die Dunkelziffer der Opfer ist, das wird vermutet, um ein vielfaches höher.

Um auch auf die fortgeschrittenen Social Engineering Attacken vorbereitet zu sein, haben wir uns die Mühe gemacht und ausgeklügeltere Attacken rausgesucht. Beim Social Engineering wird auch vom Social Hacking gesprochen. Das Vorgehen professioneller Angreifer ist jedoch umfangreicher.

Es geht teilweise um das Vortäuschen von Identitäten und um das Erlangen kostenloser Dienstleistungen. Das Eindringen in IT-Systeme zählt jedoch auch zu den Zielen der Kriminellen.

-

Beispiel 1: Shoulder Surfing & Dumpster Diving

Das erste Social Engineering Beispiel hat wenig mit IT-Systemen zu tun. Das größere Problem ist die Ausnutzung der Unachtsamkeit der Nutzer*innen. Beim Shoulder Surfing wird, meistens im öffentlichen Raum, der Zielperson ein Blick über die Schulter geworfen.

Der Laptop ist beim arbeiten nicht immer mit einer Sichtschutzfolie gesichert. So können Sitznachbarn wertvolle Informationen sammeln um einen Angriff vorzubereiten.

Aber auch das Dumpster Diving ist eine sehr nicht-technische Vorgehensweise um erfolgreiche Social Engineering Angriffe durchzuführen. Es geht hierbei um das stehlen von Mülleimern. Wenn sensible Informationen nicht geschreddert werden, ist es der Jackpot für die Kriminellen.

Selbst der Streifenschnitt ist keine ausreichende Vernichtung für sensible Dokumente. Ein Partikelschnitt macht es beinahe unmöglich für Kriminelle die Dokumente wiederherzustellen.

-

Beispiel 2: Pretexting

Um eine Social Engineering Attacke im Geschäftskontext erfolgreich durchzuführen ist Vorarbeit notwendig. Ein Anriss dazu ist bereits im Beispiel 1 dargestellt.

Doch um die Wahrscheinlichkeit für den Erfolg einer Attacke zu erhöhen, kann das sogenannte Pretexting zum Einsatz kommen. Dabei wird vor allem auf die menschlichen Emotionen und Bedürfnisse gesetzt:

- Wünsche wie Profilierung, materieller Gewinn

- Ängste wie Verlustängste oder Ablehnung

- Charaktereigenschaften wie das Vertrauen in Autoritäten oder Hilfsbereitschaft

Beim Pretexting wird das Opfer kontaktiert. Doch die Nachricht greift mindestens eine Emotion bzw. Bedürfnis auf. Damit bezweckt der Angreifer, dass das Opfer sich gegen die rationale, richtige Handlung entscheidet. Die Konsequenz kann die Herausgabe sensibler Informationen sein.

Wer mehr Aufwand betreibt, der erstellt im Rahmen des Pretextings falsche Identitäten und betreibt bei Bedarf auch falsche Profile in sozialen Netzwerken und auf Dating-Portalen.

Aus dem privaten Kontext ist der Enkeltrick eine mittlerweile bekannte Betrugsmasche in Form des Pretextings.

-

Beispiel 3: Call ID Spoofing & Sprachmanipulation

Nachdem umfangreiche Informationen gesammelt worden sind, und der erste Kontakt stattgefunden hat, folgt der Schritt zum Aufbau von Vertrauen und dem Abbau von Hemmnissen. Diese Ziel verfolgt der Kriminelle zum Leid der Opfer.

Zum Einsatz, gerade beim Betrug mit Geld, kommt das Call-ID Spoofing. Die Caller ID ist die Telefonnummer von der anrufenden Person. Beim Call-ID Spoofing wird die eingeblendete Telefonnummer, bei der Person die angerufen wird, manipuliert.

Die erfolgreichste Betrugsmasche aus dem privaten Kontext ist der Polizeibetrug. Fremde rufen mit der 110 vorwiegend Senioren an und geben einen Vorwand vor, weshalb Bargeld oder Wertsachen ausgehändigt werden müssen. Dieses Vorgehen kommt jedoch auch im Geschäftskontext zustande.

Wer eine Zahlungsmitteilung herausschickt, gerade wenn es nicht die übliche E-Mail des Absenders ist, der hat nur eine geringe Chance auf Erfolg. Besser stehen die Chancen, wenn in der E-Mail ein Anruf angekündigt wird.

Ruft die tatsächliche Nummer der Person an, der diese Nummer ursprünglich gehört, steigen die Chancen auf einen erfolgreichen Betrug.

You are currently viewing a placeholder content from Default. To access the actual content, click the button below. Please note that doing so will share data with third-party providers.

Mit der Reduzierung der Sprachqualität und das Beschränken auf das Nötigste, fahren Kriminelle erfolgreich. Hat die imitierte Person eine außergewöhnliche Stimme? Dann hilft es auf Sprachmanipulationssoftware zurückzugreifen. Die ersten erfolgreich durchgeführten Betrugsmaschen sind mittlerweile ans Tageslicht gekommen.

-

Beispiel 4: Reverse Social Engineering Attack

Bei der Reverse Social Engineering Attacke wird das Opfer dazu motiviert Kontakt zum Betrüger aufzunehmen. Die Kreativität der Kriminellen ist in diesem Punkt groß. Der einfache Schritt wäre eine E-Mail vorzubereiten in der darüber informiert wird, dass der Dienstleister für die Abwicklung von Tickets sich geändert hat.

Aus diesem Grund gibt es eine neue E-Mail und Telefonnummer. Eröffnet das Opfer nun ein Ticket, wird der “neue” Service Desk kontaktiert. Anschließend wird vereinbart das Daten die Probleme verursachen versendet werden müssen oder der Rechner von einem externen Dienstleister abgeholt werden muss.

-

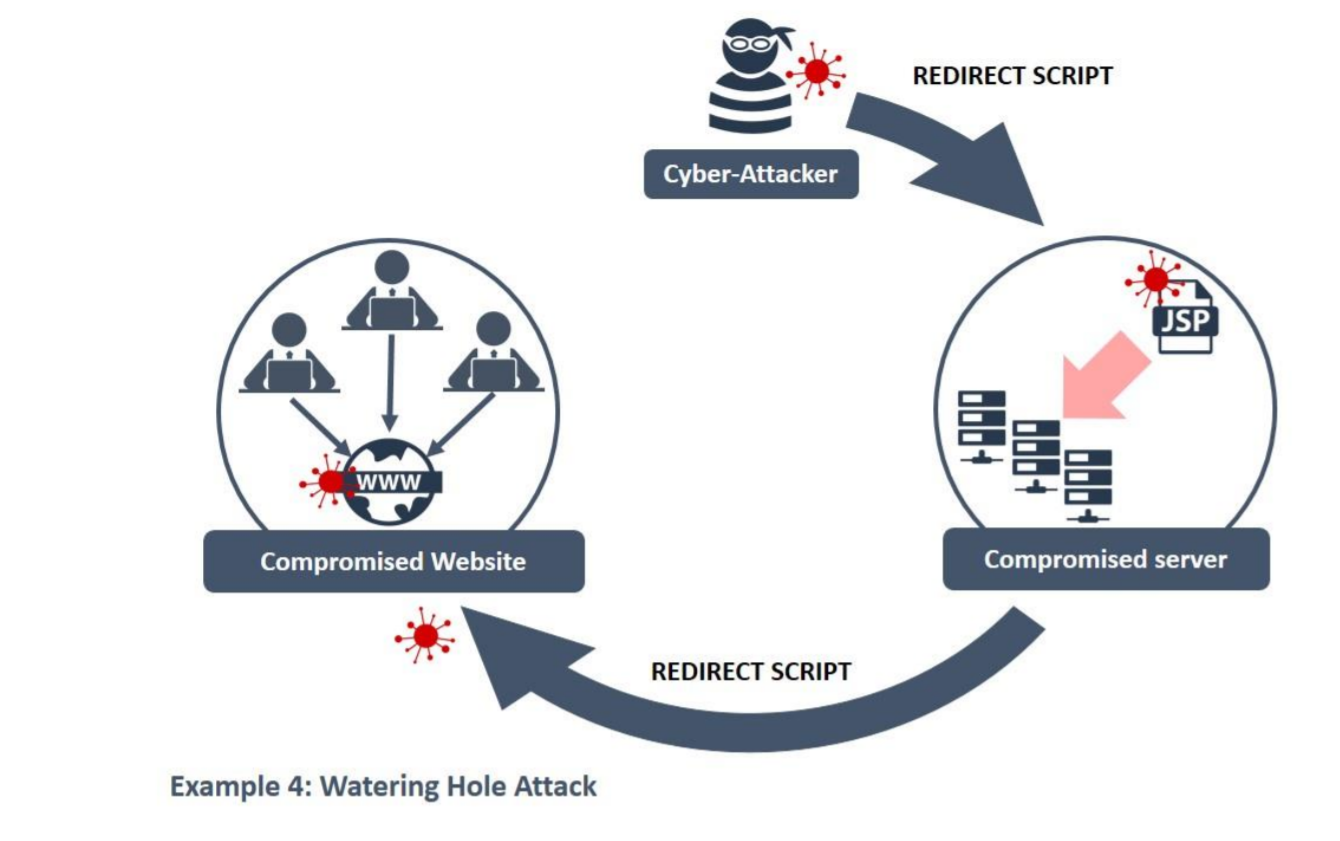

Beispiel 5: Watering Hole Attacken

Die “Wasserloch” Attacke setzt ebenfalls auf die Mitarbeiter der Opfer. Die Wasserlöcher, auf die das Opfer hereinfallen soll, befinden sich auf beliebten oder oft besuchten Websites.

Wenn bekannt ist dass die angestellten Personen einer Firma eine Websites häufig aufsuchen müssen z.B. um Tickets zu öffnen, sich zu authentifizieren oder Informationen nachzuschlagen, kann das für die Vorbereitung einer Watering Hole Attacke genutzt werden.

Auf der beliebten Website wird nach einer Sicherheitslücke gesucht. Eine Sicherheitslücke, die es ermöglicht Javascript einzuspeisen oder Weiterleitungen einzurichten.

Besucht die Zielgruppe die Website wird die platziere Weiterleitung genutzt um die Opfer auf der darauffolgenden Website mit Malware zu infizieren.

Diese Vorgehensweise ist aufwändig und selten vorzufinden. Doch sie ist effektiv, da sich Drittquellen, beliebte und oft genutzte Websites in den Unternehmensrichtlinien selten sperren lassen.

Erweiterte Social Engineering Beispiele auf die jeder reinfallen kann – oder?

Der Erfolg einer Social Engineering Attacke hängt mit dem Aufwand der Angreifer zusammen. Legen es professionelle Angreifer mit umfangreichen monetären Mitteln darauf an anzugreifen, stehen die Chancen gut dass das auch gelingt.

Auf die gängigen Phishing und Spearphishing Attacken wurde in diesem Beitrag verzichtet – auch wenn diese für erhebliche Schäden sorgen können wie z.B. bei Wempe oder Norsk Hydro.