Botnets gelten als eine der größten Bedrohungen für das Internet. Worum handelt es sich genau und was ist der Unterschied zwischen einem Bot und einem Botnet. Hier erfahren Sie alles wichtige zu diesem Thema und auch wie Sie sich am besten schützen können.

Was ist ein Botnet?

Ein Botnet ist eine Gruppe von Computern, die mit Bots infiziert sind. Ein Bot ist ein Stück bösartiger Software, das Befehle von einem Master erhält. Die Bezeichnung “Bot” stammt von dem alten Chat-Dienst Internet Relay Chat (IRC), bei dem Benutzer so genannte “Bots” entwickeln konnten, die Kanäle am Leben erhalten, auf Anfrage lustige Sprüche liefern konnten usw. Die ersten Botnetze wurden direkt als IRC-Bots aufgebaut. Ein Computer wird entweder infiziert, wenn ein Wurm oder Virus den Bot installiert, oder wenn der Benutzer eine bösartige Website besucht, die eine Sicherheitslücke im Browser ausnutzt.

Böswillige Bot-Aktivitäten umfassen:

- Ausfüllen von Anmeldeinformationen

- Web-/Content-Scraping

- DoS- oder DDoS-Angriffe

- Knacken von Passwörtern

- Spam-Inhalte

- Sammeln von E-Mail-Adressen

- Klick-Betrug

Um diese Angriffe auszuführen und die Quelle des Angriffsverkehrs zu verschleiern, können bösartige Bot-Rechner in einem Botnet verteilt werden, was bedeutet, dass Kopien des Bots auf mehreren Geräten ausgeführt werden, oft ohne das Wissen der Gerätebesitzer. Da jedes Gerät über eine eigene IP-Adresse verfügt, kommt der Botnet-Verkehr von vielen verschiedenen IP-Adressen, wodurch es schwieriger wird, die Quelle des bösartigen Bot-Verkehrs zu identifizieren und zu blockieren.

Funktionen eines Botnet

Sobald Bot-Malware auf einem Computer ausgeführt wird, hat sie genauso viel Zugriff auf die Ressourcen des Computers wie dessen Besitzer. Bot-Malware kann dann Dateien lesen und schreiben, Programme ausführen, Tastatureingaben abfangen, auf die Kamera zugreifen oder gar E-Mails verschicken. Ein größeres Botnet kann Netzwerke mit so viel Datenverkehr überfluten, dass sie offline gehen (DDoS).

Zeus ist zum Beispiel ein beliebtes Botnetz bei Hackern. Zu seinen Fähigkeiten gehören: Neustart oder Herunterfahren des Computers, Löschen von Systemdateien, Deaktivieren oder Wiederherstellen des Zugriffs auf eine bestimmte URL, Einfügen von bösartigem HTML-Inhalt in Webseiten, Herunterladen und Ausführen von (schädlichen) Dateien und die Schädigung des Computers.

Befehl und Kontrolle

Kriminelle müssen in der Lage sein, ihre Bot-Malware zu steuern und ihnen Befehle zu erteilen. Zu diesem Zweck melden sich die Bot-Rechner bei Command and Control-Servern (C&C oder CC oder C2). Diese CC-Server sind der Schwachpunkt des Botnetzes: Ohne sie sind die Bots nur nutzlose Drohnen. Cyber-Kriminelle haben immer ausgefeiltere Methoden entwickelt, mit denen die Bot-Rechner ihre Befehle erhalten können:

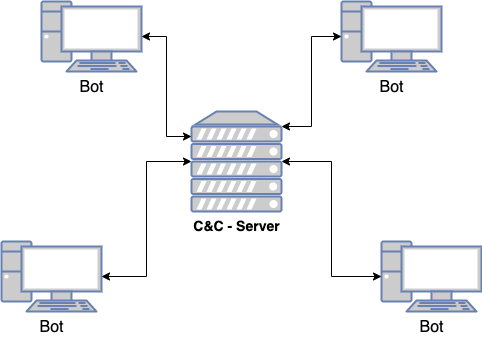

Botnet: Zentralisisert

Dieses Modell ist das älteste und einfachste. Die Bot-Rechner melden sich in regelmäßigen Abständen bei einem zentralen Server. Früher war dies ein IRC-Chatroom, aber es haben sich andere Protokolle entwickelt. Das Ergebnis ist dasselbe: Wenn der zentrale Server verschwindet, sind die Bots nutzlos. Wenn Verteidiger die Kontrolle über den zentralen Server übernehmen, sind sie in der Lage, das gesamte Botnet auszuschalten. Für Verteidiger ist es einfach, den zentralen Server zu finden, indem sie entweder einen Bot oder den von ihm gesendeten Datenverkehr analysieren.

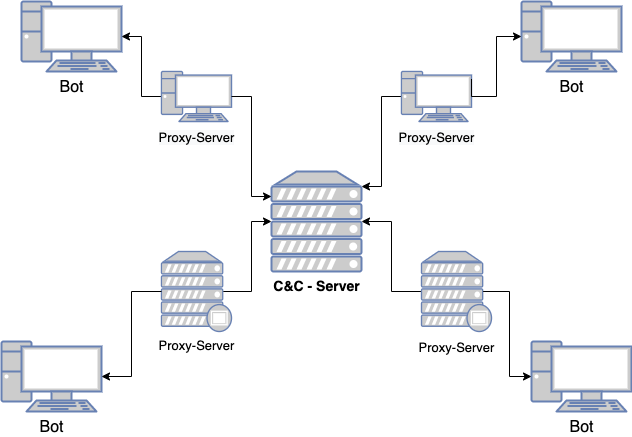

Botnet: Proxies

Um das Auffinden des C&C-Servers zu erschweren, haben die Bot-Entwickler begonnen, Proxies in ihre Architektur einzubauen. Die einzelnen Bot-Rechner kontaktieren den C&C-Server nicht direkt, sondern über Zwischenrechner, die als Relais oder Proxys dienen. Bei diesen Proxys kann es sich entweder um Server handeln, die vom Botnet-Master betrieben werden, oder um infizierte Rechner selbst.

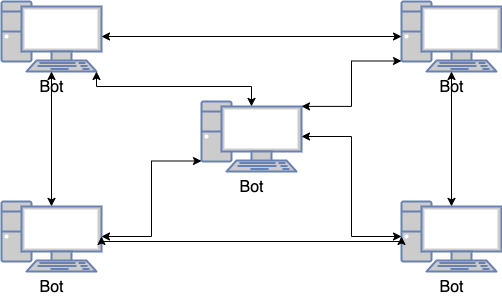

Botnet: Peer-to-Peer

Die letzte Weiterentwicklung der Botnet-Architektur ist der Übergang zu Peer-to-Peer (P2P). Bot-Rechner kontaktieren andere Bot-Rechner und nicht den C&C-Server. Informationen und Steuerbefehle werden im Netzwerk von Bot zu Bot weitergegeben. Um die Kontrolle über das Botnet aufrechtzuerhalten, muss der Master nur in der Lage sein, jeden infizierten Rechner zu kontaktieren. Dies macht die Zerschlagung des gesamten Botnetzes zu einer sehr schwierigen Aufgabe.

Wie kann man sich schützen?

Botnets klingen ziemlich beängstigend, und die Wahrheit ist, dass sie für schädliche Zwecke eingesetzt werden können. Aus diesem Grund ist die IT-Sicherheit besonders wichtig. Aber es ist relativ einfach, Ihren Computer oder Ihr Gerät davor zu schützen, von einem Botnetz rekrutiert zu werden. Hier sind ein paar nützliche Tipps zu Ihrem Schutz:

1. Führen Sie regelmäßige Antiviren-Scans durch: Dies ist die absolut beste und effektivste Methode, um jede Form von Viren oder Malware zu bekämpfen, einschließlich Botnet-Malware.

Ein seriöses Antivirenprogramm verhindert, dass die meiste Botnet-Malware überhaupt auf Ihrem Computer installiert wird, und kann sie in der Regel problemlos entfernen, wenn Sie bereits infiziert wurden.

2. Seien Sie besonders vorsichtig, im Umgang mit Anhängen und Links von Fremden: Seien Sie sehr vorsichtig beim Öffnen von Nachrichten von Absendern, die Sie nicht kennen. Wenn Sie dies doch tun, laden Sie auf keinen Fall Anhänge herunter, bevor Sie nicht genau wissen, um was es sich handelt und von wem es stammt. Seien Sie auch bei unerwarteten Anhängen selbst von bekannten Absendern vorsichtig, da deren Computer vom Botnet infiziert sein könnten und sie die Malware unwissentlich verbreiten könnten.

3. Führen Sie regelmäßig Software- und Betriebssystem-Updates durch, um Sicherheitslücken zu schließen: Die Welt der Malware bewegt sich unglaublich schnell. Jeden Tag werden neue Viren entwickelt, was eine Herausforderung der IT-Sicherheit für Antiviren- und Softwareentwickler darstellt, damit Schritt zu halten. Die meisten vertrauenswürdigen Antiviren-Anbieter und Betriebssysteme bieten regelmäßige Updates und Patches an, um vor den neuesten bekannten Sicherheitslücken zu schützen. Regelmäßige Software-Updates lassen sich leicht aufschieben oder ignorieren, aber sie können der Schlüssel zum Schutz vor Malware sein.

4. Vermeiden Sie nicht vertrauenswürdige Websites und Werbung: Eine gängige Methode, mit der Hacker die Benutzer zum Herunterladen ihrer Malware verleiten, besteht darin, ihnen beim Surfen im Internet verlockende Werbung oder Downloads in den Weg zu legen. Seien Sie sehr vorsichtig beim Herunterladen von kostenlosen Softwareversionen von Websites, die Sie nicht kennen, und klicken Sie niemals auf Popup-Werbung, die behauptet, nur sie könne die Leistung Ihres Computers oder Virenprobleme beheben. In vielen Fällen wird durch die Interaktion mit diesen Seiten eine Malware-Installation auf Ihrem Computer ausgelöst.

5. Vorsicht ist besser als Nachsicht: Grundsätzlich sind sie mit einem sicheren Surf- und Download-Verhalten gut abgesichert. Darüber hinaus ist es ratsam ein gutes Antivirenprogramm zu installieren, es auf dem neuesten Stand zu halten und Ihren Computer regelmäßig zu überprüfen.