In der nun bereits 7. Woche unserer Serie, in der wir verschiedene Hacker-Tools vorstellen, möchten wir heute kein richtiges Programm vorstellen, sondern ein Archiv. Unser Pentest-Tool #7 ist die Seclists.

Installation der Seclists

Bei der Seclists handelt es sich um ein GitHub-Repository, welches für die verschiedensten IT-Sicherheitsbereiche Listen beinhaltet. In den vergangenen Beiträgen dieser Serie haben wir bereits verschiedene Listen benutzt, um bspw. versteckte Ordnerpfade mit Gobuster zu finden.

In der Vergangenheit haben wir meist Wörter-Listen benutzt, die bereits in der Installation von Kali Linux enthalten waren. In der Seclists jedoch befinden sich nicht nur Wörter-Listen, sondern auch Listen die helfen SQL-Injections, XXS-Schwachstellen zu finden oder ähnliche IT-Sicherheitsaufgaben.

Da es sich um ein öffentliches GitHub-Repository handelt können wir dies einfach von der Kommandozeile aus herunterladen. Der Befehl hierzu lautet: git clone https://github.com/danielmiessler/SecLists

Befindet man sich in Kali Linux kann die Seclists durch den Befehl: “apt -y install seclists” installiert werden, da der Paketmanager apt bereits dieses Archiv “gespeichert” hält.

Pentest-Tool #7 – Seclists

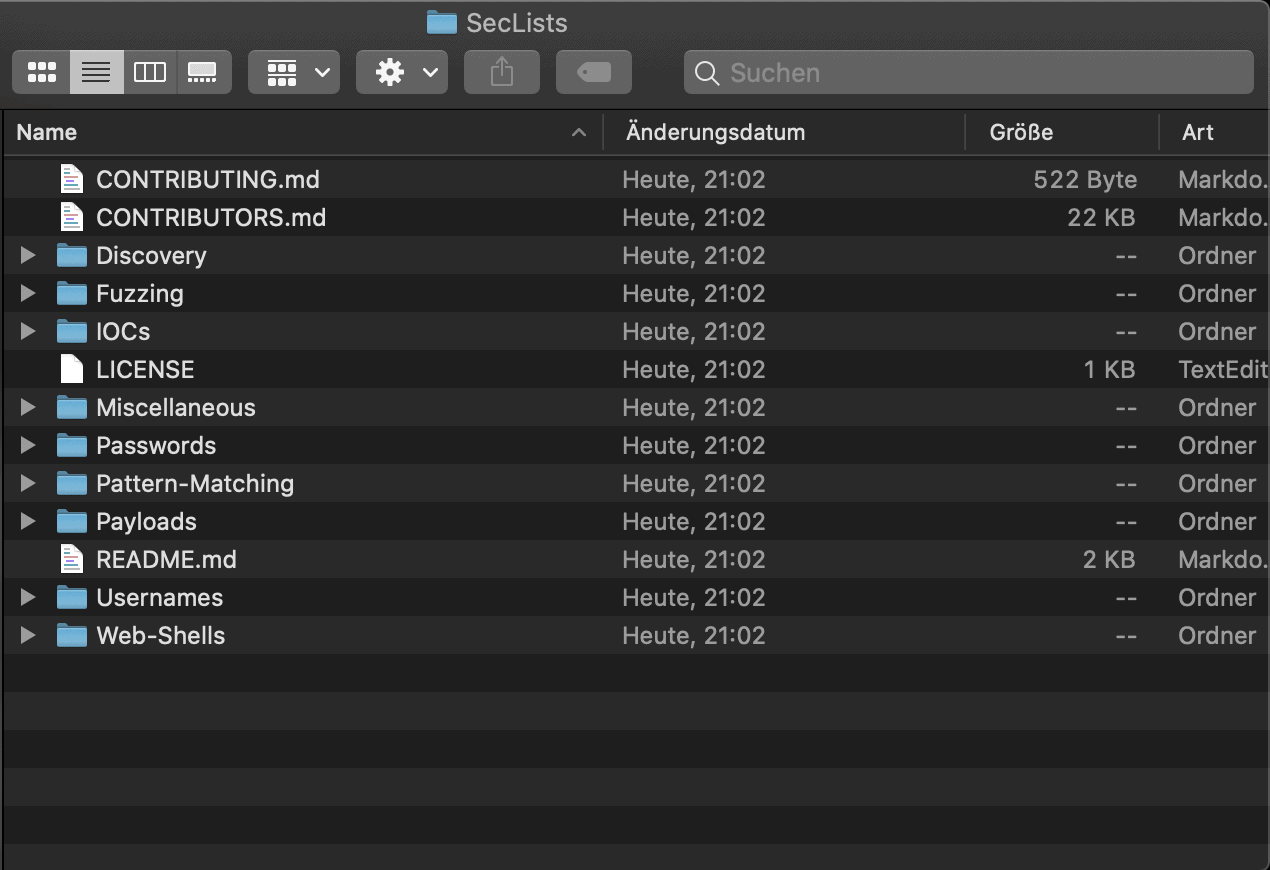

Das zum Zeitpunkt der Verfassung rund 2GB große Archiv stellt folgende Ordneransicht dar, sobald der Download erfolgreich abgeschlossen wurde:

Neben Ordnern mit den Namen Passwords oder Usernames, enthält die Sammlung ebenfalls Ordner mit vorgefertigten Payloads. Die Ordner enthalten wiederum mehrere Listen, bspw. enthält der Ordner Passwords verschiedenste Dateien:

Wenn der bspw. Angreifer weiß, nach welchem Schema Passwörter gewählt wurden oder bspw. weiß das das Ziel deutschsprachig ist, kann eine passende Liste gewählt werden.

Der bereits angesprochene Ordner Payloads enthält verschiedene Schadsoftware, die bspw. in Form einer Zip-Bombe auftreten können. Diese können ebenfalls verwendet werden, um Sicherheitslücken in IT-Systemen festzustellen.

Pentest-Tool #7 in der Praxis

Da wir in der dieswöchigen Ausgabe kein richtiges Tool haben können wir den Einsatz in der Praxis nur auf der Text-Ebene erklären. Wir empfehlen jedoch den Lesern ein bereits kennen gelerntes Tool nicht mit den Standard-Listen zu benutzen, sondern mit einer Liste aus dem Archiv Seclists.

Dieses Projekt Seclists ist immernoch aktiv und die drei Verantworlichen für dieses Projekt ergänzen dieses Archiv regelmäßig um neue Listen. Daher sind die Listen aus Seclists deutlich aktueller und ausführlicher als die Standard-Listen, die bspw. in Kali Linux enthalten sind.