Ransomware ist allgemein eine große Bedrohung für Unternehmen, die auch stetig teurer wird, mehr Zeit nach einem Befall in Anspruch – und im Speziellen ist pay2key ein Trojaner, der das Netzwerk innerhalb einer Stunden verschlüsseln kann. Aktuell wütet die Ransomware vor allem in Israel und Brasilien. Doch Unternehmen in Deutschland werden von dieser Welle nicht verschont bleiben.

Einstiegstor für Pay2Key ist das Remote Desktop Protocol

Bereits viele andere Verschlüsselungstrojaner setzen auf die Verwendung des RDP Protokolls um einen Einstieg ins Unternehmen zu finden. Zahlreiche Firmen wurden so bereits zum Opfer einer Kampagne. Einmal infiziert wird von Pay2Key ein Proxy im befallenen Netzwerk eingerichtet. Eine gute Strategie – zumindest aus der Sicht der Angreifer. So wird die Entdeckung der Ransomware im Netzwerk erschwert. Für die Verhinderung der Ausbreitung des Trojaners sind jedoch sehr schnelle Teams nötig.

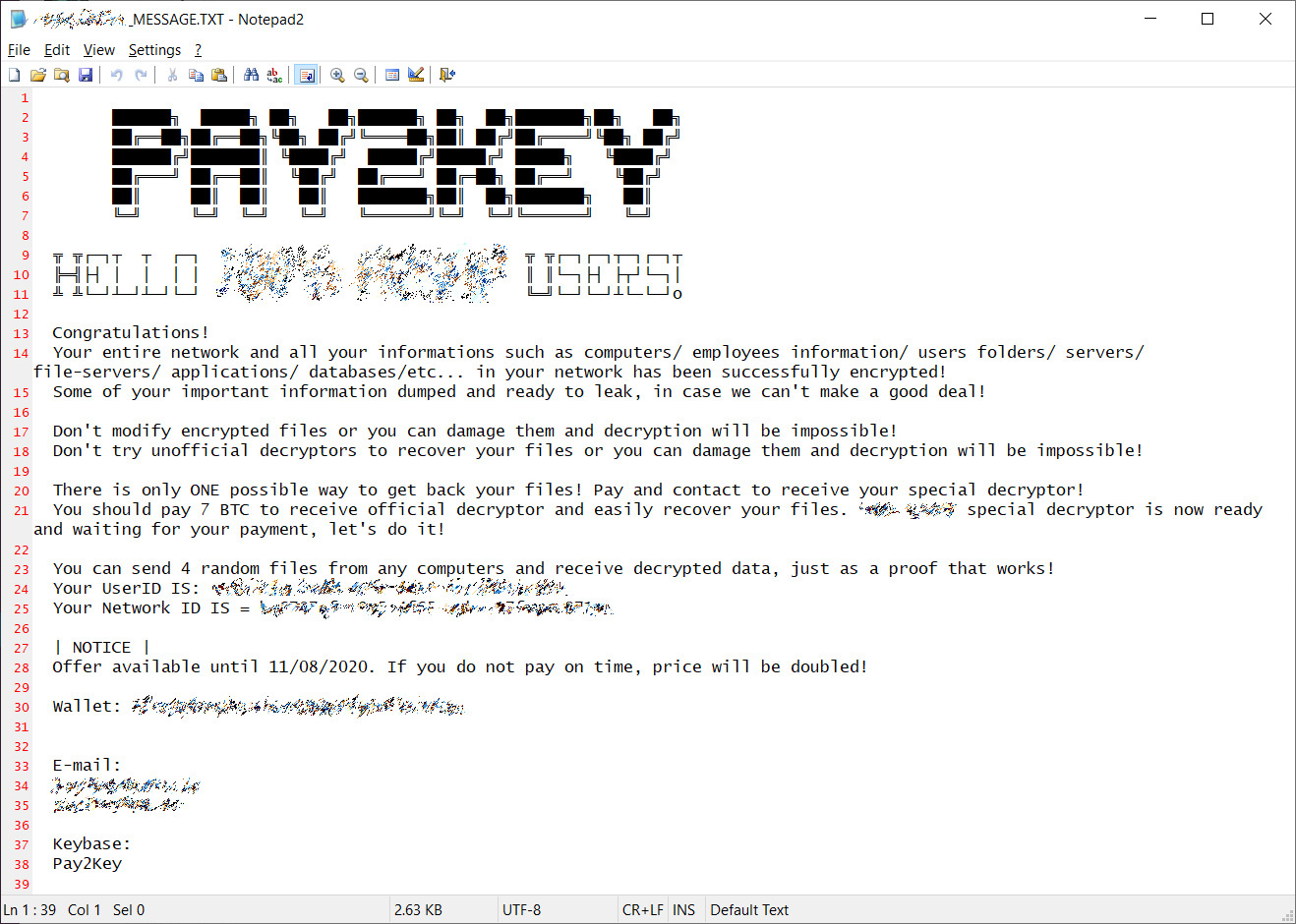

Pay2Key verschlüsselt Netzwerke außergewöhnlich schnell. Innerhalb von einer Stunde gelingt es dem Trojaner das ganze Netzwerk zu befallen. Standardmäßig erscheint im Anschluss an die erfolgte Verschlüsselung eine Notiz mit den Randbedingungen zur Entschlüsselung der Daten.

Das geforderte Lösegeld bewegt sich noch in relativ geringen Bereichen. So wurden Forderungen im Bereich von 7 – 9 Bitcoins gesichtet. Die niedrigste Forderung wurde von bleepingcomputer entdeckt und ist “nur” 4 Bitcoins und damit ca. 62.000 USD wert.

Pay2Key ist kein Unbekannter. Die jetzt entdeckte Version basiert nicht auf den vorherigen Sichtungen. Ein Blick in die Strings und Logs lässt vermuten, dass die Entwickler der Software keine Englisch native Speaker sind. Intern wird die Ransomware Cobalt genannt. Das deckt sich auch mit der Benennung der Payload: Cobald.Client.exe

Die Schadsoftware ist auf schnellen und umfangreichen Schaden ausgelegt. Die Struktur zur Verteilung er RSA und AES Schlüssel zeigt aber auch, dass die Geräte die nicht mit dem Internet verbunden sind, auch nicht verschlüsselt werden bzw. die Verschlüsselung fehlschlägt. Sind die C2 im Falle einer Infizierung ebenfalls offline, hat man ebenfalls Glück – Geräte werden dann nicht verschlüsselt. Beides gehört jedoch zur Ausnahme.

Daher sollten frühzeitig Maßnahmen ergriffen werden um Ransomware nicht nur zu verhindern, sondern auch eine erfolgreiche Infizierung möglichst schnell zu erkennen und zu widerrufen. In diesem Fall ist nicht davon auszugehen, dass die Daten vor der Verschlüsselung heruntergeladen werden.