Es ist der Einfallsreichtum der Betrüger, in Kombination mit der fehlenden Wachsamkeit der Verantwortlichen, warum die Registrierung einer Domain mit Zeichen, die zur Verwechslung führen, erfolgreich sind. Im schlimmsten Fall werden Sie auf Malware infizierte Websites geleitet oder motivieren Betroffene ausreichend dazu sensible Daten preiszugeben.

Kyrillische Zeichen in Domains – 100 Millionen registrierte Adressen!

Seit es Domains gibt werden auch Domains registriert die bekannteren Websites zum verwechseln ähnlich sehen. Aber auch das Abfangen von Tippfehlern ist ein beliebtes Instrument. Nicht selten registrieren sich Unternehmen deshalb viele Varianten ihrer Domains. Wer gogle.de eintippt landet so z.B. auf google.de.

Damit Sonderzeichen, Emojis und Sonderzeichen ebenfalls ihren Platz in den Domains dieser Welt finden, wurden die sogenannten Punycode-Domains eingeführt. Jetzt wird das Feature immer öfter für Phishing-Angriffe ausgenutzt. IE, Edge. Chrome und Safari sind sicher. Besonders kyrillische Zeichen erfreuen sich größter Beliebtheit. Hat man die neuste Version der gängigen Browser installiert, werden die Zeichen in der Regel aufgelöst:

Aus www.schön.de wird bei der Übertragung www.xn--schn-7qa.de Aus www.☺.de wird www.xn--74h.de

Das ist die eine Richtung der Übersetzung. Diese Übersetzung lässt sich ausnutzen. Registriert hat jemand die Domain:

www.xn--80ak6aa92e.com

Kopiert man diese in die URL-Leiste, wird daraus:

https://www.аррӏе.com/

Diese Betrugsmasche ist besonders erfolgreich, da es kaum zu erkennen ist. Auf den ersten Blick lassen sich die kyrillischen Zeichen nicht von den lateinischen unterscheiden. Wann handelt es sich um einen Angriff und wann um ein Feature? Den Angriff selbst zu enttarnen ist höchst aufwendig. Man müsste sich tatsächlich jeden einzelnen Buchstaben ganz genau angucken. Wer einen genauen Blick auf die umgeschriebene Domain wirft, der findet den Fehler bei dem “l”. Es handelt sich hierbei um den kyrillischen Buchstaben des kleinen Palotschka.

So lässt sich auch der Firefox vor der potenziellen Verwechslung schützen:

Auch wenn Firefox noch nicht mit einer Standardlösung um die Ecke kommt, so kann man als Nutzer trotzdem Maßnahmen ergreifen um sich zu schützen. Die Unicode-Domains lassen sich wie folgt deaktivieren:

- about:config in die URL Leiste eintippen

- network.IDN_show_punycode auf true stellen

Punycode Websites werden noch angezeigt – aber als Punycode Domain.

Auf 22 Seiten berichtet der Report von Farsightsecurity wie groß das Problem rund um “Internationalized Domain Names”, oder kurz IDNs, ist. Dabei lässt sich auch ein Anstieg von registrierten Domains verzeichnen. Farsight spricht außerdem von 100 Millionen aktiven IDNs. 91% dieser Domains zeigen auch tatsächlich auf eine Website. Dabei wurde die Domain entweder komplett mit kyrillischen Buchstaben gebaut oder es wurden nur einzelne Buchstaben getauscht.

Letzteres verstößt jedoch gegen die ICANN Richtlinien. Verwendet werden darf nämlich nur ein Alphabet bzw. Satzzeichen. Eine kyrillische Domain registrieren? Kein Problem – dann aber ausschließlich mit kyrillischen Zeichen! Perfekt gelungen ist das im oberen Beispiel mit Apple. Aber auch Google hatte bereits mit dem Problem zu tun. Ein Spammer die Domain “ɢoogle.com” registriert. Die Möglichkeit Unicode Zeichen in der Domain unterzubringen, hat der Spammer an dieser Stelle genutzt. Anstatt eines lateinischem “g” wurde ein in Unicode formatiertes “ɢ” verwendet.

Offensichtliche Rechtschreibfehler in der Domain waren in der Vergangenheit keine Hürde, erfolgreiche Malware Kampagnen zu starten. Ein Rechtschreibfehler oder Vertipper im eigentlichen Sinne ist es nicht – der Name ist bloß anders formatiert bzw. besteht aus einem anderem Zeichensatz. Je nach dem welche Schriftart verwendet wird, fällt der Unterschied mehr oder weniger auf. Auf den ersten Blick sieht die Adresse jedenfalls seriös aus!

Ist die gefälschte Google Domain erst der Anfang?

Die Identität von Google vorzutäuschen hat für Betrüger viele Vorteile. Das Vertrauen und die Nutzerbasis der Google Produkte wird ausgenutzt. Auch Spielraum für die Verteilung von Malware hat der Spammer, da kaum einer einen umfangreichen Überblick über die Google Produkte hat. Es gibt aber auch extremere Beispiele für den Missbrauch von Domains. So hat folgende Website ganze 1.000 Wörter in der Subdomain. Zu ihr gelangt jeder, der der falschen Google Domain folgt.

Der Spammer verwendet um Menschen auf die Domain zu bekommen sogenannte Ref-Links. Diese werden in Google Analytics oder anderer Tracking Software angezeigt und machen neugierig. Dort steht schließlich nur so etwas wie “secret.ɢoogle.com“. Ist dies nur eine Ausnahme gewesen und die Verkettung vieler unglücklicher Zufälle oder der erst der Anfang? Wie sieht es aus, wenn ein Spammer oder sonstiger Betrüger in der Lage ist “PayPaӏ.de” zu registrieren, dabei jedoch nur das “L” durch den kyrillischen Kleinbuchstaben “ӏ” ersetzt (Wie in diesem Fall)?

Manche Registrare respektieren nicht die Regeln der ICANN.

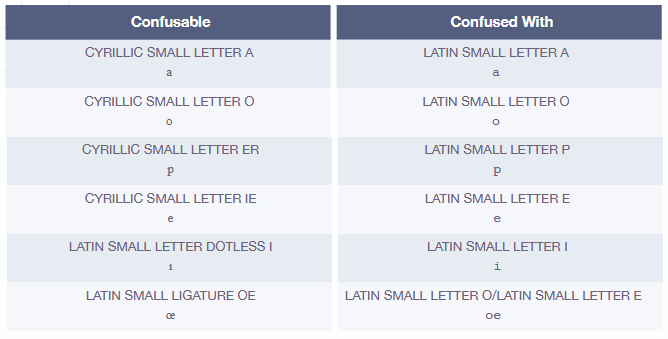

Regeln sind da um gebrochen zu werden? Im Fall der Registrare, die sich nicht an die Regeln der ICANN halten, zum Leid aller. Denn wer nur einzelne Buchstaben ersetzen kann hat ein viel breiteres Spektrum. So ist das Ersetzen von langen Domains durch kyrillische Zeichen, in denen nur das lateinische Alphabet verwendet wird, sehr mühsam bis gar nicht möglich. Ist es aber bei nur einem Zeichen nötig, ist das Problem und die Vielfalt größer. Das sind die beliebtesten Zeichen, mit denen täuschend echte Domains registriert werden:

Das CERT-Bund hat über Twitter eine Warnung veröffentlicht und macht darauf aufmerksam, das Dutzende Lookalike-Domains im Umlauf sind, die vorgaukeln zu beliebter OpenSource-Software zu gehören. Dabei sind die sogenannten Lookalike-Domains sind schon lange eine Herausforderung!

Das Registrieren von Domains ist, seit es Domains zu registrieren gibt, ein beliebtes Geschäftsmodell. So ist z.B. Diamond.com für ca. 7.5 Millionen USD verkauft worden. Für die Umsetzung von Betrugsmaschen werden jedoch häufig sehr preiswerte Domains registriert, die der echten Domain nur sehr ähnlich sehen. Fast wie ein Doppelgänger. Und genau das ist auch ein Lookalike: ein Doppelgänger.

Die potenzielle Zielgruppe wird über E-Mails, Instant Messenger und andere Kontaktmöglichkeiten auf die falsche Website geleitet. Wenn nicht auffällt, dass das nicht die echte Website ist, werden Daten eingegeben, die von den Angreifern missbraucht werden. Aber auch der Download von Schadsoftware kann so ausgelöst werden. Dieses Vorgehen ist nicht neu, aber noch immer ein Problem, das nur schwer in den Griff zu bekommen ist.

Das sind Beispiele für Lookalike Domains

Im vorliegenden Fall bieten die Betrüger die vermeintliche OpenSource-Software an. Das Problem ist jedoch, dass diese Software mit AdWare gebündelt ist. AdWare zeigt unerwünschte Werbung an. Dazu verwenden sie die echten URLs der Software-Anbieter, verwenden allerdings statt der echten Endung “.org” eine Länderspezifische Endung, wie z.B. “.it” für Italien.

So geben potenzielle Opfer, statt eine Suchmaschine zu verwenden, erstmal die gesuchte Software als URL mit der Endung des eigenen Landes ein und werden so vermeintlich fündig. Um diese Gefahr zu umgehen, kann man den Umweg über eine Suchmaschine gehen. Dort sollte zusätzlich darauf geachtet werden, dass der Klick nicht auf eine Werbeanzeige geht. Um die Bedrohung für die Zukunft weiter einzuschränken, kann es sich lohnen den Link als Bookmark zu sichern.