Die Wahrscheinlichkeit für den Erfolg von Cyberattacken lässt sich mit einem IT-Security e-Learning Programm reduzieren. IT-Abteilungen können entlastet und der Erfolg von Betrugsmaschen erheblich reduziert werden.

Der Bedarf an erfolgreichen, nachhaltigen Schulungsformaten und Plattformen steigt. Dass der Erfolg des Cybercrime-Marktes mittlerweile den des internationalen Drogenhandels überholt bestätigt diesen Umstand. Bei einem Großteil der Angriffe steht vor allem der Mensch im Fokus.

Neben dem Diebstahl von Daten werden auch Notsituationen, Krisen oder besondere Vorkommnisse von Kriminellen im Netz außergewöhnlich schnell ausgenutzt. Die digitale Welt stellt alle Beteiligten vor neue Herausforderungen in Bezug auf IT-Sicherheit. Ein IT-Security e-Learning Programm kann an der Stelle ansetzen, Menschen sensibilisieren und für einen Beitrag für eine sichere Digitalisierung leisten. Im privaten und beruflichen Umfeld.

Das Problem sind unsichtbare Attacken und reale Gefahren

Die tägliche Arbeit im Büro, die Arbeit auswärts, mit dem zur Verfügung gestellten Laptop, oder der digitale Nomade der keinen festen Arbeitsplatz besitzt: Die Technik ist bei vielen Menschen zum täglichen Begleiter geworden. Dabei sind die Vorteile offensichtlich – die Gefahren jedoch unsichtbar.

Dieser Umstand ist gerade für Kriminelle ein Vorteil. Betrugsmaschen fallen erst dann auf, wenn sie durchgeführt worden sind. Wer wertvolle Zeit verstreichen lässt, der verringert damit nicht nur die Chance an sein Geld zurückzukommen sondern läuft auch Gefahr einen Reputationsschaden zu erleiden.

Mitarbeiter*innen die auf professionelle Betrugsmaschen aus dem Internet vorbereitet sind, notwendige Handlungen und über Erkennungsmethoden aufgeklärt sind und den Ansprechpartner im Haus parat haben, sind entscheidend für die frühzeitige Erkennung und Verhinderung. So können andere Mitarbeiter frühzeitig gewarnt werden.

Die meisten Attacken zielen auf den Mensch ab

Dass sich der Fokus dabei auf den Menschen richtet macht auch durchaus Sinn. Studien zur Folge zielen 90% der Cyberattacken zuerst auf den Menschen ab. Damit sind vor allem laienhafte Phishing E-Mails und professionelle Business-E-Mail-Compromise (BEC) Attacken gemeint. Für umfangreiche Datendiebstähle in Großbritannien ist ebenfalls zu 90% ein Mensch schuld gewesen.

Auch wenn technische Versäumnisse für zahlreiche Datendiebstähle verantwortlich sind, so ist gerade der Abfluss von liquiden Mitteln auf menschliches Fehlverhalten zurückzuführen. Es gibt jedoch Stimmen, die der Meinung sind das jede Sicherheitslücke auf menschliches Fehlverhalten zurückzuführen ist. Eine fehlende Update-Strategie ist hier ebenso ein Grund wie die fehlende Berücksichtigung von Security & Privacy Aspekten bei der Entwicklung von Software oder dem Aufbau einer Infrastruktur.

IT-Sicherheit ist begleitend, selten Kernkompetenz

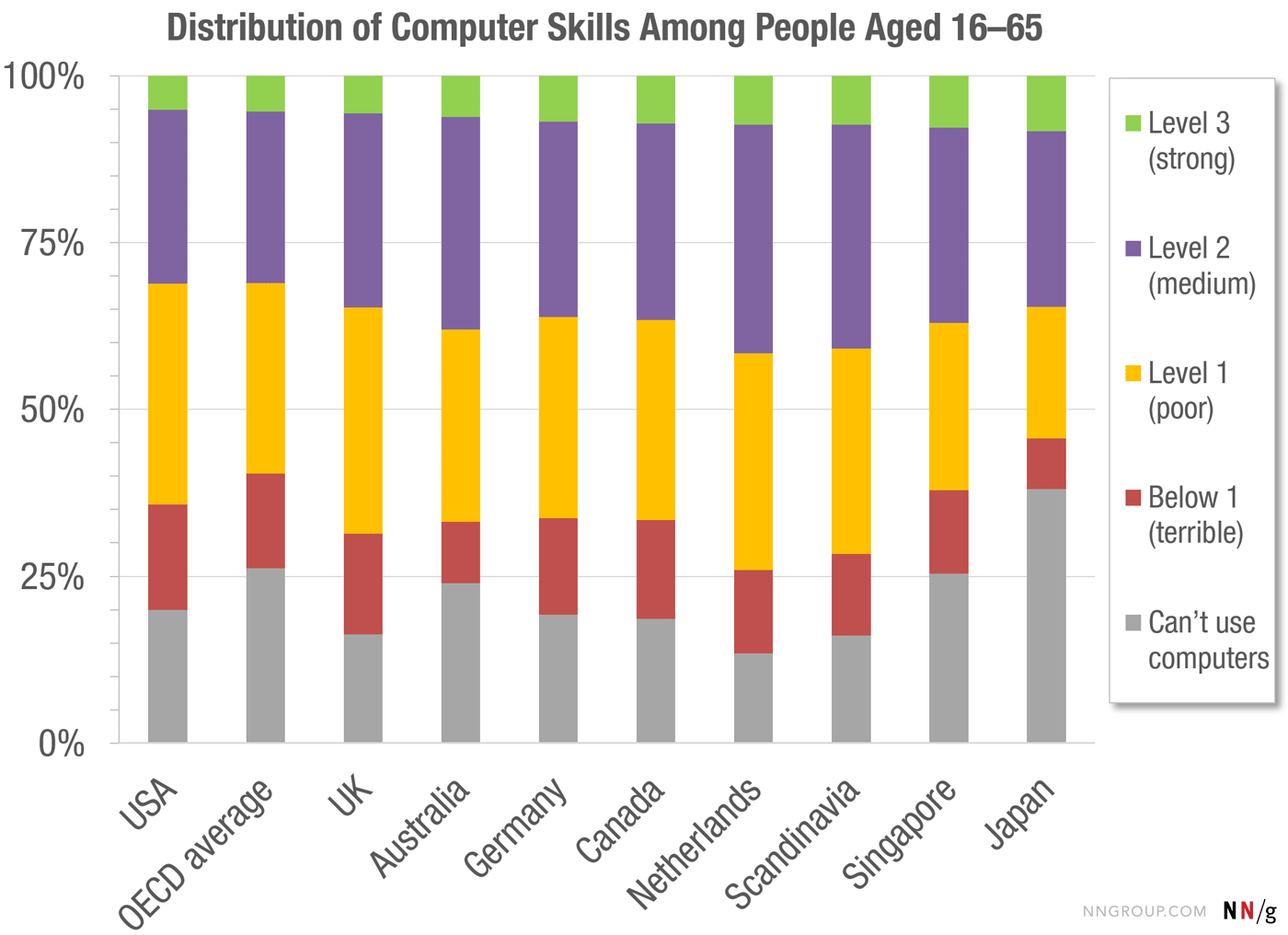

Kernkompetenzen liegen selten im Bereich der IT-Sicherheit, da es in der Regel Mittel zum Zweck ist – um die Integrität, Verfügbarkeit und Vertraulichkeit von Daten sicherzustellen. Diese Vermutung bestätigt die Studie “Skills Matter“. Die Fähigkeiten beim Umgang mit dem Computer verteilen sich bei den 16 – 65 Jährigen stark.

Mitarbeiter*innen konzentrieren sich auf ihre Kernkompetenz bzw. Arbeitsbereich. Der hohe Druck in der Softwareindustrie stellt vor allem die Veröffentlichung einer Anwendung in der Vordergrund. Sicherheitsaspekte genießen nicht immer den höchsten Stellenwert. Die Durchführung von Penetrationstests und Code Reviews wird dabei nicht ohne Grund Experten überlassen, die sich häufig nur diesem Thema widmen.

Aber auch zahlreiche andere Anwender*innen sind in der Lage Sicherheitsvorkommnisse in Software und Websites zu melden, wenn das nötige Know-how vorhanden ist. Aber auch der Umgang in sozialen Netzwerken kann zu Sicherheitsprobleme führen. Ein ungesperrter Rechner, die Meldung von gestohlenen mobilen Endgeräten und das Setzen von schlechten Passwörtern sollte jedoch bei allen der Vergangenheit angehören.

Menschen einzeln schulen – viel Arbeit und einige Trainerstunden

Dabei sollte von Trainern der Kosten-Nutzen Effekt in den Vordergrund gerückt werden. Im Beispiel der Sperrung der Rechner, wäre folgende Darstellung möglich:

- Was kostet es mich den Rechner zu sperren?

- und was kann es das Unternehmen kosten wenn sensible Daten abfließen?

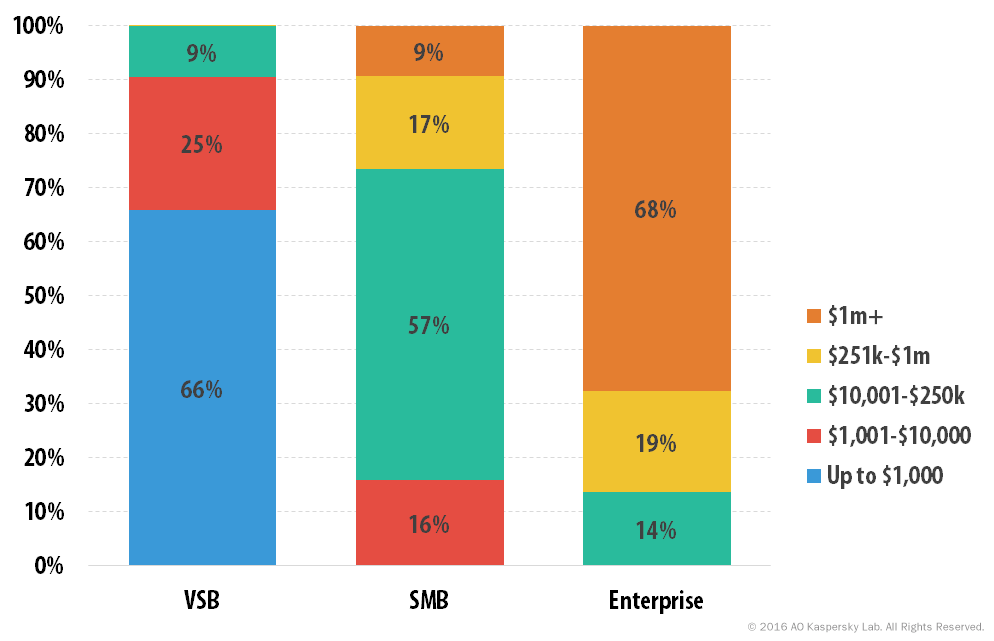

Auch wenn das Aufzeigen eines worst-case Szenarios abschreckend wirkt, so führt es langfristig dazu Risiken korrekt und verhältnismäßig einzuschätzen. Ein einziger IT-Sicherheitsvorfall kann in Klein- und mittelständischen Unternehmen bereits für hohe Kosten sorgen. Im Schnitt kostet ein Sicherheitsvorfall 86.500 USD. Konzerne zahlen für Sicherheitsvorfälle im Schnitt 861.000 USD.

Die Versicherungsbranche hat für das Eintreten solcher Ereignisse bereits ein Geschäftsmodell entwickelt: Cyberrisiken können versichert werden.

Doch die Inanspruchnahme von Regulierungsschäden oder die Aufrechterhaltung von Zertifizierungen setzt bei den meisten Policen die Erledigung präventiver Maßnahmen voraus. Ein Bestandteil ist oft die notwendige Sensibilisierung des Personals.

Es ist dabei der Organisation überlassen, ob diese Sensibilisierung vor Ort oder per e-Learning stattfindet. Dabei halten beide Formate Vor- und Nachteile bereit, ergänzen aber stets die IT-Security Strategie im Unternehmen

Vorteile einer vor Ort Schulung inkl. Live Demonstrationen

- Personenkontakt und Gemeinschaft kann für Diskussion sorgen

- Live Demonstrationen helfen beim Verständnis

- Auf Rückfragen kann unverzüglich reagiert werden

- Erinnerung an ein gelungenes Event bleibt in Erinnerung

Punkte, die eine Präsenzschulung erschweren

- Kosten steigen linear zu der Anzahl der zu schulenden Teilnehmer

- Seminarraum und technische Ausstattung vor Ort nötig

- Unterbrechung des Arbeitstages für einen längeren Zeitraum

- Erhöhte Organisation durch unterschiedlich betroffene Abteilungen und Projekte

- Nur Teilnehmende erhalten den gleichen Wissensstand

Ein IT-Security e-Learning Programm bietet viele Vorteile

Bei einem e-Learning IT-Security Programm wird von der lernenden Person auf unterschiedliche Medien zurückgegriffen, die zum Teil vorbereitet sind. So kann die Person z.B. Videos, Dokumente, Anleitungen und Quellcode herunterladen um mit diesem weiter zu arbeiten.

Aber auch eine 1:1 Schulung bei Rückfragen ist möglich. Weitere Vorteile machen den Einsatz von einem e-Learning Programm sinnvoll

- Teilnahme und Erfolg lässt sich messen und protokollieren

- Unterrichtseinheiten lassen sich wiederholt anschauen

- Teilnehmer*innen können im eigenen Lerntempo Inhalte konsumieren

- Fehlende Teilnehmer*innen können das Wissen nacharbeiten

- Viele Mitarbeiter*innen können gezielt geschult werden

- Inhalte können für bestehende LMS Systeme vorbereitet und integriert werden

Nachteile, die es bei dem selbstständigen Lernen zu beachten gibt:

- Jeder lernt für sich – fehlender Austausch mit Experten – bei fehlendem 1:1 Coaching

- e-Learning Formate müssen für einen erhöhten Erfolg multimedial aufbereitet sein

- Eine Lernstandskontrolle muss den Wissensstand der Teilnehmer*innen treffen

- Plätze müssen bereitgestellt oder der Arbeitsplatz für das Lernen geeignet sein

Die Vorteile des einen Formats sind die Nachteile des anderen. Deshalb macht es für ein ganzheitliche IT-Security Konzept im Unternehmen Sinn die beiden Formate zu kombinieren. Schulung zur IT-Sicherheit sind oft umfangreich und holen Teilnehmer*innen nicht immer an dem Punkt ab, an dem sie stehen. In Kombination mit einem IT-Security e-Learning Programm ist das möglich.

Mit einem IT-Security e-Learning schnell und effektiv schulen

Eine besondere Herausforderung in Unternehmen ist die Sensibilisierung aller Mitarbeiter*innen, die potenziell Zugang zu einem Computer bzw. E-Mail Postfach haben. Auch an dieser Stelle stellt sich ein besonderer Vorteil von einem IT-Security e-Learning Programm heraus:

Mitarbeiter*innen sind in der Lage, den gleichen Kenntnisstand aufzubauen.

Unabhängig von der Dauer der Beschäftigung, bereits teilgenommenen Präsenzveranstaltungen oder dem Kenntnisstand, kann sich jeder Wissen aneignen, aufbauen und festigen. Bei Auszubildenden oder Wiedereinsteigern ist ein IT-Security e-Learning Programm das Mittel der Wahl um auch diese Personen schnell zu sensibilisieren und vor den neusten Betrugsmaschen zu warnen. Erfolgreiche Programme setzen Kurse dabei steht multimedial auf.

[su_note note_color=”#fff322″ text_color=”#000000″ radius=”1″]Was ist blended Learning?

Von einem blended Learning ist dann die Rede, wenn Präsenz- mit e-Learning Kursen kombiniert werden. Der e-Learning Kurs beinhaltet in der Regel umfangreiche, multimediale Inhalte, die das Lernen vereinfachen, Informationen anders erklären und in der Präsenzveranstaltung aufgegriffen werden können.[/su_note]

Das Aufgreifen unterschiedlicher Medien trägt dazu bei, dass das vermittelte Wissen langfristig in den Köpfen der Teilnehmer*innen bleibt. Abhängig davon, wie wir das Gelernte verarbeiten, bleibt davon entsprechend viel oder wenig in den Köpfen:

- Lesen: 10 Prozent

- Hören: 20 Prozent

- Sehen: 30 Prozent

- Hören und Sehen: 50 Prozent

- Eigenständiges Erklären: 70 Prozent

- Eigenes Tun: 90 Prozent

Der IT-Sicherheitsbereich hält für diese Aufgabe zahlreiche Konzepte bereit. So kann in Videos mit Frontalaufnahmen, Bildschirmaufnahmen oder einer Kombination gearbeitet werden.

Aber auch Interviews mit Experten oder eingesprochene Texte können die zu schulende Person bei der Aufnahme des Wissens unterstützen. Das Absolvieren von Quizzen, das Anwenden und adaptieren des Wissens erfüllt schließlich den Anspruch an das eigene Tun. Werden Kurse diesem Anspruch gerecht, in Kombination mit ausgewählten Präsenzveranstaltungen oder Workshops, kann der Wissenstransfer erfolgreich gelingen.

Ein Blended Learning ermöglicht es die meisten Teilnehmer*innen zu erreichen

Einige müssen es hören, manche schreiben und andere müssen sich etwas mehrfach anschauen. Unterschiedliche Lerntypen erfordern neben einem individuellen Lerntempo auch verschiedene Materialien zum lernen. Am Beispiel der “Arbeit im Home Office” gibt es Beispiele, wie sich dieser Anspruch beim Einsatz eines e-Learnings im Unternehmen erfüllen lässt:

- Lesen: Artikel von einer Lesedauer von bis zu 8 Minuten werden bereitgestellt. Das e-Learning sollte auch hier Grafiken, Tabellen und Schaubilder einsetzen. Textwüsten sind zu vermeiden.

- Hören: Ein Experte wird zu dem Thema interviewt und spricht darüber, wie er Tipps und Tricks bei der Arbeit im Home Office persönlich umgesetzt hat.

- Sehen: Arbeiten Sie mit vorher/nachher Bildern um die Einrichtung des Arbeitsplatzes zu Hause darzustellen und Dos und Donts an konkreten Beispielen festzumachen.

- Hören und Sehen: Im Rahmen des e-Learnings werden kurze Videos bereitgestellt, die das Problem darstellen und eine Lösung anbieten.

- Eigenständiges Erklären: Ermutigen Sie Ihre Mitarbeiter*innen zur Kommunikation und Teilen Ihrer Erfahrung in internen Medien.

- Eigenes Tun: Ihre Mitarbeiter*innen setzen Empfehlungen im Home Office um. Gehen Sie noch einen Schritt weiter und motivieren Sie dazu Materialien zur “Arbeit im Home Office” anzufertigen. Das können z.B. Richtlinien, Infografiken oder “Life Hacks” sein.

Vorteile von e-Learnings und Präsenveranstaltungen vereinen

Selten schenken Teilnehmer*innen einem Video 45 Minuten ihre Aufmerksamkeit. Eine Präsenzveranstaltung setzt sich hingegen aus mehreren Doppelstunden zusammen und lässt kaum Alternativen sich ablenken zu lassen. Aus diesem Grund werden Unterrichtseinheiten in e-Learnings oft kleinteilig sortiert. Die Absolvierung einer Einheit erfordert selten weniger als 10 Minuten.

Einen IT-Security Workshop zu gestalten dauert hingegen einige Monate. Eine Unterrichtseinheit, zu einer aktuellen Sicherheitsbedrohung zu gestalten ist innerhalb weniger Tage geschafft. So lassen sich die Vor- und Nachteile der einzelnen Formate im IT-Security Bereich ausspielen.

Beispiel für eine schnelle Unterrichtseinheit im IT-Security e-Learning

Die Warnung vor Domains mit tagesgenauem Datum

Kriminelle lassen sich bei der Registrierung von Domains stets etwas Neues einfallen. In der Vergangenheit wurden so z.B. Internetadressen mit tagesgenauem Datum registriert. Dieses Risiko lässt sich mit der präventiven Registrierung von Domains nicht einschränken, da die Vielfalt zu groß ist. Wenn Mitarbeiter*innen bereits IT-Security e-Learning Unterrichtseinheiten zur Erkennung von Phishing absolviert haben, kann diese Warnmeldung in Form einer neuen Einheit schnell ausgerollt werden.

Mit der Hilfe von Gamification lassen sich Anreize schaffen. Die erste Person, die die Einheit absolviert, erhält die meisten Punkte, ein Badge oder Achievement.

[su_note note_color=”#fff322″ text_color=”#000000″ radius=”0″]Was ist Gamification?

Von Gamification ist die Rede wenn spieltypische Elemente wie z.B. Fortschrittsbalken, Erfahrungspunkte, Ranglisten oder virtueller Güter im spielfremden Kontext eingesetzt werden. Das soll zur Kundenbindung, Lernerfolg und zur Datenqualität beitragen.[/su_note]

Unterrichtseinheiten zur Erkennung von Internetadresse, Phishing Mails und Social Engineering Attacken können unterstützen und nicht nur die gängigsten, sondern auch zunehmend die fortgeschrittenen Attacken, zu erkennen. Aber auch die Anatomie von einer Cyber Attacke lässt sich im Rahmen eines Kurses darstellen.

Hilfreich für die Teilnehmer*innen sind die Punkte, an denen eine Cyber Attacke von den Beteiligten erkannt werden kann. Komplexe Themen kleinteilig anzubieten und das Wissen mit motivierenden Lernstandskontrollen zu erfassen und nachzuhalten macht die nächste Zertifizierung im Bereich Cyber Security Awareness und Prävention einfach.

Der datengetriebene Ansatz zur Durchführung von Cyber Security Awareness Kampagnen

IT-Abteilungen haben eine gute Einschätzung darüber, welche Probleme im Unternehmen herrschen. Diese Einschätzung kann dazu beitragen, die ersten Maßnahmen zu treffen um die Cyber Security Awareness im Unternehmen zu erhöhen. Doch bereits während der Durchführung der ersten Kampagnen empfiehlt es sich stark Zahlen zu erfassen. Zahlen darüber, in welchen konkreten Bereichen Nachholbedarf oder Klärungsbedarf besteht. Wie das konkret aussehen kann?

Wenn Sie im Unternehmen eine IT-Security e-Learning Plattform bereitstellen, sollten Sie neben der Nutzung auch die Absolvierung der Tests, die Klickrate von Links und die Nutzungsintensität analysieren. Das Ausfüllen eines Fragebogens zur Erfassung des Erfolges ist im Rahmen einer Cyber Security Awareness Kampagne nicht mehr zeitgemäß und liefert nicht ausreichend Daten um darauf basierend weitere Kampagnen zu planen.

[su_note note_color=”#fff322″ text_color=”#000000″ radius=”1″]Erfassung von Daten berücksichtigen

Wenn Sie mit einem Dienstleister zusammenarbeiten, klären Sie vorher mit dem Betriebsrat ab, welche Daten erfasst, anonymisiert oder gegebenenfalls verworfen werden müssen.[/su_note]

So erhalten Sie, je nach Laufzeit, wertvolle Informationen über den Kenntnisstand Ihrer Mitarbeiter*innen. Auf diesen Zahlen basierend lassen sich nun weitere Maßnahmen ergreifen. Ein Beispiel wäre, wenn die Unterrichtseinheit zu Erkennung von Phishing Domains nur selten sehr gut / gut absolviert wird, legen Sie bei der Buchung von Live Hacking und Awareness Shows wert darauf, dass dieser Bereich dargestellt wird. Ihre Mitarbeiter*innen erhalten einen anderen Blick auf das Problem und die Möglichkeit, es neben der IT-Security e-Learning Plattform, zu lernen.

Vermeiden Sie langfristig die Über- oder Unterschätzung Ihrer Belegschaft in Bezug auf Cyber Security Awareness. Seien Sie in der Lage die Investitionen in Ihre Awareness Kampagne mit Zahlen zu belegen und weitere Projekte zu planen und durchzuführen.

Ein IT-Security e-Learning Programm im Unternehmen einsetzen

Es gibt viele Wege den Mitarbeiter*innen eine Möglichkeit zur Weiterbildung in Form eines IT-Security e-Learnings anzubieten. Dabei müssen Unternehmen den Aufwand einschätzen, der betrieben werden soll. Soll nur der Zugang zu einer bestehenden Plattform eingekauft werden? Oder ist der Betrieb einer eigenen Instanz, also der Trennung von Mandanten, gewünscht oder aus Datenschutzbedenken zwingend erforderlich? Natürlich ist auch der eigene Betrieb eines Learn Management Systems möglich. Der Aufwand sollte aber vorher wohl überlegt kalkuliert werden.

[su_note note_color=”#fff322″ text_color=”#000000″ radius=”1″]Was ist ein Learnmanagement System??

Ein Learn Management System (LMS) ist ein komplexes Content-Management-System. Ziel ist die Bereitstellung von Lerninhalten und der Organisation von Lernvorgängen. Ein LMS kann mit eigenen und fremden Inhalten gefüllt werden.[/su_note]

Bevor die Bereitstellung von online Kursen im Unternehmen bereitgestellt wird, sollten sich Verantwortliche über folgende Punkte eine Entscheidung treffen:

- Wie viele Personen nehmen an den Kursen teil?

- Werden diese nur einmalig oder wiederkehrend absolviert?

- Sind neue Mitarbeiter oder gar Kunden verpflichtet diese ebenfalls zu absolvieren?

- Genügt es Kurse einzukaufen oder müssen diese selber erstellt werden?

- Wie gestaltet sich die Erfolgsmessung? Beginnen Sie von Anfang an damit

- Eigener Betrieb, eingekauft oder die Zulassung von Accounts auf einer Plattform

Die Liste der Fragen ist dabei nicht vollständig. Der Aspekt, das Kunden ebenfalls einen Kurs absolvieren, tritt gerade dann ein, wenn auf dem Betriebsgelände Helmpflicht herrscht und präventiv durch e-Learning Kurse Unfälle vermieden werden sollen. Diese Art der Kurse lassen sich auch im Bezug auf Datenschutz oder dem Verbot des Fotografierens auf dem Betriebsgelände abbilden.

Die Anfertigung eigener Kurse und Unterrichtseinheiten ist mit die teuerste Variante. Gerade, wenn diese Kurse in mehreren Sprachen erscheinen sollen. Um diese Kurse unkompliziert der Belegschaft verfügbar zu machen, bietet sich das SCORM Format an. Auch der Einkauf von Kursen für größere Unternehmen, sollte im SCORM Format getätigt werden.

[su_note note_color=”#fff322″ text_color=”#000000″ radius=”1″]Was ist das SCORM Format?

SCORM steht für Sharable Content Object Reference Model und ist ein Austauschformat für Lerninhalte. Dabei wurde wert auf die Wiederverwendbarkeit in unterschiedlichen Umgebungen gelegt. Das Format kommt bei der Bereitstellung von web-basierenden Lerninhalten zum tragen. [/su_note]

Wer also bereits umfangreiche Inhalte für Mitarbeiter*innen bereitstellt und auch zukünftig an der Teilnahme an web-basierten Lerninhalten festhalten will, der sollte heute bereits darauf achten, dass die Lerninhalte direkt im SCORM Format bereitgestellt werden oder zumindest die Option darauf besteht.

Ein besonderes Augenmerk sollten Unternehmen in Bezug auf IT-Security e-Learnings legen, wenn bereits Richtlinien und Empfehlungen vorhanden sind. Zur Verfügung gestellte Kurse und Unterrichtseinheiten sollten diese bestätigen und nicht in Frage stellen. Sie empfehlen 10-stellige Passwörter? Achten Sie bei der entsprechenden Unterrichtseinheit darauf, das nicht z.B. 8-stellige Passwörter empfohlen werden. Ähnliche Punkte gibt es bei dem Wechsel von Passwörtern zu beachten sowie bei dem Umgang mit potenziellen Phishing Mails oder Social Engineering Angriffen.

Integrieren Sie bestehende Inhalte, Materialien und Tipps

Sie verfügen über Top 10 IT-Security Tipps im Unternehmen? Verlinken Sie diese Materialien an der entsprechenden Stelle und stellen Sie so allen Teilnehmer*innen dar, dass ihre Cyber Security Awareness Strategie ganzheitlich und durchdacht ist. Auch Broschüren eignen sich hervorragend um diese in Kursen darzustellen.

Sie haben die Möglichkeit im Unternehmen auf online Bibliotheken zurückzugreifen? Auch dieser Punkt eignet sich hervorragend für den Bereich “weitere Informationen”. Auch wenn Kurse und Unterrichtseinheiten so viele Informationen wie nötig enthalten sollten, können Sie Interessierten Teilnehmer*innen natürlich weiterführende Informationen empfehlen.

IT-Security e-Learning für Kleinstunternehmen – so klappt es

Interessieren sich Kleinstunternehmen für die Bereitstellung von e-Learning Inhalten, so gilt es hier besondere Punkte zu beobachten. Von Kleinstunternehmen ist immer dann die Rede, wenn weniger als 10 vollzeitäquivalente Mitarbeiter beschäftigt werden. Um den Overhead, die Wartung und damit die Bindung von personellen Aufwand gering zu halten, bietet sich der Kauf von Lizenzen auf einer fremden Plattform an.

Kosten lassen sich auf einzelne Mitarbeiter*innen begrenzen. Beim On- und Offboarding Prozess steigen bzw. sinken die Kosten entsprechend der Anzahl der Mitarbeiter*innen. Die Möglichkeit monatlich Lizenzen anzupassen gibt Unternehmen die Chance die Fixkosten schnell reduzieren zu können. Während einer Krise eine wichtige Stellschraube. Dabei ermöglicht das Einkaufen von Kursen auf einer fremden Plattform externes Know-How schnell in das Unternehmen fließen zu lassen.

Der Einkauf von einzelnen Lizenzen für gezielte Stellen im Unternehmen macht es möglich Kompetenzen aufzubauen und Richtlinien umzusetzen. So ist das Erlernen von “Grundlagen in Python” nur für den “Fachinformatiker Anwendungsentwicklung” interessant. Aber von einem Kurs, der die “Sichere Arbeit aus dem Home Office” näher bringt, kann das ganze Unternehmen profitieren.

Kleinstunternehmen können weitere Mitarbeiter*innen gewinne, in dem die ständige Fortbildung hervorgehoben wird. Schließen die eingekauften Lizenzen für die Kurse mit einem Zertifikat ab, können Sie auch diesen Punkt hervorheben.

Klein- und mittelständische Unternehmen – Lernplattformen betreiben lassen

Mit der steigenden Anzahl der Mitarbeiter*innen steigen auch die Anforderung an die Lernumgebung. Ein klein- bzw mittelständisches Unternehmen reicht von 10 bis 250 vollzeitäquivalenten Mitarbeitern. Dabei lohnt es sich im unteren zweistelligen Bereich der Anzahl der Mitarbeiter sich der Strategie der Kleinstunternehmen anzuschließen und Lizenzen für Kurse auf bestehenden Plattformen zu erwerben.

Umso mehr Mitarbeiter die Lerninhalte konsumieren und absolvieren, desto mehr lohnt es sich den Betrieb einer Learn Management Plattform in Auftrag zu geben. Entweder als eigene Instanz nach Mandantentrennung. Dann sähe Ihre Adresse z.B. wie folgt aus:

https://unternehmen.learning.aware7.de

Wer jedoch Kosten und Mühen nicht scheut, der kann bereits an dieser Stelle den eigenen Betrieb eines LMS in Angriff nehmen. Sensible Daten, individualisierte Kurse mit echten Vorfällen in Bezug auf IT-Security können Argumente dafür sein, eigene Server für die Bereitstellung zu verwenden. Sie sollten stets darauf achten, dass sie eingekaufte Kurse im SCORM Format integrieren können. Damit ist auch ein späterer Wechsel der Software nötig – Kurse bleiben auch dann bestehen und müssen nicht verworfen oder neu gedreht werden.

Ein weiteres Argument ist die Erfolgsmessung der Plattform. Falls Live Demos der Systeme bestehen oder Kurse an Endkunden verkauft werden, erwerben oder testen Sie die Plattform ausführlich. Im Hinblick auf moderne Ansätze beim Lernen, berücksichtigen Sie auch den Gamification Aspekt. Vorhanden oder zumindest integrierbar?

Große Unternehmen – ein eigenes LMS betreiben

Bei großen Unternehmen und gar Konzernen ist der Einsatz und Betrieb eines LMS in Eigenregie obligatorisch. Anforderungen wie das Anbieten von mehrsprachigen Kursen für teilweise Zehntausende Mitarbeiter lassen kaum Spielraum. An dieser Stelle übersteigen die Kosten für den Kauf von Lizenzen oft das Budget für den Eigenbetrieb einer Plattform.

Nicht selten unterhalten große Konzerne eigene e-Learning Teams um individuelle Schulungsformate und Inhalte zu erstellen. Spezialisierte Inhalte wie z.B. IT-Security e-Learnings werden gezielt im SCORM Format eingekauft, integriert und ausgerollt.

Private Fort- und Weiterbildung mit der Hilfe von IT-Security e-Learning Programmen

Neben der beruflichen Weiterbildung sollte auch der private Wissenshunger der Mitarbeiter*innen nicht unterschätzt werden. Herrscht privates Interesse an einer Fortbildung, so gibt es steuerliche Vorteile seitens des Finanzamtes. Interessierte können an Vorträgen, Seminare und Workshops bequem von zu Hause teilnehmen. Der Kostenvorteil, im Gegensatz zu Präsenzveranstaltungen, ist groß. Nicht nur Fahrt- Übernachtungskosten können eingespart werden – viele online Kurse verzichten auch auf eine Einschreibegebühr. In manchen Fällen wird für die Ausstellung eines Zertifikats eine Gebühr erhoben.

Steuerliche Vorteile für die private Weiterbildung

Sobald Sie eine Weiter- bzw. Fortbildung abschließen, können Sie diese von der Steuer absetzen. Um die Kosten geltend zu machen, müssen jedoch Anforderungen an den Kurs erfüllt werden. So muss dieser zur “Erhaltung beruflicher Kenntnisse und Fähigkeiten” beitragen oder aber “Anpassungen an die Entwicklung der beruflichen Verhältnisse” lehren. Online Kurse, e-Learnings oder Webinare, die zum privaten Interesse ausgeübt werden, können hingegen nicht von der Steuer abgesetzt werden.

Die Absolvierung eines Kurses sollte mindestens mit einer Teilnahmebescheinigung bestätigt werden. Für die berufliche Weiterbildung wäre die Ausstellung eines Zertifikats jedoch wünschenswert.