Eine neue Studie von Google zeigt die größte Gefahr im Netz: Phishing! Die Studie ist in Zusammenarbeit mit der Berkeley Universität angefertigt worden und wurde auf der CCS vorgestellt. Zahlreiche Accounts sind betroffen, Schutzmaßnahmen kann jeder umsetzen! Google schützt mithilfe der Informationen rund 67.000.000 Google Accounts.

Was ist eine Phishing Nachricht?

Der Begriff Phishing ist abgeleitet von dem englischen Wort Fishing und beschreibt den Versuch an sensibele Daten zu gelangen. Phishing können Sie in verschiedenen Bereichen begegnen, z.B. per SMS (Smishing), oder per Anruf (Vhishing). Am häufigsten jedoch in Form von einer Email (Phishing). Es wird immer schwieriger eine Phishing Nachricht von einer echten Nachricht zu unterscheiden, doch was passiert eigentlich, wenn Arbeitskollegen eine Phishing Nachricht öffnen? Wie macht sich eine gefährliche Nachricht bemerkbar und wie kann man sich gegen diesen Angriffsvektor schützen? Genau diese Fragen werden in dem aktuellen Blogbeitrag beantwortet.

Phishing Nachricht öffnen – So kommt der Hacker aufs System!

Doch was passiert nun, wenn trotz der Tipps eine Phishing Nachricht geöffnet wird? Zunächst einmal passiert nichts! Wenn Sie die Email in einem Email Programm (z.B. Outlook, Thunderbird, etc.), oder direkt auf der Internetseite Ihres Email-Anbieters öffnen, passiert zunächst nichts. Die Gefahr, die von Phishing Nachrichten ausgeht ist, dass Sie nachdem sie die Email geöffnet haben, dazu verleitet werden eine weitere Aktion durchzuführen. Auf folgenden Aktionen können Gefahren lauern:

- Link anklicken: Häufig befinden sich in Phishing Nachrichten Links, die auf fremde Internetseiten führen. Hinter fremden Internetseiten können sich Gefahren befinden, sodass im Hintergrund beispielsweise Schadcode heruntergeladen wird. Bevor Sie einen Link in einer Email anklicken, sollten Sie sich bewusst sein, auf welche Internetseite der Link führt. Eine Website die Ihnen hilft zu erkennen, auf welche Internetseite ein Link führt lautet: https://phishing-erkennen.de/.

- Anhang herunterladen: Neben Links befinden sich häufig Anhänge in Phishing Nachrichten. Sie können als Nutzer nicht erkennen, was sich hinter dem Anhang befindet, denn der Sender kann seine Datei beliebig benennen. So kann sich hinter einer Datei: “Lebenslauf.doc” gefährlicher Schadcode befinden. Bevor Sie eine Datei herunterladen, sollten Sie wissen von wem diese Email verschickt wurde und ob der Anhang sinnvoll erscheint. Wenn Sie von Ihrem Vorgesetzten noch nie eine Mail mit einem Anhang bekommen haben, sollten Sie kurz nachfragen, ob die Mail tatsächlich von dem Vorgesetzten stammt, wenn dort das erste mal ein Anhang beigefügt ist.

- Bestimmte Handlung durchführen: Das Ziel der Angreifer ist es an Ihre Daten zu kommen. Die einfachste Methode ist Sie direkt danach zu fragen. Häufig werden Sie aufgefordert unter einem falschen Vorwand persönliche Informationen preiszugeben, z.B. Wohnanschrift bei einem gefälschten Gewinnspiel. Neben der Preisgabe von persönlichen Informationen sollten Sie vorsichtig sein, sobald es um Geld geht. Eine beliebte Methode von Angreifern ist es Sie zu einem Vorschuss zu überzeugen, den Sie auf ein fremdes Konto überweisen sollen. Diese Nachrichten lauten ca. :”Wenn du mir 50€ überweist, nimmst du an einem Gewinnspielt teil und erhälst definitiv 1000€ zurück”. Solche Gewinnspiele sind unseriös und sollten umgehend gelöscht werden.

Phishing geöffnet, dass sind mögliche Folgen

Wenn eine Phishing Nachricht geöffnet wird passiert nichts. Solange der Nutzer keine der oben aufgeführten Schritte durchführt. Wird ein Link angeklickt, oder ein Anhang heruntergeladen, ist es möglich, dass Schadsoftware heruntergeladen wurde. Sobald dem Nutzer bewusst wird, dass er auf einen unbekannten Link geklickt hat, oder einen unbekannten Anhang heruntergeladen hat und merkt, dass es sich um eine Phishing Mail gehandelt hat, sollte sofort die IT-Abteilung eingeschaltet werden.

Haben Sie eine Phishing Nachricht geöffnet und haben keinen der genannten Punkte durchgeführt, kann die Email Ihnen keinen Schaden mehr zufügen. Löschen Sie diese Email. Damit die Email Ihren Kollegen ebenfalls nicht Schaden kann, sollten Sie bei einer professionellen Nachricht die IT einschalten, damit diese Email nicht mehr durchgestellt werden kann. Die IT sorgt dafür, dass der Mail-Filter diese spezielle Phishing Nachricht nicht mehr durchstellt.

YouTube hält eine sehr erfolgreiche Facebook Phishing Kampagne her!

Viele klicken drauf, einige geben ihre Daten ein und befeuern damit weiter die erfolgreichste Facebook Phishing Kampagne. Auf manchen Plattformen ist die Rede vom YouTube Virus, manche reden von Hackern. Am Ende des Tages ist dies aber schlichtweg eine vollautomatisierte Phishingkampagne die gut läuft.

Es gibt sie, die vertrauenswürdigen Websites da draußen. Es sind die großen Websites wie google, facebook und apple. Allesamt werden sie tagtäglich für Phishing Kampagnen missbraucht. Manchmal sind die Maschen besser, manchmal schlechter. Die aktuelle “Runde” bei Facebook ist eine Mischung aus “gut gemacht, vollautomatisiert – aber zu erkennen!” und bedient sich der Beliebtheit von Youtube. Und die volle Automatisierung ist das eigentliche Problem. Aber alles von Anfang! Zuerst erhält man zwei Nachrichten von einem Freund aus der Freundesliste. Dieser Account ist auch tatsächlich der Account des Freundes. Keine Fälschung, Duplikat o.ä. Die Nachricht sieht immer gleich aus.

Die erste Nachricht besteht aus zwei Smileys, gefolgt vom Vornamen. Die zweite Nachricht ist ein vermeintlicher Link auf Youtube. Die erste Nachricht soll, wenn man die emojis richtig interpretiert, neugierig machen. Schaut man sich den Link nach Youtube genauer an, stellt man schnell fest, dass der Link nicht zur beliebten Videoplattform führt.

Im falschen Link nach YouTube liegt der Hase im Pfeffer

Die Internetadresse ändert sich regelmäßig. Facebook sperrt und warnt auch nach einiger Zeit vor den Phishingsites. Das ganze funktioniert aber nicht schnell genug. Klickt man den vermeintlichen YouTube Link an, kommt man auf eine gefälschte Facebook Login Seite. Dort steht dann sowas wie:

Loggen Sie sich bitte neu ein. Aus Sicherheitsgründen wurden Sie ausgeloggt!

Begrüßt wird man dann von dem bekannten Feldern “E-Mail-Adresse oder Telefonnummer” und “Passwort”. Sieht aus wie Facebook, ist aber die Website von den Betrügern und die eigentliche Facebook Phishing Kampagne. Bei genauerer Betrachtung fällt das auch auf. Bestehen Zweifel, steuert die Website einfach manuell im Browser an. Dann kommt ihr auf das Original.

Sobald jedoch die korrekten Daten auf der falschen Facebook Seite eingegeben werden bekommt man ein unsinniges Video gezeigt. Im Hintergrund schnappt die Facebook Phishing Kampagne jedoch blitzschnell zu. Die eingegebenen Daten werden vollautomatisch von den Kriminellen geprüft. Bei erfolgreichem Login versendet man die Nachricht von Anfang an seine gesamte Freundesliste. Das macht diese Masche im Augenblick so wahnsinnig erfolgreich.

Teilweise gibt es Accounts, die diese Nachricht 10x bekommen. Kennt man die Betrugsmasche nicht, könnte man der Versuchung verfallen auf den Link zu klicken. Das könnt ihr tun, wenn ihr der Facebook Phishing Masche zum Opfer gefallen seid:

- Ändere umgehend dein Facebook Passwort!

- Du verwendest das Passwort auch woanders? Dann ändere auch das!

- Aktiviere einen zweiten Faktor zur Authentifizierung (Anleitung)

- Informiere deine Freunde und Bekannte über deine Unachtsamkeit

- Das geht am besten per Beitrag, der nur für Freunde zu sehen ist

- oder per Nachricht, falls du schon Freunde angeschrieben hast

- Kontrolliere deine Berechtigungen – Kriminelle können sich eine Hintertür in den Account einbauen

- Dein Browser sollte nur so viel zusätzliche Plugins wie nötig, jedoch so wenig wie möglich besitzen

Für Phishing Versuche werden auch häufig Promis gewählt. So war der gefährlichste Promi 2016 die gute Heidi Klum. Dafür kann sie persönlich nicht allzu viel – Sie ist Opfer ihrer Reichweite. Die Kriminellen zielen auf die Neugierde der Menschen ab, die neue Informationen über Heidi Klum in Erfahrung bringen wollen. Dabei laufen Sie häufig Gefahr und klicken sich durch Websites, die zu 12% (!) mit Malware infiziert ist. Damit führt die Initiatorin von “Germanys Next Topmodel” die Liste an und ist offiziell Deutschlands gefährlichster Promi 2016!

Warum sich Kriminelle die Mühe machen und Prominente als Anlaufpunkt wählen

Wenn man sich die ungefähren Suchanfragen der Promis anschaut, welche pro Monat ausgelöst werden, dann erhält man einen Eindruck davon, wie oft Informationen zu diesen Personen gesammelt werden. Auch wenn die Informationen stark ab- und aufgerundet sind, so kann man sich trotzdem vorstellen, welche Reichweite alleine über Google zu erreichen ist.

Reißerische Headlines und manipulierte Bilder schalten bei vielen Suchenden den Sicherheitsinstinkt aus. Die Wahrscheinlichkeit bei einer Heidi Klum Suchanfrage auf eine mit Malware infizierte Website zu stoßen, liegt bei gigantischen 12%. Auf Platz 2 ist übrigens Gina-Lisa Lohfink mit 11%. Dass dem Matthias Schweighöfer sein zweifelhafter Thron geräumt wurde, lag wohl an dem gestiegenen Interesse an Heidi Klum & Gina-Lisa.

Deutschlands gefährlichster Promi? Nur seriösen Quellen trauen!

Am Ende ist der Mensch die Schwachstelle – wie so oft. Warnungen, Meldungen und Beschränkungen helfen schließlich nur, wenn sie auch eingehalten werden. Aus diesen Gründen ist auch der Polizeibetrug so erfolgreich. Umgeht der Benutzer alle Warnungen – und klickt sich durch Malware infizierte Websites – dann ist Hopfen und Malz verloren. Hier benötigt es einfach etwas mehr Umsicht. Will man aber unbedingt die neusten Informationen haben, so sollte man in Betracht ziehen, einschlägige Seiten direkt zu besuchen, anstatt über Google zu gehen. Bei bekannten Websites sinkt das Risiko sich zu mit Malware zu infizieren. Eine Empfehlung an der Stelle: Nicht nach Promis suchen.

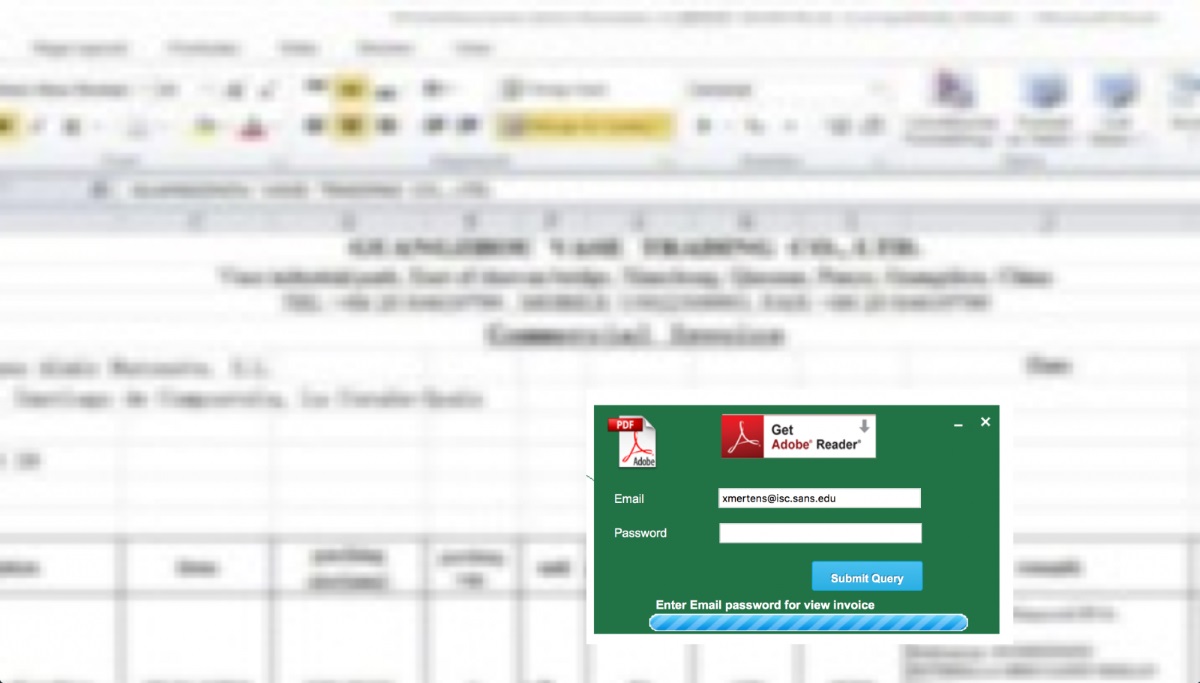

Der Adobe Reader oder Excel hält für die neue Masche her!

Zahlreiche Datenlecks sind nach wie vor auf Phishing und Spear-Phishing Attacken zurückzuführen. Passt der Name, Kontext und die Rechtschreibung? Die Hürde zum Klick auf den Link sinkt mit jeder seriösen Eigenschaft! Der jetzige Trick basiert auf der Darstellung von verschwommenen Bildern, auf denen eine Log In Maske dargestellt wird. So sieht ein Betrugsversuch unter Excel aus:

Welche Daten genau gefordert werden? Das wissen die Betrüger selbst nicht so genau. Das ist ihnen aber auch nicht wichtig – will man wissen welche vermeintlichen Daten dort verschwommen dargestellt werden, wird man schon irgendwelche validen Daten eingeben. Im besten Fall die eines E-Mail Accounts oder von Google o.ä.

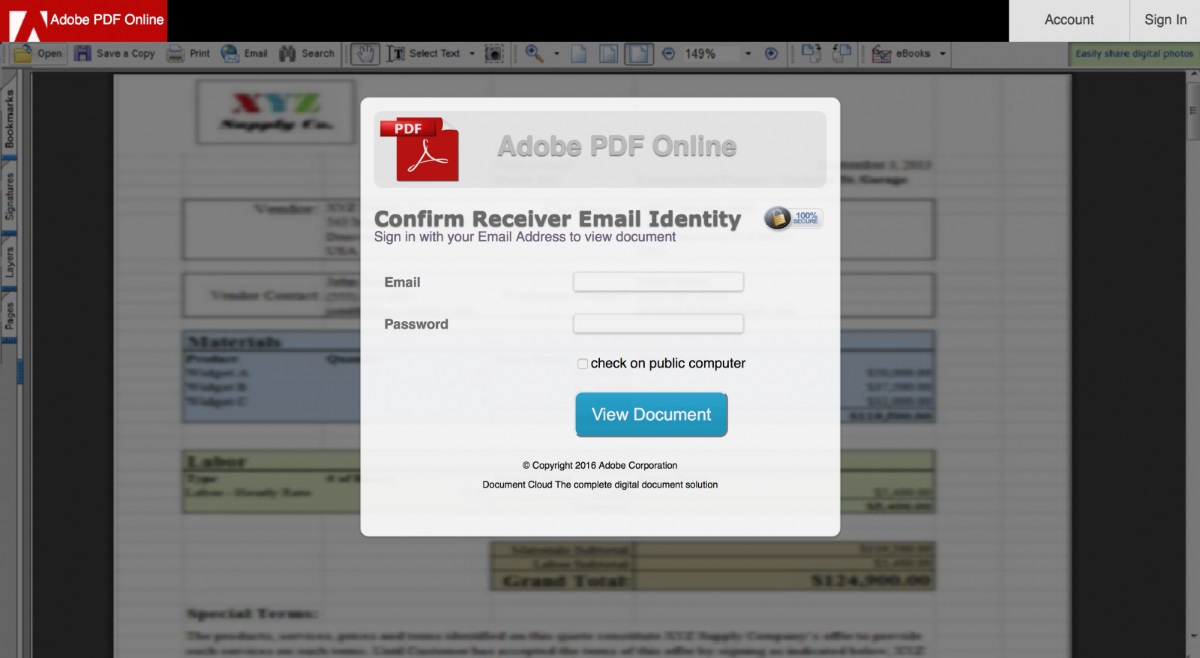

Neben Excel wird auf der Adobe Reader missbraucht:

“Der braucht ja ständig irgendein Update, Log In oder sonst was!”

Wie erkennt man die neue Phishing-Methode?

Im Augenblick ist es noch verhältnismäßig leicht die Attacke zu erkennen. So fehlt es z.B. an wichtigen Details. Anstatt des Adobe Reader Logos und Schriftzuges wird ein “Adobe PDF Online” angezeigt. Verwendet man die deutsche Version, erkennt man den Phishing-Versuch auch, da die Aufforderungen in englischer Sprache formuliert sind. Ein richtiges Problem gibt es aber, wenn die Betrüger sich etwas mehr Mühe geben würden. Eine passende und korrekte Lokalisierung und die Nachbesserung bei den Details würde die Malware wesentlich effektiver machen.

In einer E-Mail öffnet man nicht einfach die .docx Datei, welche man von einem unbekanntem Absender erhalten hat. Doch wenn Menschen neugierig sind, werden manche Schutzmechanismen über Bord geschmissen. Genau darauf zielt die neue Masche ab. Bleibt zu hoffen, dass die Betrüger sich nicht mehr Mühe bei der Entwicklung geben. Wenn sie es tun würden, hätte diese Masche das Potenzial um einen Platz auf dem Treppchen der Top-3 Phishing-Methoden einzunehmen! Und wer eine E-Mail erhält, in der das tatsächlich Passwort steht, der sollte über die Masche Bescheid wissen.

25.000 Phishing- und Keylogging Tools gefunden!

Sobald man sich mit gestohlenen Daten beschäftigt, kommt man über kurz oder lang nicht am Darknet vorbei. Das haben sich auch die Forscher gedacht und automatisiert in bekannten Untergrundforen nach genau solche Daten gesucht. Und zwar von März 2016 bis März 2017.

Dabei sind sie auf 25.000 Tools gestoßen die dabei helfen die Account Credentials von jemandem zu erhalten. Dazu kommen noch 788.000 gestohlene Daten per Keylogger und 12.000.000 per Phishing. Das ganze wird nur von den Daten getoppt, die über Drittanbieter gestohlen worden sind. Davon sind nämlich 3.3 Milliarden Accounts betroffen. Von denen eignen sich übrigens 7% zur Wiedernutzung.

Die Top 5 Passwörter aus dem MySpace Datendiebstahl sind übrigens folgende:

- 123456

- password

- 123456789

- abc123

- password1

Wer sich schon einmal mit Passwörtern beschäftigt hat, der wird nicht überrascht sein. Eine aktuelle Studie vom HPI zeigt das Problem bezogen auf .de TLDs.

Google nutzt Erkenntnisse um Accounts zu schützen!

Solche Studien werden natürlich nicht ohne “Hintergrund” angefertigt. Ziel der Studie ist es die Accounts der Benutzer besser schützen zu können. Von einem kompromittiertem Account schließlich weder Google noch der Nutzer etwas. Google ergreift mithilfe von Safe Browsing u.a. präventive Maßnahme zur Verhinderung von erfolgreichen Phishing Attacken. Jeder kennt vielleicht die Seite, die mit einem dezenten Hinweis darauf aufmerksam macht, dass man sich auf dem bestem Wege befindet eine Phishing Website zu betreten.

Für Personen die einem erhöhtem Sicherheitsrisiko ausgesetzt sind, steht übrigens das “Advanced Protection Product” zu Verfügung. Aber auch der Nutzer selbst hat Möglichkeiten das eigene Sicherheitsniveau signifikant zu erhöhen. Google weist auf den Security Checkup hin.

Zum Schutze der Benutzer ergreift Google weitere Maßnahmen: Safe Browsing sperrt Websites, die Malware zum wiederholten male ausliefern, bis zu 30 Tage lang. Der Schaden, verursacht durch Malware-verteilende Websites, wird so begrenzt. Oft haben diese Webseitenbetreiber lediglich auf die Freischaltung von Google gewartet und anschließend erneut begonnen, Malware zu verteilen!

Google überarbeitet seinen Browserschutz Safe Browsing!

Nicht nur Chrome, sondern auch Firefox und Safari nutzen den Browserschutz von Google. Die Reichweite ist deshalb groß und Veränderungen an den Regeln entsprechend weitreichend. Der Sinn und Zweck von Safe Browsing ist der Schutz der Benutzer. Schließlich macht der Schutz, der vor dem Besuch einer eventuell gefährdenden Website mit einem roten Display warnt, “diese Websites ist wahrscheinlich gefährlich!”, dies mehr als deutlich und hat den einen oder anderen Benutzer vor einer Infizierung geschützt.

Safe browsing sperrt Websites von Wiederholungstätern – also Websites die zum nicht zum ersten mal darauf abzielen, dass der Nutzer Malware herunterlädt oder auf Phishing hereinfällt – bis zu 30 Tage lang2! Vor dieser Änderung konnten Websites nach der Entfernung von z.B. Malware, einen Antrag stellen wieder entsperrt zu werden. In manchen Fällen kam es dazu, dass nach einer Freigabe wieder Malware verteilt wurde. Um dieser Methodik ein Schranke zu setzen, wurde die Erhöhung der Sperre eingeführt.

Status einer Sperrung einsehen und Antrag auf Freischaltung stellen

Ist man von Google gesperrt worden, sei es zum ersten, zweiten oder mehrmaligen male, dann kann man diesen Status in der Search Console von Google abrufen. Dort lassen sich auch die Mängel einsehen. Beim ersten Vorfall lässt sich der Antrag auf Freischaltung sofort stellen. Kommt es jedoch zum wiederholten mal vor, dann ist diese Antragstellung erst nach 30 Tagen möglich!

Googles Safe Browsing sperrt Websites bis zu 30 Tage? Meine Meinung!

Die Entscheidung von Google begrüße ich. Ein Gespür für sichere und unsichere Websites zu entwickeln, wird dem Benutzer zunehmend schwieriger gemacht. Es entstehen täuschend echte Onlineshops, Portale oder gefälschte Websites. Aber auch Werbebanner sind trügerisch und kommen Schadsoftware sehr nah. Initiativen wie Let’s Encrypt ermöglichen zwar vielen Websites endlich die HTTPS Verschlüsselung flächendeckend einzusetzen, öffnen aber auch Tür und Tor für Kriminelle, die eigene Plattform noch echter aussehen zu lassen.

Schützt man seine Websites nicht gut genug und fällt anschließend einem Hack zum Opfer, wird die Website kurz aber intensiv für die Verteilung von Malware verwendet. Auch Facebook kann sich nicht vor Missbrauch schützen. Einmal ist keinmal – zumindest in den Augen von Google. Die Sperrfrist greift deshalb, sinnvollerweise, erst beim zweiten Mal.

Schutz gegen das Öffnen von Phishing Nachrichten

Es gibt keine Software, die dafür sorgt, dass keine Phishing Nachricht mehr in Ihrem Postfach landet. Grundsätzlich sollten Sie jedoch Updates machen und die IT sollte daran arbeiten die Mail-Filter aktuell zu halten. Die Mail-Filter entscheiden, welche Emails als Phishing eingestuft werden und somit nicht durchgestellt werden. Angreifern fallen nahezu täglich neue Methoden ein solche Mail-Filter zu umgehen. Damit dennoch viele Phishing Nachrichten aussortiert werden, sollten Updates und aktuelle Mail-Filter eingesetzt werden.

Die Schwierigkeit besteht für Sie als Nutzer nun darin, dass Sie eine Phishing Nachricht erkennen müssen, die von dem Mail-Filter nicht als Phishing erkannt wurden. Einen Leitfaden, wie Sie diese Erkennung angehen können, veröffentlichte das BSI (Bundesamt für Sicherheit in der Informationstechnik). Sie sollten sich diese drei Fragen stellen, bevor Sie eine Email öffnen:

- Ist der Absender bekannt?

- Ist der Betreff sinnvoll?

- Wird ein Anhang oder Link erwartet?

Durch die Kombination dieser Fragen erhalten Sie ein gutes Bild, ob es sich bei einer Mail um eine Phishing-Mail handelt. Sollten Sie sich dennoch nicht sicher sein, ob eine Nachricht ungefährlich ist, sollten Sie zuerst den Absender persönlich kontaktieren und erfragen, ob die Nachricht von ihm kommt. Können Sie keinen Kontakt aufbauen sollten Sie die Email im Zweifel nicht öffnen.

Mein Tipp um kein Opfer einer Phishing Attacke zu werden!

Falls man Google Produkte benutzt, kann man bei den meisten Services die sog. Zwei-Faktor-Authentifizierung einsetzen. Ich persönlich hinterlege bei wichtigen Diensten meine Handynummer als zweiten Faktor. Das dient gleichzeitig als “Alarm”. Erhalte ich plötzlich eine SMS, dann weiß ich: Es hat sich jemand erfolgreich mit Username & Passwort eingelogt.

Als Backup bei fehlendem Mobilfunk habe ich mir noch den Google Authenticator eingerichtet. Mittlerweile haben sich dort auch zahlreiche Accounts zur Erstellung eines OTP (One-Time-Password) eingefunden. Ein bisschen mehr tun als schlechte Passwörter zu verwenden und einen zweiten Faktor bringt meiner Meinung nach schon ein erhebliches Plus an Sicherheit.

Weitere Quellen und Informationen

[1] Data Breaches, Phishing, or Malware?

Unterstanding the Risks of Stolen Credentials (googleusercontent.com)

[2] Data breaches, phishing or malware? – abstact (research.google.com)

[3] Google-Studie: Phishing grö0te Gefahr für Acoount-Übernahme (heise)

[4] Die Top Ten deutscher Passwörter (hpi.de)