Verschlüsselung von E-Mails wird leider viel zu wenig eingesetzt, obwohl längst bekannt ist, dass E-Mails auf dem Weg zu ihrem Empfänger von Dritten abgefangen werden können. Der Grund dafür, dass asymmetrische Verschlüsselung bei E-Mails so wenig eingesetzt wird, kann darin liegen, dass das Einrichten solcher Verfahren meist kompliziert ist und somit abschreckt. Die bekanntesten Protokolle zur E-Mail Verschlüsselung sind S/MIME und OpenPGP.

Was ist asymmetrische Verschlüsselung?

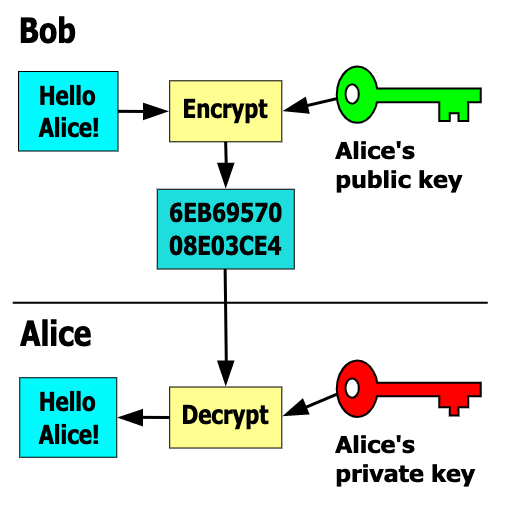

Asymmetrische Verschlüsselung ist ein Verfahren, welches auch unter Public-Key-Verfahren bekannt ist. Hierbei hat jeder Kommunikationspartner ein Schlüsselpaar, einen öffentlichen Schlüssel (public key) und einen privaten Schlüssel (private key). Wenn Person A eine Nachricht verschlüsselt an Person B schicken will, benutzt Person A den öffentlichen Schlüssel von Person B, um die Nachricht zu verschlüsseln. Person B kann dann mit dem privaten Schlüssel die Nachricht wieder entschlüsseln. Der öffentliche Schlüssel, der für alle zugänglich ist, hat also nur eine Einwegfunktion: man kann mit ihm Nachrichten verschlüsseln, aber nicht entschlüsseln.

Man spricht bei der Grundlage für asymmetrischen Verschlüsselung auch von Falltürfunktionen, Funktionen, die leicht zu berechnen, aber ohne Geheimnis (die Falltür) unmöglich zu invertieren sind. Der öffentliche Schlüssel ist dabei also die Beschreibung der Funktion, der private Schlüssel die Falltür.

S/MIME und OpenPGP im Vergleich

S/MIME steht für Secure/Multipurpose Internet Mail Extensions und ist wie OpenPGP (Open Pretty Good Privacy) ein Standard für das Verschlüsseln und Signieren von E-Mails via Public-Key-Verfahren. Beide Protokolle sind allerdings nicht miteinander kompatibel, da sie unterschiedliche Datenformate für teilweise gleiche Verschlüsselungsverfahren einsetzen.

S/MIME gibt es seit 1995 und ist in vielen Mailprogrammen von vornherein implementiert. Bei diesem Protokoll werden die beiden Schlüsselpaare allerdings nicht von den Nutzern selber erstellt und verteilt, sondern meist kostenpflichtig von Organisationen und Firmen. Deswegen wird S/MIME auch vor allem von Unternehmen eingesetzt.

OpenPGP (1998) ist mit der Open-Source-Software GNuPG (GNU Privacy Guard) hingegen eher für den privaten Gebrauch geeignet, da alle Schlüssel vom Nutzer selbst erzeugt und verwaltet werden können. Eine kommerzielle Alternative zu GNuPG wäre PGP, auf welchem der OpenPGP Standard basiert. S/MIME und OpenPGP haben also beide die gleiche Aufgabe und obwohl es ein paar wichtige Unterschiede gibt, bietet letztendlich keiner der Standards einen allgemeinen Vorteil gegenüber dem anderen.

E-Mail Verschlüsselung – EasyGPG als Alternative?

Da die Installation und Einrichtung solcher Dienste aber doch meist umständlich ist und deshalb gemieden wird, hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) das Projekt EasyGPG ins Leben gerufen. Damit soll die Anwendung effektiver E-Mail Verschlüsselung vereinfacht werden, indem die Erstellung und Verteilung des öffentlichen Schlüssels weitgehend über den bereits bestehenden E-Mail Anbieter automatisiert abgewickelt wird. Für EasyGPG werden die nötigen Mechanismen von GNuPG bereitgestellt. Das BSI hat selbst einen Artikel dazu verfasst, in dem EasyGPG nochmals genauer vorgestellt wird.

Gerade E-Mails mit sensiblen Daten sollten verschlüsselt werden, um zu verhindern, dass es zu einer Man-In-The-Middle-Attacke kommt, wo ein Dritter die Mail abfängt, ausliest und eventuell manipuliert. Solch eine Attacke gehört übrigens auch zu den OWASP Top 10, worüber letzte Woche in einem Blogartikel berichtet wurde.