Sie stehen überall, haben Zugang zu sensiblen Daten und hängen im Netzwerk – da sollte man meinen, um die Sicherheit von Druckern ist es gut bestellt? Weit gefehlt! Die Ergebnisse der Masterarbeit von Jens Müller, und ein daran angelehntes Papier zeigt: Die Drucker sind teilweise eine Gefahr für sich und das Netzwerk!

Nur bei einem der zwanzig Geräte sind die Sicherheitslücken beschränkt ausnutzbar!

Es ist anscheinend eine menge Arbeit in die Analyse geflossen, um die Sicherheit von Druckern zu überprüfen. Dabei wurden Attacken in diese vier Kategorien unterteilt:

- Denial of Service

- Protection Bypass

- Print Job Manipulation

- Information Disclosure

Dabei konnten 19 von 20 Druckern in eine Endlosschleife versetzt werden. Bei dem zwanzigsten Gerät ging das nur beschränkt. Drei Geräte konnten sogar so manipuliert werden, dass sie sich beschädigen.

Aber auch die Wiederherstellung der Werkseinstellung, der Zugriff auf den Speicher oder das Abfangen des Druckauftrages sind Szenarien, welche erfolgreich an den getesten Druckern durchgeführt worden sind.

hacking-printers.net ist das Wiki für die Un/Sicherheit von Druckern!

Damit vorallem die Schwächen der Drucker verständlich nachvollziehbar sind, mit dem nötigen Wissen über den technischen Background, haben die Forscher der Ruhr-Universität Bochum ein Wiki angelegt. Hier dreht sich alles um die Unsicherheit und Sicherheit von Druckern. Wer in Zukunft mehr über die Attacken, Protokolle und Schwachstellen von Druckern erfahren will, dem sei dieses Wiki an’s Herz gelegt.

PRET – Das PRinter Exploitation Toolkit!

Um die Attacken auf die Drucker automatisiert durchzuführen wurde das Printer Exploitation Toolkit entwickelt. Mithilfe dieses Toolkits wird die Kommunikation zwischen Mensch und Drucker vereinfacht. Wer unter einem UNIX System oft und gerne den “ls”-Befehl benutzt, müsste, um die gleichen Informationen vom Drucker zu erhalten, folgenden PJL Request absetzen:

@PJL FSDIRLIST NAME=”0:” ENTRY=1 COUNT=65535

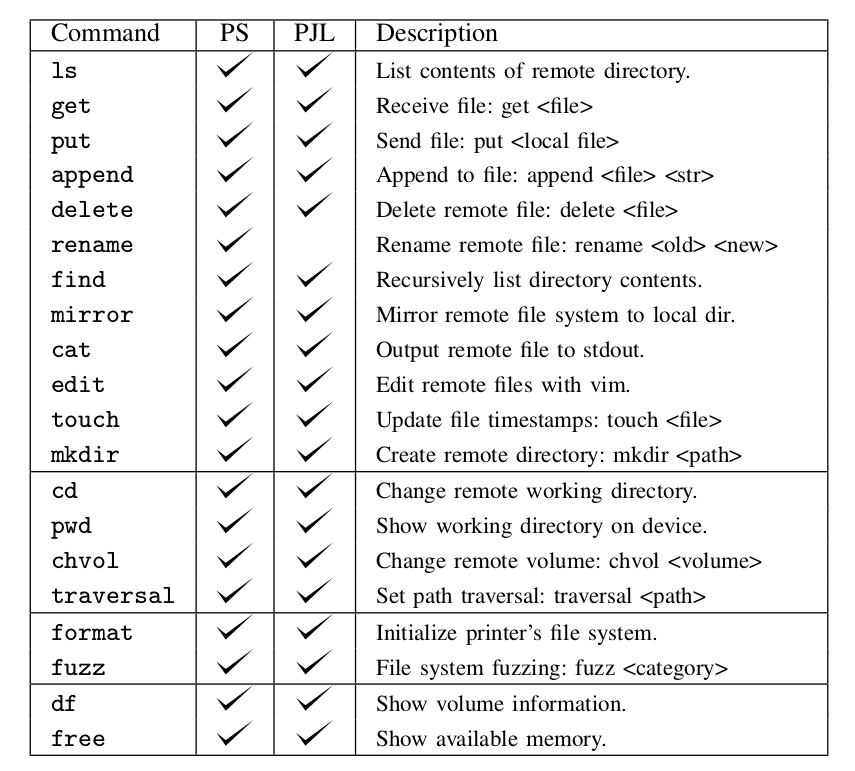

Durch das Toolkit lässt sich verhältnismäßig einfach mit dem Drucker kommunizieren. Folgende Befehle sind möglich:

Mithilfe dieses Toolkits hat der Sicherheitsforscher Jens Müller die zwanzig Drucker unter die Lupe genommen. Gesammelt wurden diese dabei aus unterschiedlichen Fachbereichen und Büros. Es ist keine Neuware. Vor dem Test wurde aber die neuste Firmware aufgespielt. Das sind die Ergebnisse der Arbeit:

Meine Meinung zur Sicherheit von Druckern!

Die Forschungsarbeit von Jens Müller, Juraj Somorovsky und Vladislav Mladenov stellt dar, wie es um die Sicherheit von Druckern bestellt ist: Ziemlich schlecht! Es bleibt abzuwarten ob die Hersteller die Lücken bereit sind zu schließen – es handelt sich bei den Geräten nicht um die aktuellen Kassenschlager.

Wer sich für die Verwundbarkeit der eigenen Drucker interessiert, hat mit dem Printer Exploitation Toolkit nun ein Werkzeug an die Hand bekommen, mit dem er das Testen kann.

Weitere Informationen und Quellen

[1] Printer Security (web-in-security.blogspot.com)

[2] SoK: Exploitin Network Printers (ruhr-uni-bochum.de)

[3] Exploiting Network Printers (Masterarbeit Jens Müller)

[4] Hacking Printers Wiki