Den Rechner aufräumen – das sollte der CCleaner eigentlich tun. Alte Dateien die lange nicht angefasst worden sind, Sprachdateien die nicht von Nöten sind oder einfach mal den Cache sauber putzen sind Aufgaben, die sich das Säuberungs- und Optimierungstool auf die Fahne schreibt. Jetzt hat sich herausgestellt, dass die Version 5.33.6162 eine Hintertür enthält (im Detail sogar eine doppelstufige). Eine Hintertür, die es Fremden erlaubt unbemerkten Remote-Zugriff auf das System zu erhalten. Schnellstmöglich auf 5.34 updaten!

Die Malware ist doppelstufig, zielgerichtet und anspruchsvoller als vermutet!

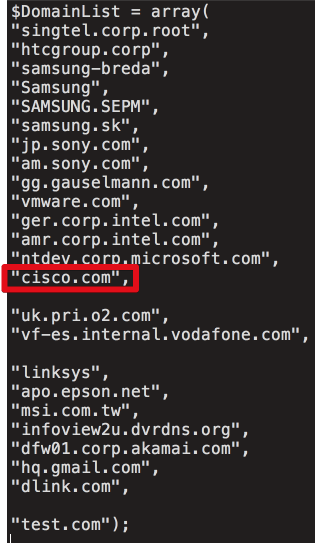

Die Rede war anfangs von knapp 2,27 Millionen Opfern. Mittlerweile hat sich die Zahl auf 730.000 korrigiert. Der Rest hat schon fleißig Updates installiert. Im Nachhinein hat sich jedoch herausgestellt, dass die breite Masse gar nicht das Ziel des Angriffs war. Im Schadcode selbst wurden diverse Domains gefunden. Darunter Riesen wie

- Sony

- VMWare

- Epson

- Samsung

Aber auch die deutsche Spielhallen-Unternehmensgruppe Gauselmann taucht auf. Warum? Das ist nicht klar. Klar ist jedoch, dass der CCleaner ein Begriff ist und fast schon eine “Standardsoftware” um das Aufräumen zu vereinfachen. Die Diskussion um manipulierte IT-Technologien wird durch so einen Vorfall zurecht befeuert. Das ist die komplette Liste

Malware sammelt heimlich Informationen und versendet sie an Server

Die Schadsoftware hat sich nach dem Ausführen auf dem System breit gemacht und lief parallel zur digitalen Aufräumkolonne. Informationen wie Computername, installierte Software, laufende Prozesse, Mac-Adresse und Rechte am Systemen konnten so gesammelt und an einen Command-and-Control Server verschickt werden.

Hinter dem CCleaner steckt der AV-Hersteller Avast. Der ist mit den Untersuchungen zwar noch nicht ganz fertig – versichert aber, dass es keine weitere Malware in der Software gibt. Eine Neuinstallation oder gar ein Zurücksetzen des Systems sei wohl nicht nötig.

Zu viel Software bringt ein unnötiges Risiko mit sich!

Es hätte auch anders kommen können. Beliebte Software als Katapult für eine Malware zu verwenden ist schon ziemlich ausgefuchst. Das muss natürlich klappen – und hat es auch, wie der Vorfall zeigt. Wie wäre es denn mit einem Verschlüsselungstrojaner, der per CCleaner ausgeliefert wird? Das hätte wohl mehr geknallt.

An der Stelle ist der Nutzer jedoch hilflos. Die signierte Software hat es für den normalen Benutzer unmöglich gemacht, die Malware zu erkennen. An der Stelle kann ich persönlich nur empfehlen: “So viel Software wie nötig, so wenig wie möglich!”

Quellen und weitere Informationen

[1] Security Notification for CCleaner v5.33.6162 and CCleaner Cloud v1.07.3191 for 32-bit Windows users (piriform)

[2] Backdoor in CCleaner ermöglichte Vollzugriff (heise)

[3] 20 unter 2 Millionen: CCleaner-Malware attackierte große Unternehmen (heise)

[4] CCleaner malware targeted internal networks at Google, Microsoft, and Samsung (theverge)

[5] CCleaner Malware second payload discovered (ghacks)