Unternehmen aller Größenordnungen – von kleinen und mittelständischen Unternehmen (KMU) bis hin zu Großkonzernen – stehen vor der stetigen Herausforderung, ihre IT-Infrastruktur vor Cyberangriffen zu schützen. Cyberkriminelle nutzen jede Schwachstelle, um in Netzwerke einzudringen, Daten zu stehlen oder Systeme lahmzulegen. Deshalb sind präventive Sicherheitsmaßnahmen essenziell, um potenzielle Risiken frühzeitig zu erkennen und abzuwehren. Zwei der wichtigsten Methoden zur Bewertung der IT-Sicherheit sind der Schwachstellenscan und der Pentest. Doch wann sollte welches Verfahren eingesetzt werden und welchen Mehrwert bieten beide Methoden?

Effizienz im Fokus: Was genau ist ein Schwachstellenscan und wann ist er sinnvoll?

Ein Schwachstellenscan ist ein automatisiertes Verfahren, das dazu dient, Sicherheitslücken in einem IT-System, Netzwerk oder einer Anwendung zu identifizieren. Er durchsucht die Systeme nach bekannten Schwachstellen, wie veralteter Software, Fehlkonfigurationen oder unsicheren Protokollen. Die Ergebnisse werden anschließend in einem Bericht zusammengefasst und nach Kritikalität priorisiert.

Ein Schwachstellenscan ist eine schnelle und kosteneffiziente Methode, um einen Überblick über den Sicherheitsstatus der IT-Infrastruktur zu gewinnen. Da er automatisiert abläuft, kann er regelmäßig durchgeführt werden, um kontinuierlich potenzielle Schwachstellen zu erkennen. Für Unternehmen jeder Größe, die eine erste Einschätzung ihrer IT-Sicherheit benötigen oder regelmäßig prüfen möchten, ob alle Systeme auf dem neuesten Stand sind, ist ein Schwachstellenscan besonders hilfreich.

Pentest erklärt: der gründlichste Test für Ihre IT-Sicherheitsstrategie

Ein Pentest oder auch Penetrationstest genannt geht über die reine Identifizierung von Schwachstellen hinaus. Hierbei handelt es sich um eine manuelle Sicherheitsüberprüfung, bei der Sicherheitsexperten gezielt in die Rolle eines Angreifers schlüpfen. Sie versuchen, die Schwachstellen aktiv auszunutzen, um herauszufinden, welche Sicherheitslücken tatsächlich kritisch sind und wie sie von Cyberkriminellen missbraucht werden könnten.

Während der Pentest detailliertere Informationen liefert als ein Schwachstellenscan, erfordert er auch einen größeren zeitlichen und finanziellen Aufwand. Die Ergebnisse eines Pentests bieten jedoch einen wertvollen Einblick in die tatsächliche Angriffsfähigkeit eines Systems. Für Unternehmen, die ihre IT-Sicherheitsmaßnahmen gezielt testen und potenzielle Angriffspunkte realitätsnah bewerten möchten, ist ein Pentest angebracht.

Wann sollten Sie einen Schwachstellenscan oder einen Pentest durchführen?

Die Entscheidung, ob ein Schwachstellenscan oder ein Pentest durchgeführt werden sollte, hängt von mehreren Faktoren ab. Es ist wichtig, den richtigen Zeitpunkt und das passende Verfahren zu wählen, um die IT-Sicherheit zu maximieren und gleichzeitig das Budget effizient zu nutzen.

Ein Schwachstellenscan ist besonders sinnvoll, wenn regelmäßige Sicherheitsprüfungen erforderlich sind, um den aktuellen Zustand der IT-Infrastruktur zu überwachen. Insbesondere Unternehmen, die Compliance-Anforderungen wie ISO 27001 oder die DSGVO erfüllen müssen, profitieren von Schwachstellenscans, da viele Regelwerke diese regelmäßigen Überprüfungen vorschreiben. Zudem ist ein Schwachstellenscan ideal, wenn eine erste Einschätzung der IT-Sicherheit gewünscht wird, ohne dabei tief in potenzielle Angriffspunkte einzutauchen. Ein weiterer Vorteil liegt in der Kosteneffizienz: Schwachstellenscans sind im Vergleich zu Pentests weniger zeitaufwändig und kostengünstiger, was sie zu einer attraktiven Option für Unternehmen jeder Größe macht.

Ein Beispiel für den Einsatz eines Schwachstellenscans könnte wie folgt aussehen:

Ein mittelständisches Unternehmen nutzt eine Vielzahl von internen und externen IT-Systemen zur Verwaltung von Kundendaten und geschäftsrelevanten Informationen. Die IT-Abteilung steht vor der Herausforderung, dass regelmäßig neue Software-Updates durchgeführt werden müssen, um Sicherheitslücken zu schließen. Aufgrund begrenzter Ressourcen fehlt jedoch die Möglichkeit, kontinuierlich manuell nach Sicherheitslücken zu suchen. Das Unternehmen muss sicherstellen, dass seine Systeme stets auf dem neuesten Stand sind, um den Anforderungen von Datenschutzvorschriften wie der DSGVO gerecht zu werden.

In diesem Fall bietet sich ein Schwachstellenscan an, um die Systeme schnell und effizient auf bekannte Schwachstellen, veraltete Software und Konfigurationsfehler zu überprüfen. Der automatisierte Scan ermöglicht es der IT-Abteilung, regelmäßig einen Überblick über den Zustand der IT-Sicherheit zu erhalten und potenzielle Lücken zu identifizieren, bevor sie von Angreifern ausgenutzt werden können. Durch diese präventive Maßnahme werden Sicherheitsprobleme frühzeitig erkannt und die Compliance-Anforderungen eingehalten, ohne dass teure manuelle Prüfungen notwendig sind.

Ein Pentest hingegen ist besonders sinnvoll, wenn es erforderlich ist, die Sicherheitsarchitektur eines Unternehmens intensiv zu prüfen und reale Angriffsszenarien nachzustellen. Vor allem bei kritischen Anwendungen oder Systemen, bei denen selbst kleinste Sicherheitslücken zu schwerwiegenden Schäden führen könnten, ist ein Pentest unabdingbar. Darüber hinaus eignet sich ein Pentest, wenn reale Bedrohungsszenarien simuliert werden sollen, um die Widerstandsfähigkeit der IT-Infrastruktur gegen Cyberangriffe zu testen. Auch nach dem Einsatz eines Schwachstellenscans ist ein Pentest sinnvoll, um die identifizierten Schwachstellen detailliert zu prüfen und zu validieren, ob sie tatsächlich von Angreifern ausgenutzt werden können.

Ein Beispiel für den Einsatz eines Pentests könnte so aussehen:

Ein international tätiges Unternehmen setzt eine kritische Online-Anwendung ein, die Kundendaten verarbeitet und weltweit genutzt wird. Aufgrund des hohen Datenvolumens und der Sensibilität der verarbeiteten Informationen besteht ein erhöhtes Risiko, dass Cyberkriminelle versuchen könnten, die Anwendung gezielt anzugreifen. Der letzte Schwachstellenscan hat zwar keine kritischen Probleme aufgezeigt, dennoch möchte das Unternehmen sicherstellen, dass die Anwendung auch gegen fortschrittliche Angriffsmethoden geschützt ist.

In diesem Fall bietet sich ein Schwachstellenscan an, um die Systeme schnell und effizient auf bekannte Schwachstellen, veraltete Software und Konfigurationsfehler zu überprüfen. Der automatisierte Scan ermöglicht es der IT-Abteilung, regelmäßig einen Überblick über den Zustand der IT-Sicherheit zu erhalten und potenzielle Lücken zu identifizieren, bevor sie von Angreifern ausgenutzt werden können. Durch diese präventive Maßnahme werden Sicherheitsprobleme frühzeitig erkannt und die Compliance-Anforderungen eingehalten, ohne dass teure manuelle Prüfungen notwendig sind.

Schwachstellenscan vs. Pentest: Welcher Ansatz bietet nun die besten Ergebnisse?

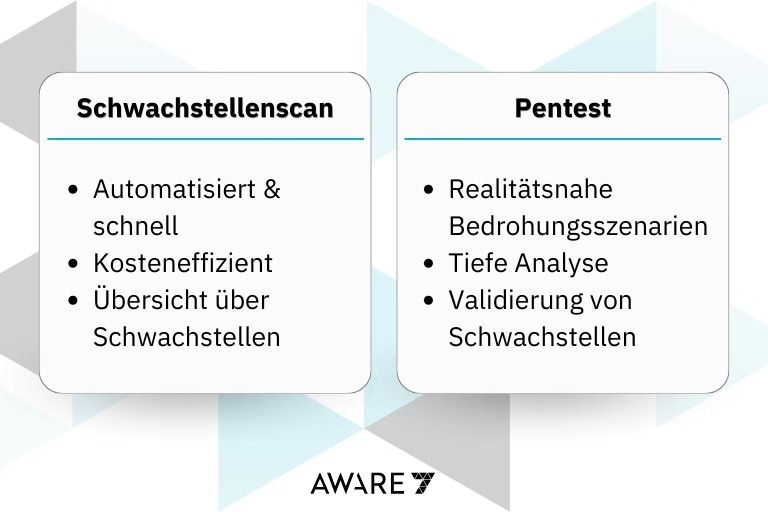

Sowohl der Schwachstellenscan als auch der Pentest bieten spezifische Vorteile, die je nach Unternehmensgröße und Bedarf unterschiedlich eingesetzt werden können. Ein Schwachstellenscan ist automatisiert und schnell, sodass regelmäßige Überprüfungen unkompliziert durchgeführt werden können. Zudem ist er kosteneffizient und ermöglicht es, die IT-Sicherheit günstig und regelmäßig zu überprüfen. Er liefert außerdem einen schnellen Überblick über potenzielle Sicherheitslücken, die durch bekannte Schwachstellen verursacht werden. Ein Pentest hingegen simuliert realitätsnahe Bedrohungsszenarien und zeigt auf, wie verwundbar die IT-Infrastruktur tatsächlich ist. Durch die tiefe Analyse werden detaillierte Einblicke in die Sicherheitslücken gewährt, die von Angreifern ausgenutzt werden könnten. Darüber hinaus dient ein Pentest zur Validierung von Schwachstellen, um zu prüfen, ob die durch einen Schwachstellenscan identifizierten Risiken tatsächlich kritisch sind und ausgenutzt werden können.

Welche Methode stärkt Ihre IT-Sicherheit nachhaltig?

Für eine umfassende IT-Sicherheitsstrategie können Schwachstellenscans regelmäßig eingesetzt werden, um kontinuierlich einen Überblick über bekannte Schwachstellen zu erhalten. Sie sind eine gute Grundlage, um sicherzustellen, dass Systeme auf dem neuesten Stand bleiben und grundlegende Sicherheitslücken schnell erkannt werden.

Doch wenn es darum geht, die Widerstandsfähigkeit der gesamten IT-Infrastruktur gegen reale Cyberangriffe zu testen, bietet ein Pentest weit mehr Tiefe.

Er ermöglicht nicht nur die Erkennung von Schwachstellen, sondern simuliert gezielte Angriffe, um aufzuzeigen, welche Lücken tatsächlich von Cyberkriminellen ausgenutzt werden könnten. Besonders für Unternehmen, die hohe Sicherheitsanforderungen haben und ihre sensiblen Daten bestmöglich schützen wollen, ist ein Pentest der nächste Schritt. Um sicherzustellen, dass Ihre IT-Infrastruktur auch gegenüber fortschrittlichen Bedrohungen beständig ist, empfiehlt es sich, über den Einsatz eines Pentests nachzudenken. So erhalten Unternehmen nicht nur einen umfassenden Überblick über ihre Sicherheitslage, sondern auch konkrete, praxisorientierte Handlungsempfehlungen.