In einem Penetrationstest wird viel Zeit aufgewendet, die gefundenen Schwachstellen in einem Dokument ausführlich zu dokumentieren. Dieser Reporting-Prozess ist häufig davon geprägt, dass mehrere Penetrationstester an einem Dokument arbeiten und dieses anschließend in eine PDF umwandeln. Mit dem Reporting-Tool WriteHat können sich Penetrationstester in Zukunft viel Arbeit und viel Stress ersparen.

Reporting-Tool WriteHat einfach und schnell installiert

Die Software WriteHat befindet sich auf der Plattform GitHub und ist für jeden Benutzer kostenlos einzusehen und zu downloaden. Hierfür muss der Benutzer lediglich der ausführlichen Installationsanleitung auf der GitHub-Seite folgen.

Um einen schnellen ersten Eindruck von dem Reporting-Tool zu erhalten, ist es ratsam, die Installationsschritte unter dem Kapitel “Deploying WriteHat (The quick and easy way, for testing):” zu folgen. Diese Installationsmöglichkeit besteht lediglich aus drei Schritten:

$ sudo apt install docker.io docker-compose$ git clone https://github.com/blacklanternsecurity/writehat && cd writehat && docker-compose up- Log in über https://127.0.0.1 (Zugangsdaten: admin / PLEASECHANGETHISFORHEAVENSSAKE)

In dem ersten Schritt wird Docker installiert, Docker sorgt dafür, dass Software isoliert in Form von Containern visualisiert werden kann. Der zweite Schritt kopiert das Repository WriteHat, welches unser Reporting-Tool beinhaltet. Im letzten Schritt können wir auf die bereitgestellte Web-Ansicht wechseln, um zu überprüfen, ob die Installation erfolgreich war.

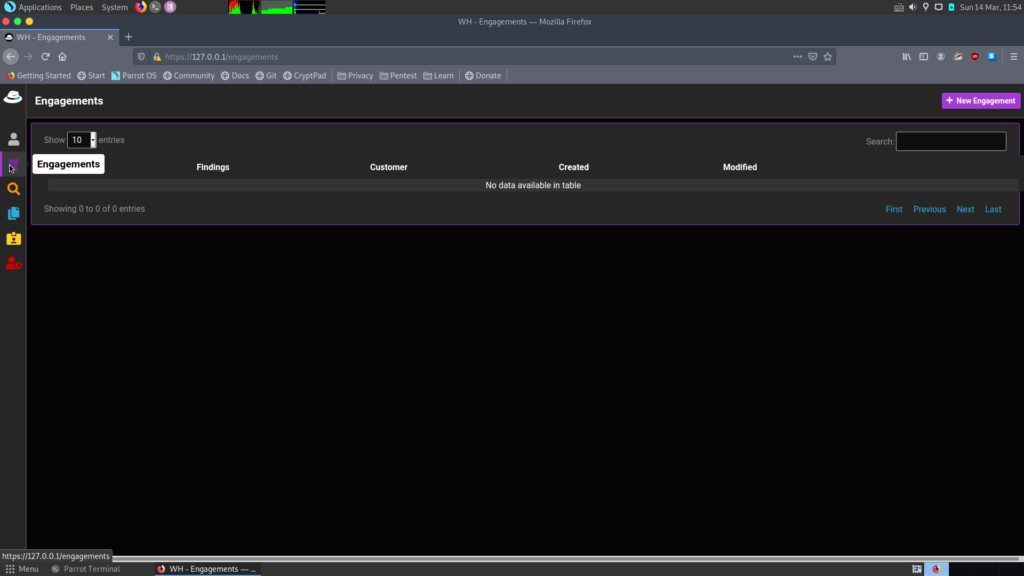

So sieht die Web-Ansicht aus, wenn Sie die oben aufgeführten Schritte erfolgreich durchgeführt haben. Durch diese Web-Ansicht haben wir viele Möglichkeiten, da wir unter anderem per Drag & Drop auswählen können, welche Kapitel wir in unser Dokument einfügen möchten. In diesem kurzen GIF, welches ebenfalls auf der GitHub-Seite zu finden ist, wird ein Template gezeigt, welches mit den Kapiteln “Customer Information”, “Markdown” und “Findings” gefüllt wird:

Nicht nur für Penetrationstests nützlich!

WriteHat ist offensichtlich für Penetrationstest ausgelegt, jedoch kann dieses Tool auch für Bug-Bounty Hunter interessant sein. Als Bug-Bounty Hunter erhält man keinen richtigen Auftrag, sondern wird für gefundene und gemeldete Schwachstellen belohnt. Damit diese Belohnung jedoch tatsächlich gezahlt wird, ist ein gut strukturierter und detaillierter Bericht notwendig.

Solche Berichte können auch sehr gut in dem Reporting-Tool verfasst werden, welches wir hier vorstellen. Eine sehr beliebte Notation bei technischen Dokumenten ist Markdown. Beispielsweise befindet sich in jedem GitHub-Repository eine README-Datei, welche als Markdown Datei (.md) gekennzeichnet ist. Diese Notation ist sehr weit verbreitet, eignet sich jedoch nicht gut als ein Abschlussbericht, der üblicherweise als PDF gespeichert werden soll.

Das Problem ist offensichtlich, denn bislang gab es keine “gute” Möglichkeit, die Dateiformate Markdown (.md) oder HTML (.html) in ein PDF-Dokument zu wandeln. Eine Möglichkeit bestand darin, Microsoft Word zu benutzen, welches jedoch laut Autoren des Reporting-Tool WriteHat “für viele Stunden leiden” (“many hours suffering”) gesorgt hat.

Mit dem Tool WriteHat kann ein Dokument von Markdown –> HTML –> PDF verwandelt werden und wurde “von Penetrationstester für Penetrationstester entwickelt” und ist unserer Meinung nach definitiv einen Blick wert!