Die Email ist immer noch das Hauptkommunikationsmittel wenn man sich im geschäftlichen Bereich aufhält. So genannte Mailto-Links sorgen dafür, dass sich automatisch das default Email-Programm öffnet und eine Email mit vorgefertigtem Absender erscheint. Forscher der Ruhr Universität Bochum haben nun festgestellt, dass in solchen Links nicht nur der Empfänger gesetzt werden kann, sondern auch Anhänge festgelegt werden können.

Mailto-Links und der Nutzen

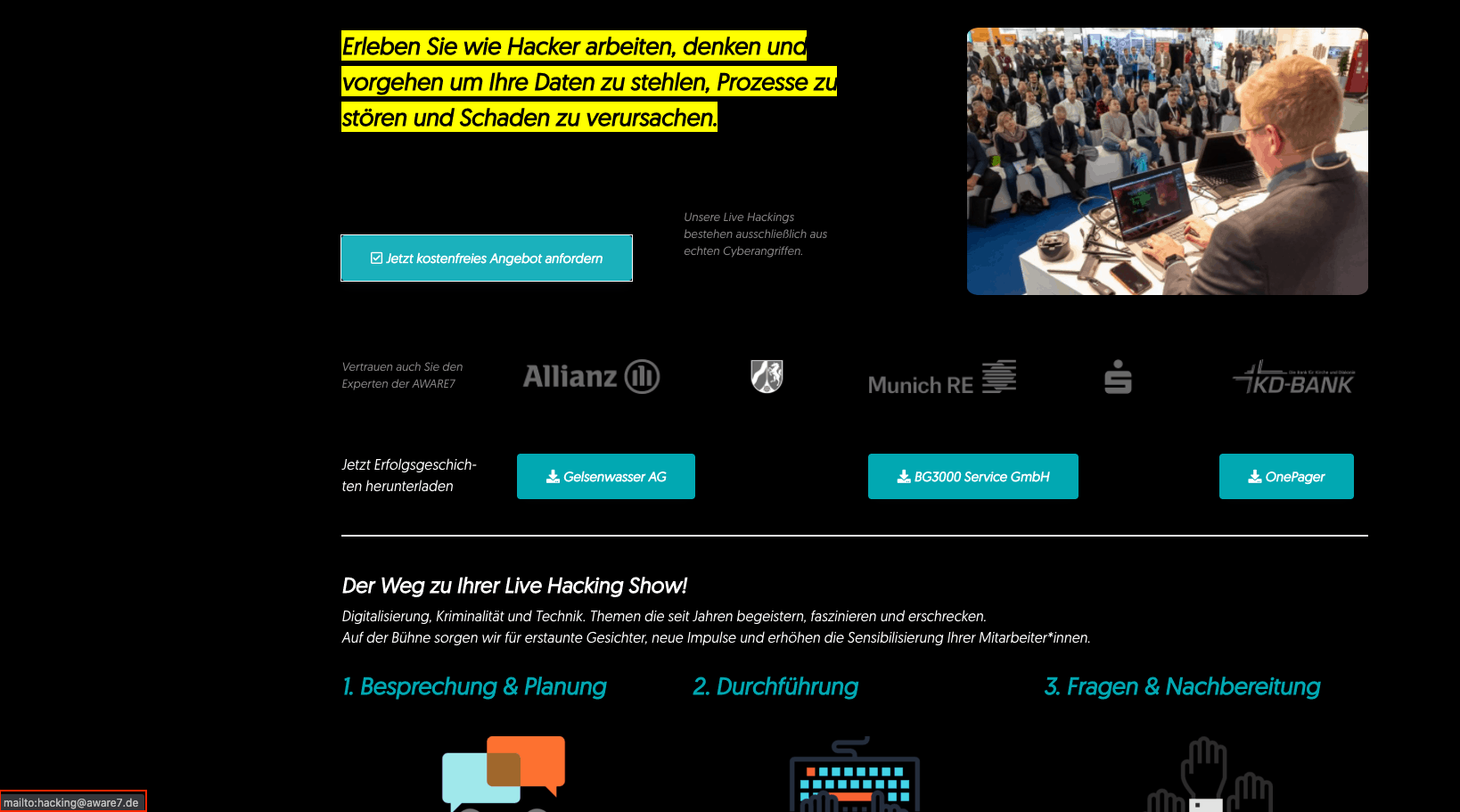

Mailto-Links können auf verschiedenen Webseiten gefunden werden, die bspw. einen Kundensupport oder eine andere Dienstleistung anbieten. Auch auf unserer Webseite befinden sich Mailto-Links, z.B. für eine direkte Live-Hacking Anfrage.

Durch solche Links bietet der Betreiber der Webseite dem Besucher an, ohne große Umstände Kontakt aufzunehmen, indem per Mailto-Link automatisch eine neue Email öffnet, in der meist der Empfänger und der Betreff eingetragen sind.

Platziert man den Mauszeiger auf dem Button: “Jetzt kostenfreies Angebot anfordern”, können wir unten links im Browser erkennen, wo uns ein Klick auf den Button weiterleiten würde. In diesem Fall sehen wir den Link: “mailto:hacking@aware7.de”. Durch ein Klick auf den Button öffnet sich das Email-Programm mit einer neu verfassten Email, in der der Empfänger “hacking@aware7.de” voreingetragen ist.

Gefahr durch unentdeckte Anhänge

Bislang haben wir uns primär die Vorteile solcher Mailto-Links angeschaut, doch wie die Forscher der RUB festgestellt haben entstehen Gefahren dadurch, dass diese Links automatisch Anhänge an eine Email hinzufügen können. Benutzer, die einen Mailto-Link benutzen rechnen in den seltensten Fällen damit, dass automatische eine Datei von dem eigenen System als Anhang hinzugefügt wird. Dieser Anhang kann schnell übersehen werden und somit können sensible Dokumente verschickt werden.

Diese Bedrohung haben die Forscher in 3 verschiedene Sicherheitsstufen eingegrenzt. Die 1. Stufe (E1) besagt, dass das verwendete Email-Programm es nicht erlaubt Anhänge über einen Mailto-Link hinzuzufügen, dementsprechend sind diese Email-Programme geschützt gegen diesen Angriff.

Die 2. Stufe (E2) steht für Email-Programme, die es erlauben Dateien von dem lokalen Gerät per Mailto-Link an eine Email anzuhängen, jedoch wird bei versteckten Dateien ein Hinweis eingeblendet, sodass der Nutzer erkennt, wenn der Mailto-Link auf versteckte Dateien zugreift.

Die gefährlichste Einstufung und zwar die 3. Stufe (E3) erlaubt, dass sämtliche Dateien angehängt werden können, ohne dass ein Hinweis oder sonstiges den Benutzer vor dieser Aktion warnt. Von 20 getesteten Email-Programmen wurden 3 mit der gefährlichsten Kategorie eingestuft und eine mit der E2 Kategorie versehen. Auffällig ist, dass unter den 3 Programmen, welche mit E3 kategorisiert wurden auch Thunderbird dabei ist, welches einer der beliebtesten Email-Programme ist.

Mailto-Links sind nicht die einzige Gefahr in Email-Programmen

Neben der bereits beschriebenen Gefahr durch die unentdeckten Anhänge, haben die Forscher noch zwei andere Gefahren entdeckt, die in einigen Email-Programmen enthalten sind. Der erste Angriff wurde von den Autoren mit A1: Key replacement bezeichnet. In diesem Angriff geht es darum, dass Zertifikate, die für eine sichere Signatur benutzt werden teilweise automatisch von dem Email-Client heruntergeladen werden.

Bei 6 von den 20 getesteten Programmen war dies der Fall, sodass die Kommunikation durch diese Email-Programme von einem Man-in-the-Middle-Angriff mitgeschnitten werden kann und somit Signaturen geklaut werden können und für Kriminelle Aktivitäten benutzt werden können.

Der letzte Angriff der von der Gruppe aus Bochum analysiert wurde geht darum, dass eine S/MIME oder PGP Signatur gestohlen werden kann. Um diese Signatur zu erhalten wird erneut ein Mailto-Link verwendet, der so manipuliert wird, dass das Email-Programm diesen als valide PGP Nachricht eines Kommunikationspartner interpretiert und diesen anschließend entschlüsselt. Für diesen Angriff waren 6 der 20 Email-Programme angreifbar, wovon 3 mit der gefährdetsten Stufe O3 eingestuft wurden.