Das Common Vulnerability Scoring System oder kurz auch CVSS, ist ein Bewertungssystem für Sicherheitslücken. Genauer gesagt bewertet es die Verwundbarkeit von IT-Systemen und hat sich zu einem Standard entwickelt, der weltweit und vor allem auch ohne weitere Worte verstanden werden kann. Das Bewertungssystem selbst wurde bereits im Jahr 2005 entworfen und ist somit schon recht lange etabliert.

Entstanden ist es beim National Infrastructure Advisory Council (NIAC), also einer Arbeitsgruppe des US-Ministeriums. Doch das ist lange her und das CVSS ist seitdem immer wieder sinnvoll ergänzt worden. Inzwischen ist das Common Vulnerability Scoring System fest im Bereich der IT-Sicherheit verankert und dient in erster Linie dazu, Sicherheitslücken unterschiedlichen Kategorien zuzuordnen. Was für Abstufungen und Bewertungen es gibt und wie das CVSS genau funktioniert, darum geht es in diesem Beitrag.

Vergleichbare Risikobewertung

Das Common Vulnerability Scoring System funktioniert, indem Unternehmen mithilfe des Systems Schwachstellen und Sicherheitslücken entsprechend einordnen und kategorisieren können. Dadurch werden sie klar verständlich, können Bereichen zugeordnet und infolgedessen von mehreren Mitarbeitern im gleichen Maß verstanden werden.

Selbiges liegt ganz einfach darin begründet, dass feste Kriterien für die Bewertung bereitgestellt werden. Die Einstufung erfolgt also auf allen Projekten im identischen Rahmen und genau dies lässt die Sicherheitslücken vergleichbar erscheinen. Auch kann so der Schweregrad sowie die Wahrscheinlichkeit eines Angriffs durch das System vorausgesagt werden.

Mit dem CVSS werden die vorhandenen Schwachstellen und Mängel also nicht nur sehr klar diagnostiziert und einsortiert, sondern es entsteht auch eine Art von Risikobewertung. Die liegt dem CVSS zugrunde. Auf diese Weise kann die Wahrscheinlichkeit eines Angriffs diagnostiziert und dessen Schaden vorhergesagt oder zumindest eingeschätzt werden.

CVSS und CVE

Das CVSS dient also dazu, Sicherheitslücken einzusortieren und das Risiko potenzieller Angriffe zu bewerten. Doch es gibt neben dem CVSS auch noch die sogenannten CVEs. Dabei handelt es sich um das sogenannte Common Vulnerabilities and Exposure. diese dienen als Grundlage, um Sicherheitslücken mittels festgelegtem Muster klar und deutlich benennen zu können.

Dabei sollen CVEs sicherstellen, dass es keine Dopplungen oder Verwechslungen gibt. CVEs weisen den Sicherheitslücken eine eindeutige Identifikationsnummer zu, die nach einem Muster wie CVE-2023-12345 vergeben wird. Der erste Nummernteil stellt das Jahr, der zweite eine Iteration von Zahlen dar. Wer sich mit Pentest Reports beschäftigt oder gar einen eigenen schon einmal durchführen lassen hat, dem sollte die Notation bekannt vorkommen. Auf diese Weise entsteht die eigentliche Identifikationsnummer, die immer nachvollziehbar bleibt und einer logischen Ordnung folgt. Das ist wichtig, um derartige Sicherheitslücken auch im großen Rahmen und gemeinsam in Teams auf der ganzen Welt bearbeiten und analysieren zu können.

CVSS-Score berechnen

Doch wie genau setzt sich der CVSS-Score zusammen? Im Grunde ist das ganz einfach, denn die Punktzahl entsteht durch drei einzelne Schritte, die dann den gesamten Score ergeben. Also im Grunde genommen eine Form von Bewertungssystem, welches am Ende nachvollziehbare Wertungen vergibt. Zur Vereinfachung der Bewertung stellt das NIST (National Institute for Standards and Technology) einen Kalkulator bereit. Dieser basiert auf der Version 3.1 und ist, mit entsprechenden Informationen, einfach auszufüllen.

1. CVSS Base Score

Der Base Score beschreibt im Falle von CVSS die grundsätzliche Gefahr der jeweiligen Sicherheitslücke. Berechnet wird der Base Score mit technischen Merkmalen. Exploitability-, Scope und Impact-Metriken zum Beispiel. Festgelegt wird der Score dabei vom Entdecker der Schwachstelle selbst, der selbige mittels Base Score auch gleich als erstes Organ bewerten darf.

2. CVSS Temporal Score

Der zweite Punkt einer Bewertung betrifft dann den Temporal Score. Dieser Score setzt sich aus Exploit Code Maturity, Remediation Level und Report Confidence zusammen.

3. CVSS Enviromental Score

Im dritten Schritt kommt der sogenannte Environmental Score zum Einsatz. Dieser setzt sich aus Confidentiality Requirement, Integrity Requirement und Availabilitv Requirement zusammen.

Wer alle Felder ausgefüllt hat, der erhält im oberen Bereich des Rechners eine Zusammenfassung. Insbesondere bei hohen bis kritischen Sicherheitslücken wird auf diese Art der Berechnung ausgedrückt, wie kritisch die Sicherheitslücke und damit auch das allgemeine Problem ist. Insbesondere bei sogenannten Zero-Day Sicherheitslücken werden nicht selten Bereich über 8.0 erreicht.

CVSS bei einem Pentest

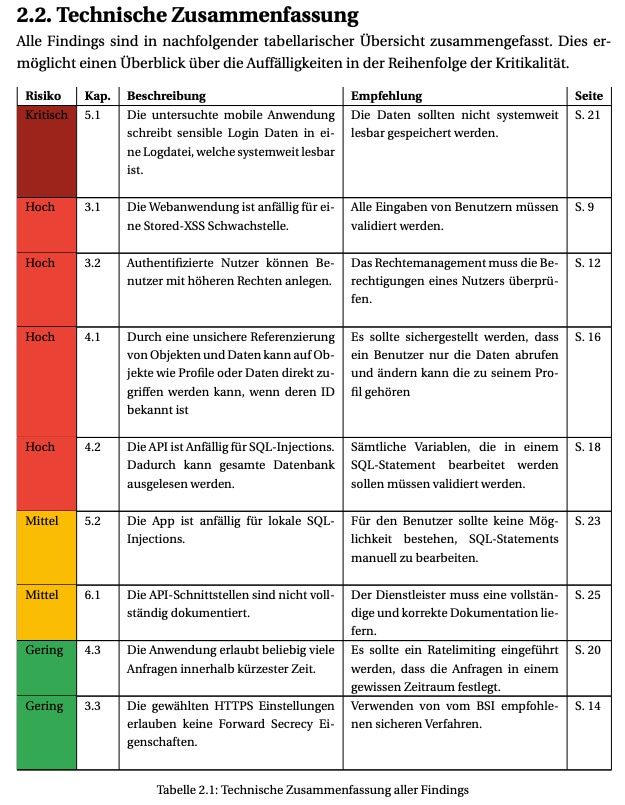

Auch wenn CVSS durchaus das Risiko einer Sicherheitslücke bewerten kann, dient es vorrangig dennoch zur Festsetzung eines Schweregrades der jeweiligen Schwachstelle. Damit ist CVSS natürlich auch ein wesentlicher Bestandteil bei einem Pentest und kann dabei helfen, die potenziellen Gefährdungen genauer zu klassifizieren. Da CVSS diese von 0 bis 10 bewertet und in Verwundbarkeiten von »keine« bis »kritisch« bewertet, ist das System besonders hilfreich während der Einstufung. Diese sollte sich einheitlich in den Reports, vor allem bei der Kategorisierung, widerspiegeln.

Als Industriestandard ist CVSS daher auch bei einem Penetrationstest ein gängiges Standardverfahren oder eben das gewählte System, wenn es um die Analyse von Schwachstellen geht. Bei einem Pentest ist CVSS ein beliebtes und nützliches Hilfsmittel für die Pentester, die ihre Verfahren damit entsprechend optimieren können.

Das Geniale ist nun, dass alle mittels CVSS klassifizierten Schwachstellen entsprechend priorisiert werden können. Durch die universellen Kriterien bei CVSS ist es also gerade bei einem Penetrationstest möglich, dieses Bewertungssystem auch auf Umgebungen und IT-Systeme zu übertragen. Es ist also sehr weitläufig einsetzbar. Lediglich die Detailgenauigkeit leidet bei CVSS ein wenig unter dem Volumen.

Fazit zu CVSS als Bewertungssystem

CVSS dient auch dazu, um Kunden verständlich zu machen, wie groß und gravierend die entsprechende Schwachstelle im System ist. Ein Pentest resultiert zwar immer in einem sauberen Reporting und Gespräch mit dem Kunden selbst, doch oft fehlt es dort eben an einem grundlegenden Verständnis. Somit ist ein Bewertungssystem wie CVSS entsprechend hilfreich in Hinblick auf die anstehende Kommunikation.

Als Ergänzung zu einem Pentest ist CVSS daher ideal geeignet, um für mehr Verständlichkeit und Klarheit aller Ergebnisse zu sorgen. CVSS-Scores helfen bei der Einschätzung möglicher Risiken und erleichtern die Kommunikation in Bezug auf die Sicherheitsrisiken enorm. Sie vereinfachen also den gesamten Prozess des Reportings im Nachgang eines Penetrationstests. Beschäftigen sollten sich Pentester also definitiv mit dem Thema CVSS.