Die Frage nach dem Finden von Sicherheitslücken treibt viele Unternehmen und Betreiber von Plattformen um – doch ein geeignetes Mittel existiert schon längst: Bug Bounty Programme & Vulnerability Assessments. Ganz gleich ob Online Plattform oder ein anderes digitales Produkt. Ein Bug Bounty Programm dient dazu, Menschen zu motivieren, sich auf die Suche von Software-Schwachstelle zu machen und diese an die betreffende Firma zu melden, anstatt sie auszunutzen oder zu verkaufen. Dafür zahlt die Firma, die von der Schwachstelle betroffen ist, ein „Kopfgeld“. Das kann natürlich, je nach Höhe der Summe die ausgezahlt wird, teuer werden.

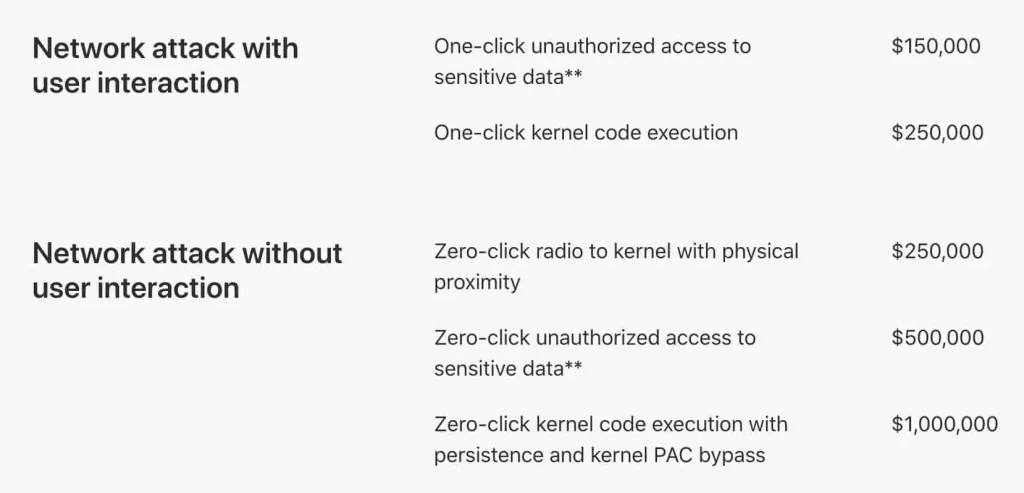

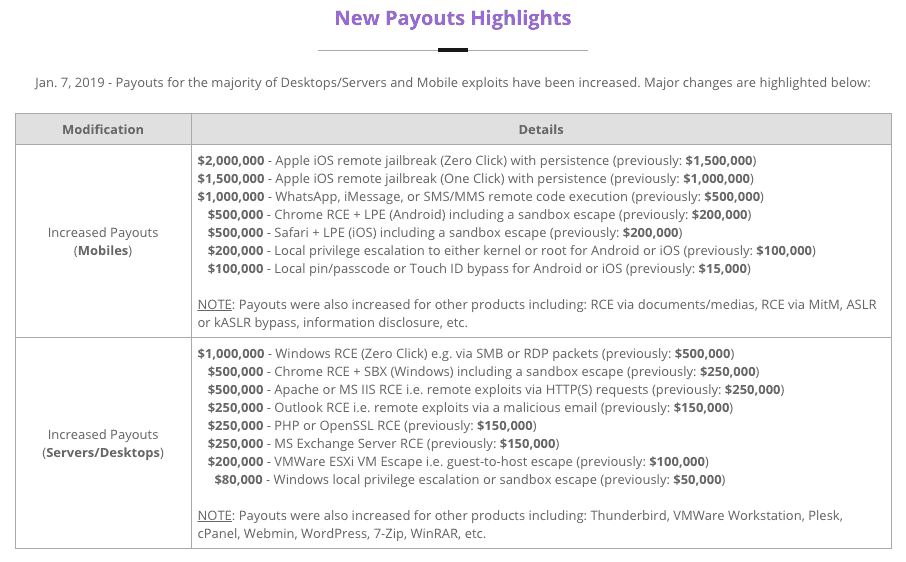

Oft rangieren die Belohnungen für das Finden einer Schwachstelle zwischen 1.000 – 200.000 USD. Auch das Finden kleinerer Sicherheitslücken oder Informationslecks wird belohnt. In der Regel erhält man mindestens 50 USD. Eine regelmäßige Prüfung durch die Sicherheitscommunity ist ein guter Weg Schwachstellen zu finden und zu schließen. Bug Bounty Programme sind fest abgesteckt. So gibt es in den Richtlinien immer Hinweise darauf für was bezahlt wird und für was nicht.

Bug Bounty Programme lassen sich über diverse Plattformen betreiben.

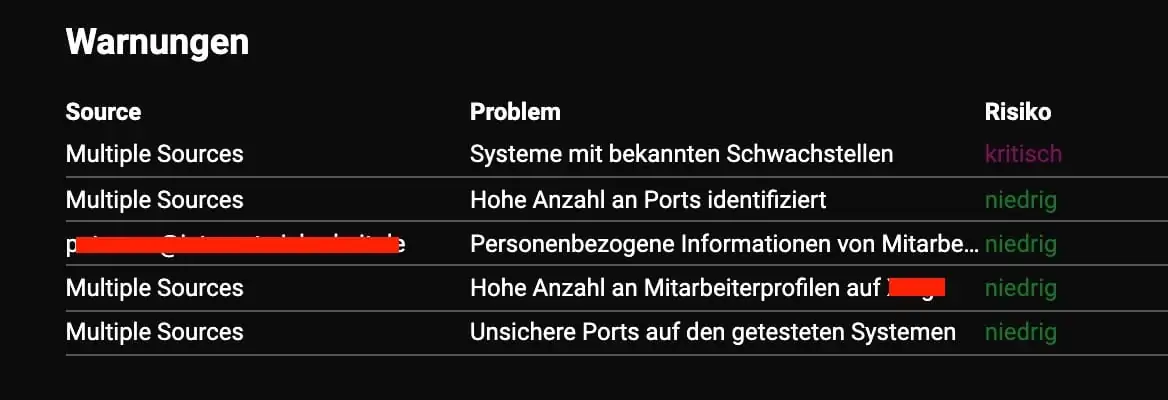

Die Bug Bounty Programme von HackerOne und Bugcrowd sind seit Jahren etablierte Plattformen für das Finden von Sicherheitslücken durch die Community. Doch bevor ein Produkt durch ein Programm läuft, sollte vorab ein Vulnerability Assessement stattgefunden haben. Hierbei werden meist so viele Schwachstellen wie möglich aufgedeckt – ohne in letzter Konsequenz Daten zu stehlen. Die Schwachstellen werden anschließend nach dem potentiellen Risiko gewichtet.

Pentest und Bug Bounty – was ist der Unterschied?

Bei einem Bug Bounty Programm kann der Umfang des Tests definiert und die Produkte von einer aktiven Community überprüft werden lassen. Im Gegensatz zu einem Penetrationstest ist die Suche nach Sicherheitslücken im Rahmen eines Bug Bounty Programms mit geringerem Umfang angelegt. Wer frei auf der Suche nach Sicherheitslücken ist, der hat stärkere Restriktionen, was gemacht werden darf und was nicht. Ein Pentest ist hingegen ein gezielter Angriff, bei dem vorher auch eine Systemfreigabe erfolgt und das durchführende Unternehmen vom „Hackerparagrafen“ befreit wird.

Ein weiterer Unterschied ist, dass Bug Bounty Hunter meistens alleine Arbeiten, während die professionelle Durchführung eines Penetrationstests von einem Team durchgeführt wird. Beim Bug Bounty Hunting kommt allerdings die Schwarmintelligenz der Hacker Community zum tragen. Unterschiedliche Tester verwenden unterschiedliche, teils selbstentwickelte Werkzeuge. So werden Anwendungen aus einem anderen Blickwinkel getestet. Dadurch entsteht eine erhöhte Wahrscheinlichkeit weitere Sicherheitslücken entdecken zu können. Häufig werden automatisierte Scanner genutzt um Schwachstellen aufzudecken. Es gibt jedoch eine umfangreiche Auswahl an Hacker Tools.

Bug Bounty Programme tragen zur IT-Sicherheitskultur bei

Schlagzeilen über den Diebstahl von Daten gibt es sehr häufig. Programme für das Berichten von Sicherheitslücken können denen, die die Lücken ausnutzen, zuvorkommen. Schlagzeilen wie z.B.:

- Elektronikversender Pollin gehackt, Daten für Phishing genutzt

- Hacker verkaufen 200 Millionen Yahoo Accounts im Darknet

- usw. usf.

sind nur einige wenige Beispiele. Das Google Programm zählt zu den ältesten und erfolgreichsten seiner Art. Der Suchmaschinenkonzern zählt schon längst zu den Unternehmen, die für die Entdeckung von Sicherheitslücken zahlen. Ganz im Nerd-Stil bezahlt Google für die ein oder andere Sicherheitslücke $1.337. Google hat 2019 insgesamt 6,5 Millionen USD an Sicherheitsforscher ausgeschüttet. Die höchste ausgezahlte Summe betrug 201.337 USD und ging an Guang Gong von Alpha Lab. Hier wurde eine Exploit-Kette auf einem Google Pixel 3 entdeckt. Diese hätte von Kriminellen dafür verwendet werden können um Schadcode auf dem Handy auszuführen. Eine jede einzelne bösartig ausgenutzte Schwachstelle hätte diese Summe kosten können – vor allem, wenn der Reputationsverlust mit einkalkuliert wird.

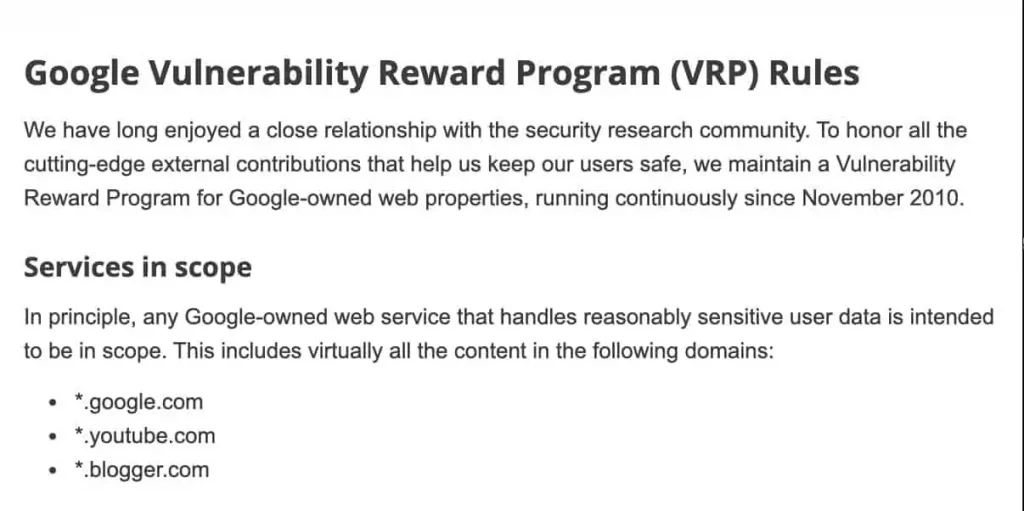

Eine ganze Zeit lang hat Apple „nur“ bis zu 200.000 USD für Sicherheitslücken bezahlt. Auf dem Schwarzmarkt wurden diese oft für erheblich mehr Geld verkauft. Mittlerweile hat der iKonzern die Werte angepasst. Für eine „Zero-Click kernel Code execution with persistence and kernel PAC bypass“ werden von Apple bis zu 1.000.000 USD ausgeschüttet. Aber auch Facebook und viele andere Internetkonzerne bieten umfangreiche Programme an, um Sicherheitslücken berichtet zu bekommen. Neben den großen amerikanischen Konzernen bieten auch hier zu Lande zahlreiche Unternehmen ein Bug Bounty Programm an. Eine ist z.B. die Telekom.

Sicherheitslücken suchen, finden, berichten und dafür Geld erhalten – Hacken als Beruf. Es ist das Geschäftsmodell von HackerOne. Doch die Plattform behält das Geld nicht für sich. Der erste Hacker hat nun die Auszahlungssumme von einer Million Dollar erreicht und ist dabei gerade erst 19 Jahre alt. Es fängt mit einer Anmeldung an. Das Interesse für das Aufspüren und Suchen von Sicherheitslücken sollte man jedoch an den Tag legen. 80% der angemeldeten Person bei HackerOne haben sich ihre Kenntnisse autodidaktisch beigebracht. Neue Technologien, selbst entwickelte Frameworks und neue Trends werden auch morgen dafür sorgen, dass den Hackern und IT-Security Spezialisten der Plattform die Aufträge nicht ausgehen werden.

Für Schlagzeilen hat ein 19-Jähriger gesorgt, der insgesamt 1.600 Sicherheitslücken berichtet hat und so zum Millionäre geworden ist. Mit 16 Jahren und der Hilfe von online Kursen hat der junge Mann sich das Hacken und Überprüfen von Anwendungen selber beigebracht. Zu seinen „Kunden“ zählten bereits Automattic, Verizon und die US-Regierung. Über HackerOne war Santiago Lopez seit 2015 aktiv. Die beliebtesten Attacken sind übrigens Cross-Site-Scripting (XSS) und SQL-Injections. Bei Santiago Lopez hat alles mit $50 und 16 Jahren angefangen. Gefunden hat er eine Cross-site Request Forgery Lücke (CSRF). Seine größte Belohnung lag bei $9000. Das Unternehmen konnte in diesem Fall eine Server-sie Request Forgery (SSRF) Lücke schließen. Nun hat Lopez zwei Jahre gebraucht um die Million vollzumachen.

Zu den bereits gefundenen Lücken haben sich weitere 1674 (!) gesellt. Neben privaten Unternehmen hat er auch Lücken an Twitter, Verizon, HackerOne selbst und US Behörden berichtet – und dafür Summen zwischen 50,- und 9000,- Dollar eingestrichen. Mit dieser Statistik belegt der Autodidakt den zweiten Platz der Plattform. Insgesamt wurden 19 Millionen Dollar an die Menschen ausgeschüttet, die Hacken als Beruf – auch wenn nur im Nebenjob – ausführen. Das zeigt der Report von HackerOne: die meisten der angemeldeten Nutzer arbeiten zwischen 1 – 10 Stunden auf und mit der Plattform.

Hacken als Beruf bringt ein bis zu 40x höheres Gehalt

Die Plattform (HackerOne) hält mit Zahlen über die Nutzer nicht hinterm Damm. Auf der Plattform sind insgesamt 300.000 Sicherheitsforscher angemeldet. Eine beachtliche Größe – und es sind nicht nur Karteileichen. Denn diese Sicherheitsforscher haben mehr als 100.000 valide Sicherheitslücken gemeldet. Wo die meisten herkommen? Indien und USA. Deutschland ist aber nicht außen vor. Aktive und erfolgreiche Hacker erzielen mit ihren Aktivitäten auf der Plattform das dreifache des Gehalts im Vergleich zu einem Softwareentwickler. Den vollen Report kann man hier herunterladen. Die Verwendung so einer Bug Bounty Plattform kann auch durchaus Sinn machen. Denn dadurch bekundet auch das Unternehmen, dass es an Berichten über Sicherheitslücken interessiert ist. Es gibt zahlreiche Negativbeispiele.

Teenager meldet Sicherheitslücke in Ungarn – und wird festgenommen.

In Ungarn hat ein 18-Jähriger mithilfe der Browsertools die Preise von Tickets des öffentlichen Nahverkers manipulieren können und diese Sicherheitslücke anschließend berichtet. Dafür wurde er dann verhaftet. Aus vielen Sichten das schlechteste Vorgehen, seitens des Unternehmens. Der junge Mann aus Ungarn konnte die Ticketpreise für den öffentlichen Nahverkehr über die Website, bloß mithilfe der Entwicklertools, verändern. Weder Client- noch Serverseitig fand eine Prüfung der Preise statt. Um die Sicherheitslücke zu überprüfen hat der Finder der Lücke Tickets für 0,20$ bestellt – anstatt für 35$.

Anstatt die Lücke auszunutzen oder sie zu verkaufen verhielt sich der Teenager vorbildlich und hat den schwerwiegenden Programmierfehler an das Unternehmen berichtet. Doch anstatt eine freie Jahreskarte springen zu lassen, gab es für den Teenager Haft. Nachdem das Unternehmen von der Lücke erfahren hat, wurde die Polizei eingeschaltet. So ein Vorgehen wird eher selten ohne Statement von der Community der „Whitehats“ hingenommen. So hat die Facebook Fanpage des Unternehmens über Nacht 45.000 1-Stern Bewertungen erhalten.

Aber auch weitere Programmierfehler oder mangelhafte Validierungsmethoden wurden auf der Website gefunden. Diese Informationen werden jedoch direkt an die Öffentlichkeit berichtet – dieser Fall ist noch eines der harmloseren:

I would like to congratulate the devs / ticket controllers of @bkkbudapest on the rollout of the new e-ticket system. Very secure CAPTCHA! pic.twitter.com/TbkZKaHLwX

— vista 🏳️🌈 (@vista_df) July 14, 2017

Auf der Facebook Website benutzen viele 1-Stern Bewertungen übrigens den gleichen Text. Dies geschieht aus Solidarität dem 18-Jährigen gegenüber – der übrigens namentlich nicht genannt werden will.

I am an 18-year-old, now middle school graduate. Perhaps that which differs from the average, is that I trust that I can help solve a mistake.

I discovered last Friday that I could take a monthly ticket for 50 for the new internet e-ticket system in BKK, and then informed them about two minutes later. I did not use the ticket, I do not even live near Budapest, I never traveled on a BKK route. My goal was just to signal the error to the BKK in order to solve it and not to use it (for example, to sell the tickets at a half price for their own benefit).The BKK has not been able to answer me for four days, but in their press conference today they said it was a cyber attack and was reported. I found an amateur bug that could be exploited by many people – no one seriously thinks an 18-year-old kid would have played a serious security system and wanted to commit a crime by promptly telling the authorities.

I am convinced that if I do not speak about the error, I will not report it. My hire was canceled only after I sent my letter to them.I would like to publish this post without my name and identity. I ask you to help by sharing this entry with your acquaintances so that the BKK will come to a better understanding and see if my purpose is merely a helper intention, I have not harmed or wanted to harm them in any way. I hope that in this case the BKK will consider withdrawing the report.

Die Reviews auf der Facebookseite von BKK Budaptest sind mittlerweile abgeschaltet.

Ethik spielt eine relevante Rolle bei der Höhe der Ausschüttung.

Auch wenn eine Sicherheitslücke oft dargestellt wird wie ein Einbruch in ein Haus oder verglichen wird mit dem Diebstahl im Einzelhandel – so richtig gut funktionieren die Vergleiche nicht. Unternehmen müssen sich jedoch trotzdem bewusst sein, wie kritisch Sicherheitslücken das Geschäft treffen können. So hat ein Hacker Angriff bei VFEmail dafür gesorgt, dass das Unternehmen von heute auf morgen den Betrieb einstellen musste. Die anderen zahlreichen Datendiebstähle bei Yahoo, Marriot etc. müssen gar nicht näher erläutert werden. Hacken als Beruf und damit Geld verdienen? Händler wie Zerodium zahlen für diverse Sicherheitslücken erheblich mehr Geld als die Hersteller bzw. Entwickler der Software.

Wofür die Lücken dann genutzt werden? Das behält das Unternehmen selbstverständlich für sich. Um Staatstrojaner erfolgreich einzusetzen, benötigt es aber solcher Lücken, von denen die Entwickler bzw. Hersteller der Software nichts ahnen.

Erkennen Sie zuverlässig Phishing E-Mails?

Jetzt das AWARE7 Phishing Quiz absolvieren

und das eigene Wissen überprüfen!

EU startet Bug Bounty Programm im Interesse der Allgemeinheit!

Die EU hat aktuell ein Pilotprojekt für 14 Open Source Projekte gestartet. Dort können Sicherheitsforscher nun Schwachstellen einreichen, welche bewertet und anschließend ausgezahlt werden. Dies soll die Verwendung von freier Software sicherer und nachhaltiger machen. Die Mitarbeiter*nnen von AWARE7 sind ebenfalls in Communities aktiv und beteiligen sich engagiert an der Verbesserung der Vertrauenswürdigkeit von digitalen Produkten. Matteo war in der Vergangenheit bei der BugCrowd LevelUp 0x03 mit einem Vortrag zum Thema Social Engineering zu sehen.

Hat Ihnen der Beitrag gefallen? Gerne benachrichtigen wir Sie, wenn wir einen neuen Beitrag veröffentlicht haben. Tragen Sie jetzt Ihre E-Mail-Adresse ein. Für Sie entstehen keine Kosten.